Análisis de Octubre Rojo, el "malware diplomático"

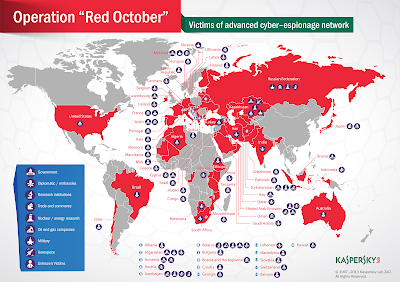

Cada vez es más común encontrarse con piezas de malware con un propósito específico y que están dotadas de una sofisticación tal que puede llegar a resultar muy compleja su identificación. Este es el caso del último hallazgo de Kaspersky tras varios meses de investigación (desde septiembre de 2012), y cuya operación se ha denominado “Octubre Rojo” (informe) o Rocra (acrónimo de “Red October”), ha dado con un virus con unas características que inicialmente recordaban a Flame, pero que finalmente y a la espera de nueva información por parte del fabricante de antivirus, parece no tener el nivel de sofisticación de este. Sin embargo, según sus investigaciones, parece contar con una infraestructura de servidores (C&C, proxies, etc.) bastante robusta a semejanza de Flame.

Para infectar las máquinas y realizar distintas acciones, el malware utiliza varios exploits para vulnerabilidades conocidas como CVE-2009-3129 (MS Excel), CVE-2010-3333 (MS Word) y CVE-2012-0158 (MS Word). Una vez que el virus infecta un equipo, entre las diferentes acciones que realiza se pueden destacar:

La particularidad de que el virus se haya diseñado para perpetrar ataques dirigidos es una de las razones por las que el malware cuenta con unos mil módulos aproximadamente, es decir, existen módulos que no se ejecutan en todos los equipos que son infectados. Desde la muestra que se ha analizado en el CERT de INTECO podemos confirmar la información publicada por Kaspersky en relación a que los módulos que emplea el malware son utilizados para la ejecución de las tareas asignadas por el servidor C&C a cada uno de los ordenadores infectados. Cada binario está cifrado con una clave embebida en sí mismo, y diferente para cada uno de los binarios que, al ejecutarse, se descifra correctamente. Esta característica imposibilita el desarrollo de un procedimiento que automatice el descifrado en las máquinas infectadas para un análisis forense, por ejemplo.

Adicionalmente, algunos de los módulos son capaces de generar archivos temporales que se cifran y se suben al C&C cada cierto tiempo. Estos archivos tienen como objetivo ofrecer a los atacantes un control de las tareas que se están realizando en los ordenadores infectados.

Kaspersky junto con la compañía AlienVault han publicado un análisis que contiene el detalle de los Indicadores de Compromiso (IOC) relativos a esta amenaza. En este análisis [PDF] y este otro se incluye la lista de dominios e IP’s de los servidores C&C utilizados por “Red October”, así como la lista de ficheros que crea o modifica en el sistema, las rutas del sistema de ficheros que utiliza, o los juegos de reglas a aplicar en un Sistema de Detección de Intrusos o en un Cortafuegos.

La información publicada en formato IOC se basa en el estándar OpenIOC elaborado por la compañía Mandiant para el intercambio de información técnica de amenazas. Este fichero IOC puede utilizarse para identificar equipos y redes comprometidas con este malware a partir de una herramienta como IOCFinder.

Cada vez queda más patente que los cibercriminales están desarrollando software malicioso, más sofisticado: con multitud de funcionalidades que involucran multitud de dispositivos y sistemas; más complejo de detectar: prueba de ello es que las muestras conseguidas evidencian fechas de actividad muy anteriores a su descubrimiento; y sobre todo, dirigido a objetivos concretos: cada vez es más común la aparición de virus que afectan a sectores estratégicos concretos. Los que no cambian demasiado, son los vectores de ataque para la infección. Por un lado las vulnerabilidades y por otro las técnicas de ingeniería social. Es en estos dos aspectos en los que se debe poner especial atención. Por un lado los administradores de sistemas a la hora de aplicar parches, actualizaciones o cualquier otra acción requerida en un sistema informático, y por otro los usuarios, que deben ser concienciados acerca de las amenazas en Internet con el objetivo de prevenir este tipo de ataques.

Fuente: INTECO-CERT

Para infectar las máquinas y realizar distintas acciones, el malware utiliza varios exploits para vulnerabilidades conocidas como CVE-2009-3129 (MS Excel), CVE-2010-3333 (MS Word) y CVE-2012-0158 (MS Word). Una vez que el virus infecta un equipo, entre las diferentes acciones que realiza se pueden destacar:

- Robo de datos de Smartphones (iPhone, Nokia, etc.).

- Captura de la configuración de determinados dispositivos de red (Cisco).

- Robo de archivos y ficheros de dispositivos extraíbles (USB’s, Discos duros, etc.). En este caso el malware es capaz de robar, capturar y enviar archivos que se hayan eliminado a través de un procedimiento de recuperación en uno de sus módulos.

- Enviar a los servidores maliciosos los archivos disponibles en los servidores FTP de la red local.

La particularidad de que el virus se haya diseñado para perpetrar ataques dirigidos es una de las razones por las que el malware cuenta con unos mil módulos aproximadamente, es decir, existen módulos que no se ejecutan en todos los equipos que son infectados. Desde la muestra que se ha analizado en el CERT de INTECO podemos confirmar la información publicada por Kaspersky en relación a que los módulos que emplea el malware son utilizados para la ejecución de las tareas asignadas por el servidor C&C a cada uno de los ordenadores infectados. Cada binario está cifrado con una clave embebida en sí mismo, y diferente para cada uno de los binarios que, al ejecutarse, se descifra correctamente. Esta característica imposibilita el desarrollo de un procedimiento que automatice el descifrado en las máquinas infectadas para un análisis forense, por ejemplo.

Adicionalmente, algunos de los módulos son capaces de generar archivos temporales que se cifran y se suben al C&C cada cierto tiempo. Estos archivos tienen como objetivo ofrecer a los atacantes un control de las tareas que se están realizando en los ordenadores infectados.

Kaspersky junto con la compañía AlienVault han publicado un análisis que contiene el detalle de los Indicadores de Compromiso (IOC) relativos a esta amenaza. En este análisis [PDF] y este otro se incluye la lista de dominios e IP’s de los servidores C&C utilizados por “Red October”, así como la lista de ficheros que crea o modifica en el sistema, las rutas del sistema de ficheros que utiliza, o los juegos de reglas a aplicar en un Sistema de Detección de Intrusos o en un Cortafuegos.

La información publicada en formato IOC se basa en el estándar OpenIOC elaborado por la compañía Mandiant para el intercambio de información técnica de amenazas. Este fichero IOC puede utilizarse para identificar equipos y redes comprometidas con este malware a partir de una herramienta como IOCFinder.

Cada vez queda más patente que los cibercriminales están desarrollando software malicioso, más sofisticado: con multitud de funcionalidades que involucran multitud de dispositivos y sistemas; más complejo de detectar: prueba de ello es que las muestras conseguidas evidencian fechas de actividad muy anteriores a su descubrimiento; y sobre todo, dirigido a objetivos concretos: cada vez es más común la aparición de virus que afectan a sectores estratégicos concretos. Los que no cambian demasiado, son los vectores de ataque para la infección. Por un lado las vulnerabilidades y por otro las técnicas de ingeniería social. Es en estos dos aspectos en los que se debe poner especial atención. Por un lado los administradores de sistemas a la hora de aplicar parches, actualizaciones o cualquier otra acción requerida en un sistema informático, y por otro los usuarios, que deben ser concienciados acerca de las amenazas en Internet con el objetivo de prevenir este tipo de ataques.

Fuente: INTECO-CERT

Al revisar la lista de passwords ... es increìble que antes no los hubieran atacado :o

ResponderBorrarGracias por la informaciòn.

Dario