Comienza el eSIM Swapping

Los intercambiadores de SIM han adaptado sus ataques para robar el número de teléfono de un objetivo de una tarjeta eSIM, un chip SIM regrabable presente en muchos modelos recientes de teléfonos inteligentes.

Conocida como SIM virtual, consta de una parte hardware que viene integrada de fábrica en el celular y una parte software que se utiliza para descargar la información de la línea al equipo.

Los módulos de identidad de suscriptor integrados (eSIM) son tarjetas digitales almacenadas en el chip del dispositivo móvil y cumplen la misma función y propósito que una tarjeta SIM física, pero pueden reprogramarse, aprovisionarse, desactivarse, intercambiarse y eliminarse de forma remota.

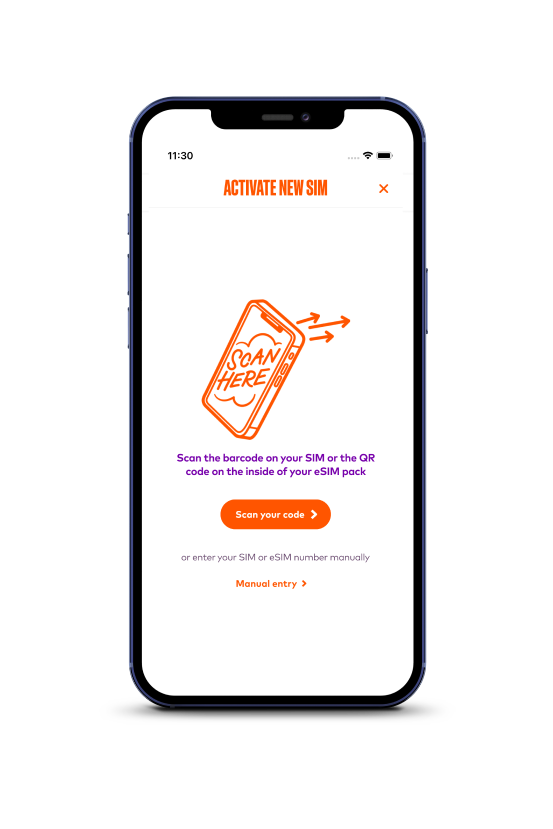

Normalmente, un usuario puede agregar una eSIM a un dispositivo que admita la funcionalidad escaneando un código QR del proveedor de servicios.

La tecnología se está volviendo cada vez más popular entre los fabricantes de teléfonos inteligentes porque las eSIM eliminan la necesidad de una ranura para tarjeta SIM y pueden ofrecer conectividad celular en dispositivos portátiles pequeños.

La empresa rusa de ciberseguridad F.A.C.C.T. informa que los SIM Swappers han estado aprovechando este cambio hacia las eSIM para secuestrar números de teléfono y luego eludir las protecciones para acceder a las cuentas bancarias.

"Desde el otoño de 2023, los analistas de Fraud Protection de F.A.C.C.T. han registrado más de cien intentos de acceso a las cuentas personales de clientes en servicios en línea en una sola organización financiera", se lee en el comunicado de prensa.

"Para robar el acceso a un número de móvil, los delincuentes utilizan la función de sustituir o restaurar una tarjeta SIM digital: transferir el teléfono de la 'tarjeta SIM' de la víctima a su propio dispositivo con una eSIM."

Para ello, los atacantes secuestran la cuenta del usuario para la plataforma o aplicación del proveedor de servicios, lo que les permite iniciar el procedimiento de portabilidad del número de la víctima a otro dispositivo.

Generan un código QR para activar una nueva eSIM y lo escanean con su dispositivo, esencialmente secuestrando el número. Simultáneamente, el legítimo titular tiene desactivada su eSIM/SIM.

"Al obtener acceso al número de teléfono móvil de la víctima, los ciberdelincuentes pueden obtener códigos de acceso y autenticación de dos factores a diversos servicios, incluidos bancos y mensajería, lo que abre una gran cantidad de oportunidades para que los delincuentes implementen esquemas fraudulentos", explicó F.A.C.C.T. analista Dmitri Dudkov.

"Hay muchas variantes del esquema, pero los estafadores están más interesados en los servicios bancarios en línea".

Una ventaja para los atacantes es que al transferir el número a su dispositivo, obtienen acceso a cuentas vinculadas a SIM en varias aplicaciones de mensajería, lo que abre más oportunidades para estafar a otras personas, como hacerse pasar por la víctima y engañarlas para que envíen dinero.

Anteriormente, los intercambiadores de SIM dependían de la ingeniería social o trabajaban con personal interno de los servicios de operadores de telefonía móvil para ayudarlos a portar el número de un objetivo. Sin embargo, a medida que las empresas implementaron más protecciones para frustrar estas adquisiciones, los ciberdelincuentes dirigieron su atención a las oportunidades emergentes en las nuevas tecnologías.

Para defenderse de los ataques de intercambio de eSIM, los investigadores recomiendan utilizar contraseñas complejas y únicas para la cuenta del proveedor de servicios celulares y habilitar la autenticación de dos factores si está disponible.

Para cuentas más valiosas, como banca electrónica y billeteras de criptomonedas, los usuarios deberían considerar protegerlas con claves físicas o aplicaciones de autenticación.

Fuente: BC

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!