Actualizaciones críticas de Microsoft y corrección de #Follina

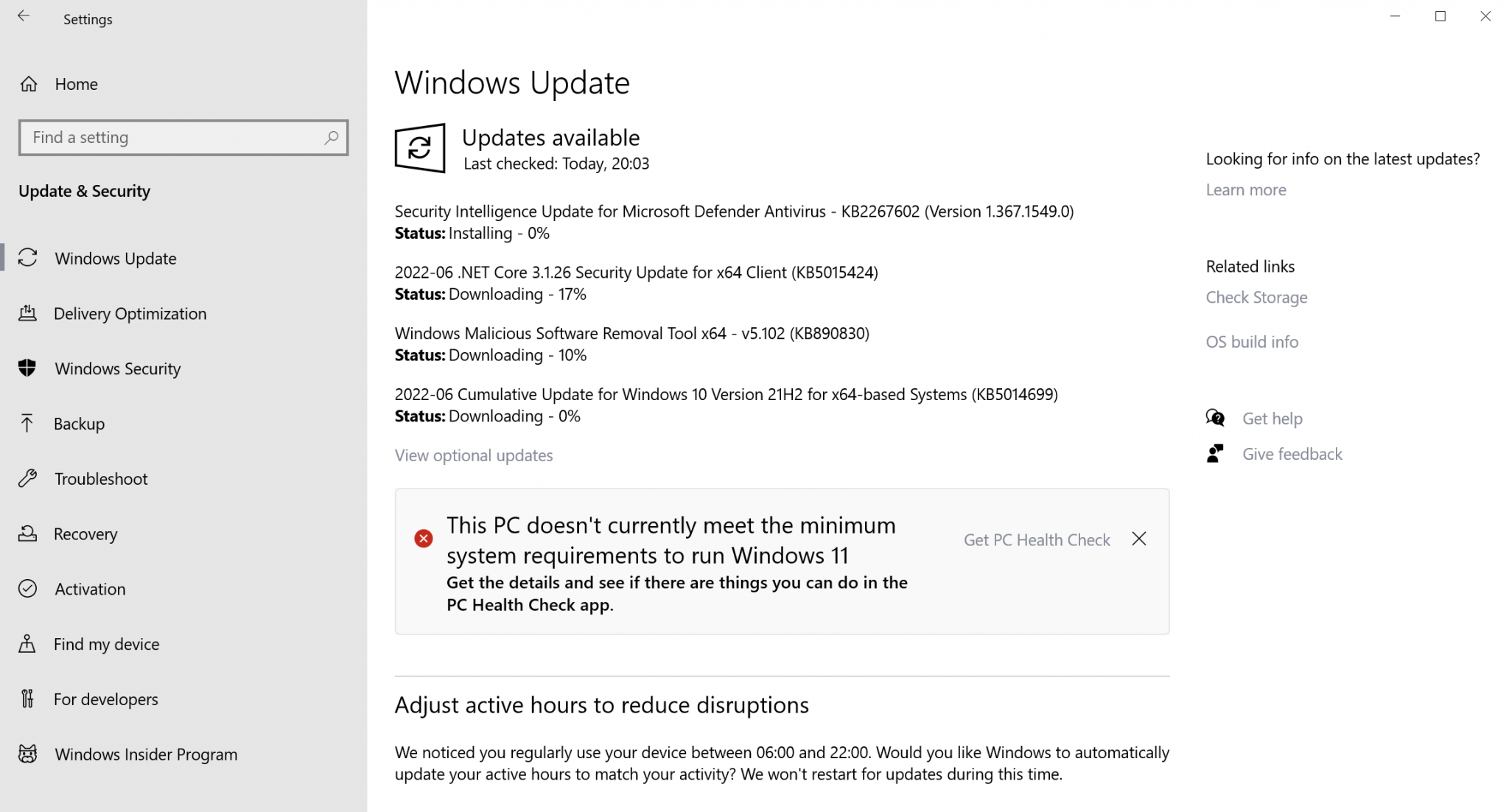

Ayer, segundo martes de junio, Microsoft lanzó actualizaciones de seguridad para todas sus versiones de cliente y servidor de Windows. Se publicaron correcciones para 55 vulnerabilidades, incluidas correcciones para la vulnerabilidad Zero-Day MSDT 'Follina'.

De las 55 vulnerabilidades corregidas, tres se clasifican como 'Críticas' ya que permiten la ejecución remota de código, y el resto se clasifica como Importantes. Esto no incluye 5 actualizaciones de Microsoft Edge Chromium que se lanzaron a principios de esta semana. El número de errores en cada categoría de vulnerabilidad se enumera a continuación:

- 12 Vulnerabilidades de elevación de privilegios

- 1 Vulnerabilidades de omisión de funciones de seguridad

- 27 Vulnerabilidades de ejecución remota de código

- 11 Vulnerabilidades de divulgación de información

- 3 Vulnerabilidades de denegación de servicio

- 1 vulnerabilidad de suplantación de identidad

Para obtener información sobre las actualizaciones de Windows que no son de seguridad, se puede leer sobre las actualizaciones de Windows 10 KB5013942 y KB5013945 de hoy y la actualización de Windows 11 KB5014697.

Corrección para Follina

Microsoft ha reparado la vulnerabilidad de día cero ampliamente explotada de Windows Follina MSDT rastreada como CVE-2022-30190. El mes pasado, se descubrió esta vulnerabilidad en ataques que ejecutan comandos maliciosos de PowerShell a través de la herramienta de diagnóstico de Windows Microsoft (MSDT).

Esta vulnerabilidad permite saltear todas las protecciones de seguridad, incluida la vista protegida de Microsoft Office, y ejecutar scripts de PowerShell con solo abrir un documento de Word. Poco después, los actores de amenazas comenzaron a utilizarlo en ataques de phishing generalizados que distribuyeron QBot, se dirigieron a agencias gubernamentales de EE.UU. y organizaciones de medios ucranianas.

Hoy, Microsoft lanzó una actualización de seguridad para la vulnerabilidad MSDT de Windows y está incluida en las actualizaciones acumulativas de junio de 2022 o en una actualización de seguridad independiente para Windows Server.

Actualizaciones de otras compañías

- Atlassian lanzó un parche para una vulnerabilidad RCE ampliamente explotada en Confluence (CVE-2022-26134).

- Gitlabr publicó un parche para CVE-2022-1680.

- Google publicó el Android's June security updates, y también actualizaciones para Chrome.

- Cisco lanzó actualizaciones para sus productos.

Microsoft ha corregido dos vulnerabilidades de día cero pero algunos arcvhivos ejecutan el código con solo un click. Aunque DogWalk y Follina estén ya resueltos, los ficheros .diagcab de MSDT pueden ejecutar código con tan solo un click.

Es aconsejable indicar en Windows que este tipo de ficheros no son seguros.

Hilo con más información: https://twitter.com/wdormann/status/1557348886615826433?t=quwaYGckm_HAJ_QwFWhdwg&s=19

Fix para archivos peligrosos con .diagcab añadido: https://gist.github.com/wdormann/f7f5639e03843ef9d1bbbe2968d2274d

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Associations]

"HighRiskFileTypes"=".appinstaller;.application;.appx;.appxbundle;.diagcab;.diagpkg;.diagcfg;.fluid;.fxb;.glb;.gltf;

.library-ms;.loop;.msix;.partial;.perfmoncfg;.pko;.ply;.ppkg;.qds;.rat;.resmoncfg;.search-ms;.searchConnector-ms;

.settingcontent-ms;.stl;.symlink;.theme;.themepack;.UDL;.url;.wab;.wbcat;.wcx;.website;.whiteboard;.xbap;

.ZFSendToTarget;"

Fuente: BC

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!