Symbiote (BPFDoor): rootkit de Linux muy dificil de detectar

Investigadores de seguridad han descubierto lo que llaman "un malware de Linux casi imposible de detectar" que podría convertirse en un arma y una puerta trasera para los sistemas infectados.

Apodado Symbiote por las firmas de inteligencia de amenazas BlackBerry e Intezer, el malware sigiloso se llama así por su capacidad para ocultarse dentro de los procesos en ejecución y el tráfico de la red y drenar los recursos de la víctima como un "parásito".

Se cree que los operadores detrás de Symbiote comenzaron a desarrollar el malware en noviembre de 2021, y el actor de amenazas lo usó exclusivamente para apuntar al sector financiero en América Latina, incluidos bancos como Banco do Brasil y Caixa, según los nombres de dominio utilizados.

"El objetivo principal de Symbiote es capturar credenciales y facilitar el acceso de puerta trasera a la máquina de una víctima", dijeron los investigadores Joakim Kennedy e Ismael Valenzuela, "Lo que diferencia a Symbiote de otros programas maliciosos de Linux es que infecta los procesos en ejecución en lugar de utilizar un archivo ejecutable independiente para infligir daños".

Lo logra aprovechando una característica nativa de Linux llamada LD_PRELOAD, un método empleado anteriormente por malware como Pro-Ocean y Facefish, para que el enlazador dinámico lo cargue en todos los procesos en ejecución e infecte el host.

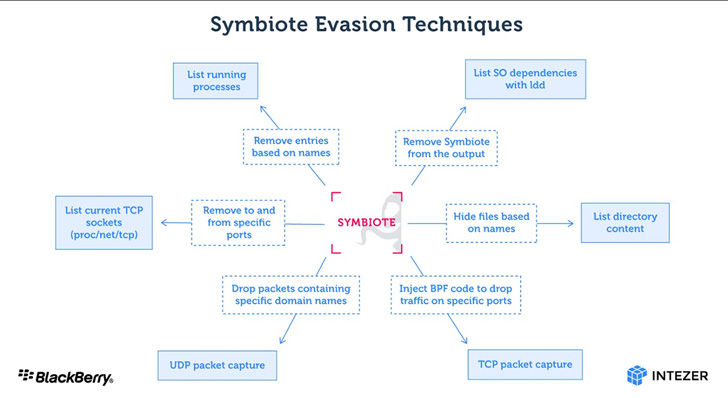

Además de ocultar su presencia en el sistema de archivos, Symbiote también es capaz de encubrir el tráfico de su red haciendo uso de la característica ampliada Berkeley Packet Filter (BPF). Esto se lleva a cabo inyectándose en el proceso de un software de inspección y utilizando BPF para filtrar los resultados que descubrirían su actividad. Symbiote no es el primer malware de Linux que usa BPF. Por ejemplo, una puerta trasera avanzada atribuida a Equation Group ha estado usando BPF para comunicaciones encubiertas. Sin embargo, Symbiote usa BPF para ocultar el tráfico de red malicioso en una máquina infectada.

Al secuestrar todos los procesos en ejecución, Symbiote habilita la funcionalidad del rootkit para ocultar aún más la evidencia de su existencia y proporciona una puerta trasera para que el actor de amenazas inicie sesión en la máquina y ejecute comandos privilegiados. También se ha observado que las credenciales capturadas se almacenan cifradas en archivos que se hacen pasar por archivos de encabezado C.

Esta no es la primera vez que se detecta un malware con capacidades similares en la naturaleza. En febrero de 2014, ESET reveló una puerta trasera de Linux llamada Ebury que está diseñada para robar las credenciales de OpenSSH y mantener el acceso a un servidor comprometido.

Además, la divulgación llega casi un mes después de que surgieran detalles sobre un implante pasivo evasivo basado en Linux llamado BPFDoor que carga un rastreador Berkeley Packet Filter (BPF) para monitorear el tráfico de la red e iniciar un shell de enlace mientras elude las protecciones de firewall.

"Dado que el malware funciona como un rootkit a nivel de usuario, detectar una infección puede ser difícil", concluyeron los investigadores. "La telemetría de red se puede usar para detectar solicitudes de DNS anómalas y las herramientas de seguridad, como AV y EDR, deben vincularse estáticamente para garantizar que no estén 'infectadas' por rootkits de usuario".

Fuente: THN

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!