LOLBAS: colección de scripts para ataques en Red Team

Distintos investigadores y hackers se han propuesto construir una lista de LOLBins, programas legítimos de los cuales se puede abusar para evitar la seguridad y evadir la detección. Estos programas pueden serr utilizados por equipos de Red Team o directamente por atacantes en malware, APTs y en situaciones de escalamiento de privilegios y ataques laterales.

La confianza es uno de los pilares clave en los que se basa la seguridad de la información. En última instancia, lo que determina quién tiene acceso a qué, qué aplicaciones pueden ejecutarse y cuáles no. ¿Pero qué pasa cuando se abusa de esa confianza? Por ejemplo, cuando aplicaciones autorizadas y confiables son utilizadas por atacantes.

Ese "problema teórico" se ha convertido en un problema muy real, ya que los atacantes buscan cada vez más programas legítimos que pueden usar para realizar actividades maliciosas. Su objetivo es mezclarse con la actividad típica del sistema para evitar el aumento de las señales de advertencia y darles más tiempo para moverse lateralmente en la red, realizar espionaje y robar datos. Apodado "vivir fuera de la tierra" (LoL - Living off the Land por sus siglas en inglés), es una táctica que ha experimentado un crecimiento explosivo. Se estima que el 52% de los ataques en 2017 involucraron el abuso de dos programas legítimos, PowerShell o Windows Management Instrumentation (WMI), en particular.

Como explicamos en ¿Qué es y cómo funciona el fileless malware? (y II), PowerShell y WMI están lejos de ser las únicas aplicaciones confiables y potencialmente utilizadas para abusar de la red. Recientemente, los investigadores han comenzado a crear una lista de estas aplicaciones, clasificándolas bajo el nombre de "LOLBins".

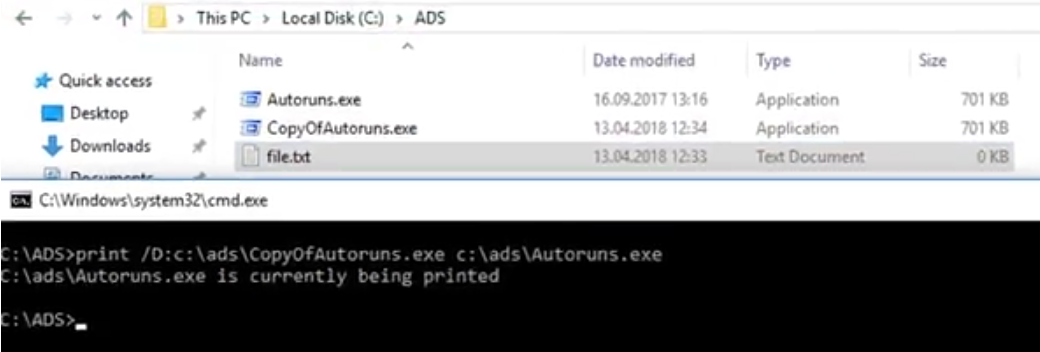

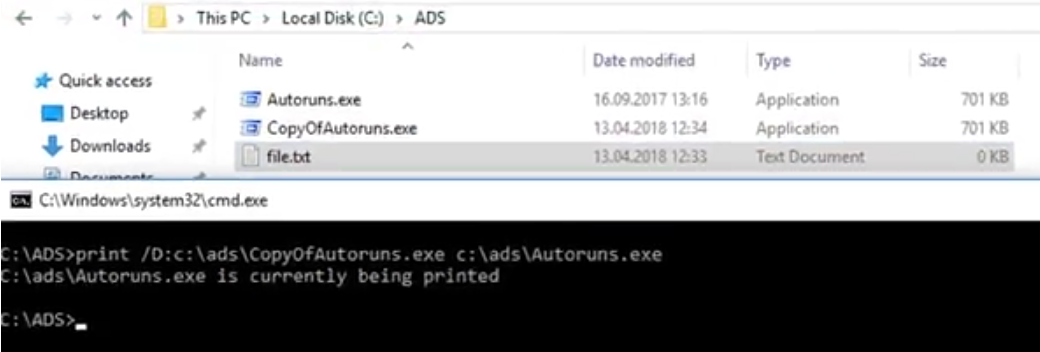

Los LOLBins son un buen ejemplo de la explotación de confianza: son binarios "confiables" que un atacante puede usar para realizar acciones distintas de aquellas para las que originalmente fueron diseñados. Como tal, los LOLBins hacen posible que los atacantes eviten las contramedidas defensivas, como la inclusión en la lista blanca de aplicaciones, el monitoreo de seguridad y el software antivirus con una menor posibilidad de ser detectados. Un ejemplo, se puede usar el comando print.exe para copiar un archivo a un Alternate Data Stream (ADS) y luego ejecutarlo.

La noción detrás de LOLBins no es nueva. El investigador de seguridad y veterano entrenador de Black Hat, Matt Graeber, se le ocurrió por primera vez "vivir fuera de la tierra" durante una presentación en DerbyCon 3.0 [video]. En cambio, el término "LOLBins" sí es nuevo y se propuso por primera vez en Twitter durante una discusión de cómo deberían llamarse estos tipos de archivos.

Después de que Graeber prestó su apoyo al término, el investigador de seguridad Oddvar Moe realizó una encuesta para ver si la comunidad podía ponerse de acuerdo sobre "LOLBins" como un término estandarizado. Los resultados fueron positivos, por lo que Moe decidió combinar sus notas existentes en LOLBins con su lista de Ultimate AppLocker Bypasses en una nueva lista para LOLBins y LOLScripts para beneficiar a la comunidad infosec. Esto resultó en el nacimiento del proyecto LOLBAS ("Living Off the Land Binaries and Scripts").

Actualmente, hay más de 130 LOLBins, LOLLibs y LOLScripts en la lista, que van desde la herramienta de transferencia de datos legítima de Microsoft Bitsadmin.exe hasta print.exe. La lista incluye programas que han documentado un potencial de abuso, así como una variedad de programas que ya se han convertido en herramientas favoritas para recuperar cargas útiles de malware durante ataques del mundo real, incluidos mshta.exe, certutil.exe y regsvr32.exe.

Actualmente, hay más de 130 LOLBins, LOLLibs y LOLScripts en la lista, que van desde la herramienta de transferencia de datos legítima de Microsoft Bitsadmin.exe hasta print.exe. La lista incluye programas que han documentado un potencial de abuso, así como una variedad de programas que ya se han convertido en herramientas favoritas para recuperar cargas útiles de malware durante ataques del mundo real, incluidos mshta.exe, certutil.exe y regsvr32.exe.

Moe cree que LOLBAS es responsable de ayudar a despertar un mayor interés en LOLBins. "Tener una buena documentación sobre estos binarios y scripts puede ayudar a todos a prevenir ataques al bloquear activamente su ejecución. Si sabes que algo puede ser usado para el mal, hace que el trabajo sea mucho más fácil cuando buscas ataques e intentas prevenirlos. Después de todo, los actores de amenaza de persistencia avanzada (APT) ya están usando estos binarios / scripts como parte de sus ataques. Por lo tanto, debemos profundizar en todos los archivos y descubrir formas inteligentes en que podamos usar esta lista antes de que lo hagan los atacantes".

LOLBAS funciona como una lista dinámica mantenida por la comunidad. Cualquier persona interesada en realizar una investigación de seguridad para enviar nuevos LOLBins es alentada a hacerlo y ser reconocida por ello. La lista actual es solo el comienzo y se espera poder proporcionar una lista de búsqueda en un formato de base de datos para el servicio, asignarla al marco MITRE ATT & CK y agregar más datos en cada registro de LOLBin y LOLScript, incluida la información sobre su detección y las técnicas de bloqueo relevantes.

Pierre-Alexandre Braeken, profesional de la seguridad y colaborador activo de LOLBins, siente que estos cambios pretenden iluminar la importancia de LOLBAS y, por extensión, la gran amenaza que representa para las organizaciones el abuso de confianza.

El Repositorio se irá actualizando regularmente y podemos realizar contribuciones enviando peticiones de Pull para añadir contenido.

Cristian de la Redacción de Segu-Info

La confianza es uno de los pilares clave en los que se basa la seguridad de la información. En última instancia, lo que determina quién tiene acceso a qué, qué aplicaciones pueden ejecutarse y cuáles no. ¿Pero qué pasa cuando se abusa de esa confianza? Por ejemplo, cuando aplicaciones autorizadas y confiables son utilizadas por atacantes.

Ese "problema teórico" se ha convertido en un problema muy real, ya que los atacantes buscan cada vez más programas legítimos que pueden usar para realizar actividades maliciosas. Su objetivo es mezclarse con la actividad típica del sistema para evitar el aumento de las señales de advertencia y darles más tiempo para moverse lateralmente en la red, realizar espionaje y robar datos. Apodado "vivir fuera de la tierra" (LoL - Living off the Land por sus siglas en inglés), es una táctica que ha experimentado un crecimiento explosivo. Se estima que el 52% de los ataques en 2017 involucraron el abuso de dos programas legítimos, PowerShell o Windows Management Instrumentation (WMI), en particular.

Como explicamos en ¿Qué es y cómo funciona el fileless malware? (y II), PowerShell y WMI están lejos de ser las únicas aplicaciones confiables y potencialmente utilizadas para abusar de la red. Recientemente, los investigadores han comenzado a crear una lista de estas aplicaciones, clasificándolas bajo el nombre de "LOLBins".

Los LOLBins son un buen ejemplo de la explotación de confianza: son binarios "confiables" que un atacante puede usar para realizar acciones distintas de aquellas para las que originalmente fueron diseñados. Como tal, los LOLBins hacen posible que los atacantes eviten las contramedidas defensivas, como la inclusión en la lista blanca de aplicaciones, el monitoreo de seguridad y el software antivirus con una menor posibilidad de ser detectados. Un ejemplo, se puede usar el comando print.exe para copiar un archivo a un Alternate Data Stream (ADS) y luego ejecutarlo.

La noción detrás de LOLBins no es nueva. El investigador de seguridad y veterano entrenador de Black Hat, Matt Graeber, se le ocurrió por primera vez "vivir fuera de la tierra" durante una presentación en DerbyCon 3.0 [video]. En cambio, el término "LOLBins" sí es nuevo y se propuso por primera vez en Twitter durante una discusión de cómo deberían llamarse estos tipos de archivos.

Después de que Graeber prestó su apoyo al término, el investigador de seguridad Oddvar Moe realizó una encuesta para ver si la comunidad podía ponerse de acuerdo sobre "LOLBins" como un término estandarizado. Los resultados fueron positivos, por lo que Moe decidió combinar sus notas existentes en LOLBins con su lista de Ultimate AppLocker Bypasses en una nueva lista para LOLBins y LOLScripts para beneficiar a la comunidad infosec. Esto resultó en el nacimiento del proyecto LOLBAS ("Living Off the Land Binaries and Scripts").

LOLBAS

Actualmente, hay más de 130 LOLBins, LOLLibs y LOLScripts en la lista, que van desde la herramienta de transferencia de datos legítima de Microsoft Bitsadmin.exe hasta print.exe. La lista incluye programas que han documentado un potencial de abuso, así como una variedad de programas que ya se han convertido en herramientas favoritas para recuperar cargas útiles de malware durante ataques del mundo real, incluidos mshta.exe, certutil.exe y regsvr32.exe.

Actualmente, hay más de 130 LOLBins, LOLLibs y LOLScripts en la lista, que van desde la herramienta de transferencia de datos legítima de Microsoft Bitsadmin.exe hasta print.exe. La lista incluye programas que han documentado un potencial de abuso, así como una variedad de programas que ya se han convertido en herramientas favoritas para recuperar cargas útiles de malware durante ataques del mundo real, incluidos mshta.exe, certutil.exe y regsvr32.exe.Moe cree que LOLBAS es responsable de ayudar a despertar un mayor interés en LOLBins. "Tener una buena documentación sobre estos binarios y scripts puede ayudar a todos a prevenir ataques al bloquear activamente su ejecución. Si sabes que algo puede ser usado para el mal, hace que el trabajo sea mucho más fácil cuando buscas ataques e intentas prevenirlos. Después de todo, los actores de amenaza de persistencia avanzada (APT) ya están usando estos binarios / scripts como parte de sus ataques. Por lo tanto, debemos profundizar en todos los archivos y descubrir formas inteligentes en que podamos usar esta lista antes de que lo hagan los atacantes".

LOLBAS funciona como una lista dinámica mantenida por la comunidad. Cualquier persona interesada en realizar una investigación de seguridad para enviar nuevos LOLBins es alentada a hacerlo y ser reconocida por ello. La lista actual es solo el comienzo y se espera poder proporcionar una lista de búsqueda en un formato de base de datos para el servicio, asignarla al marco MITRE ATT & CK y agregar más datos en cada registro de LOLBin y LOLScript, incluida la información sobre su detección y las técnicas de bloqueo relevantes.

Pierre-Alexandre Braeken, profesional de la seguridad y colaborador activo de LOLBins, siente que estos cambios pretenden iluminar la importancia de LOLBAS y, por extensión, la gran amenaza que representa para las organizaciones el abuso de confianza.

GTFOBins

GTFOBins es una lista inspirada en LOBAS pero con binarios de Unix/Linux que pueden ser explotados por un atacantes para saltear restricciones de seguridad locales. La lista es mantenida por Andrea Cardaci, norbemi y cyrus_and.Ejecución de malware fileless

Si bien el hashing de archivos maliciosos para identificar ejecuciones maliciosas es fácil, bloquear la ejecución de malware sin archivos es más difícil. El propósito de este repositorio es recopilar líneas de comando utilizadas las amenazas más comunes y para facilitar su identificación.Offensive-PowerShell

Offensive-PowerShell es un repositorio de Github contiene un recopilatorio de scripts en Powershell para operaciones ofensivas relacionadas con tareas de Red Teaming. Se describen cómo funciona cada uno y dan un pequeño tutorial en inglés sobre cómo usarlos, además de decir con qué versiones de Windows son compatibles.Herramientas varias

Esta lista de recursos está enfocada a gente que quiere aprender sobre Red Teaming pero que no encuentra por donde empezar.El Repositorio se irá actualizando regularmente y podemos realizar contribuciones enviando peticiones de Pull para añadir contenido.

Cristian de la Redacción de Segu-Info

Muy buen artículo

ResponderBorrar