¿Preocupado por tu Wi-Fi? Hay cosas peores

No es el único año que quedará en la historia de la informática como particularmente oscuro. En 2000, por ejemplo, tuvimos el virus más destructivo de todos. En 2011 hackearon la compañía mejor blindada del mundo, RSA. Y sigue la lista: el Sasser (en 2000), el Melissa (en 1999), el Code Red (en 2001), la brecha de datos de Adobe y eBay (un total de casi 300 millones de afectados, en 2013 y 2014, respectivamente).

Pero el actual va siendo no sólo un año con cifras escalofriantes, sino también de una variedad que no recuerdo haber visto antes. En mayo nos cayó encima el WannaCry. Catastrófico, pero originado en una noticia todavía más nefasta: la filtración, por parte de un grupo llamado Shadow Brokers, de armas de software creadas por la National Secutiry Agency de Estados Unidos. En septiembre, Equifax reveló que les habían robado los registros completos de 145,5 millones de ciudadanos estadounidenses. En esos días Verizon dio a conocer los resultados de una auditoría que hizo sobre Yahoo!; supimos así que los piratas se habían quedado con los registros de todos los usuarios del célebre portal, unos 3000 millones.

Ahora, en octubre, un antiguo protocolo de cifrado que usan todas las redes Wi-Fi mostró que tenía una hilacha suelta. Un equipo de investigadores belga la denominó Krack, siglas en inglés de Ataque de Reinstalación de Clave. Luego de 14 años en funciones, WPA2 (siglas de Acceso Inalámbrico Protegido) llegó a los titulares, se habló de crisis global y muy pronto nos olvidamos del asunto. Lógico, como muchas otras, esta vulnerabilidad es demasiado opaca.

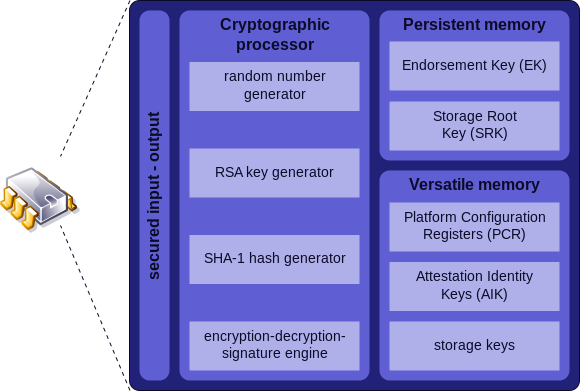

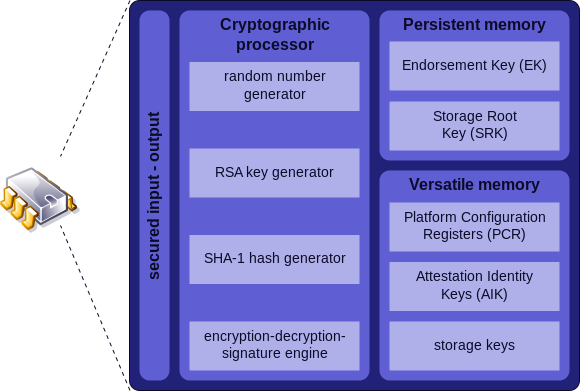

Poco antes del Krack se había conocido, más que nada en el ambiente de la seguridad y en el corporativo, otro desliz monumental que tiene (además) 5 años de antigüedad. Uno de los chips de cifrado de la compañía alemana Infineon, presente en numerosos productos de uso cotidiano, usaba una biblioteca de software que no hacía bien los deberes. ¿El resultado? A partir de una clave pública es posible deducir su correspondiente clave privada. Peor imposible, digamos. Aunque, del mismo modo que con Krack, el ataque no es tan sencillo como suena. Como me explicaba el investigador en seguridad informática Nicolás Waisman, "quien realice este ataque tiene capturar una clave pública y crackearla con algún hardware potente (de 40 a 80 dólares para una de 1024 bits y de 20.000 a 40.000 dólares para una de 2048), con lo que es posible que si vemos algo así sea en en ataques dirigidos y no tanto en ataques a mansalva."

En todo caso, reíte del Krack. La nueva falla, denominada ROCA (por Return of Coppersmith's Attack), es potencialmente más devastadora y afecta a productos de Google (las Chromebooks, por ejemplo) y Microsoft (el Bitlocker, su sistema de encriptación de discos), así como a equipos de HP y Lenovo. Para empezar. Quienes quieran ahondar en los detalles, pueden ir a este link de la propia compañía afectada.

OK, está todo bien, pero levanten la mano los que no sienten que de pronto pasé del español al jónico de Halicarnaso. Exacto. Otro rasgo característico de 2017 es que algunos de los mega casos de inseguridad informática son 99% herméticos. De allí la aclaración, más que oportuna, de Waisman. Porque una forma de explotar estas fallas sin gastar un centavo es por medio de actualizaciones espurias y maliciosas, phishing, mensajes en las redes y cosas por el estilo. es decir, explotando el miedo.

Por eso, y como decía el otro día en LN+, primero que nada hay que calmarse. Luego, admitir que lo que podemos hacer los particulares ante el ROCA es poco, y con el Krack, un poco más que poco, pero tampoco mucho. Es importante tener claro lo que podemos hacer, pero en este caso es también importante saber lo que no podemos hacer.

Tus opciones con ROCA son todavía más limitadas. Este es un defecto de fabricación de chips que se usan para muchísimas transacciones cifradas. Pero aunque las opciones son escasas, nos da pie para aclarar un asunto sobre el que, aunque parezca mentira, sigue habiendo una cantidad enorme de mitos y verdades a medias.

Tus opciones con ROCA son todavía más limitadas. Este es un defecto de fabricación de chips que se usan para muchísimas transacciones cifradas. Pero aunque las opciones son escasas, nos da pie para aclarar un asunto sobre el que, aunque parezca mentira, sigue habiendo una cantidad enorme de mitos y verdades a medias.

Casi la única defensa que tiene un usuario particular contra ROCA es actualizar sus equipos, cuando tales enmiendas estén disponibles. Fujitsu, Google, HP, Lenovo y Microsoft han publicado parches para corregir esta vulnerabilidad. Hay que instalarlas, por supuesto, pero aquí se nos cruzan dos obstáculos.

Por un lado, la idea, instalada por técnicos no del todo honestos, de que no hay que instalar las actualizaciones "porque pueden volver más vulnerable al sistema". Esto es 100% falso. Las actualizaciones deben instalarse siempre, especialmente las críticas (como las que corregirán Krack y ROCA). Los que no aplicaron las actualizaciones que corregían el defecto de Windows que permitía el ataque de WannaCry todavía se están lamentando, y más de uno se quedó sin trabajo.

Si un técnico te dice que no instales las actualizaciones, entonces cambiá de técnico, porque significa que puso en tu máquina un Windows pirateado. Si lo hizo en tu notebook, es doblemente absurdo, porque las notebooks y las desktop de marca vienen invariablemente con una licencia original de Windows.

El segundo obstáculo es el phishing. Las actualizaciones para Windows provienen de Microsoft. No llegan como un link por Facebook o por mail. No te las pasan por mensaje directo o por WhatsApp.

Con Linux ocurre lo mismo. Cuando hay actualizaciones, el sistema te lo hace saber. No te llega un mensaje directo por Twitter o por Telegram. Punto. Cualquier cosa que no sea un mensaje del sistema, dentro del sistema, es una trampa. (Favor de no citar esta última frase fuera de contexto.)

¿Y con Android? Depende. Si está liberado te va a llegar de parte del fabricante. Si se lo compraste a una operadora de telefonía, va a llegarte de parte de esa operadora. En cualquier caso -de nuevo- es siempre un aviso del sistema que puede revisarse, ponerse en marcha e incluso cancelarse desde Ajustes> Actualizaciones. Ninguna actualización de Android va a aparecer en la tienda de Google, en la Web, en Facebook, Twitter o WhatsApp. Nunca.

Fuente: La Nacion - Ariel Torres

Pero el actual va siendo no sólo un año con cifras escalofriantes, sino también de una variedad que no recuerdo haber visto antes. En mayo nos cayó encima el WannaCry. Catastrófico, pero originado en una noticia todavía más nefasta: la filtración, por parte de un grupo llamado Shadow Brokers, de armas de software creadas por la National Secutiry Agency de Estados Unidos. En septiembre, Equifax reveló que les habían robado los registros completos de 145,5 millones de ciudadanos estadounidenses. En esos días Verizon dio a conocer los resultados de una auditoría que hizo sobre Yahoo!; supimos así que los piratas se habían quedado con los registros de todos los usuarios del célebre portal, unos 3000 millones.

Ahora, en octubre, un antiguo protocolo de cifrado que usan todas las redes Wi-Fi mostró que tenía una hilacha suelta. Un equipo de investigadores belga la denominó Krack, siglas en inglés de Ataque de Reinstalación de Clave. Luego de 14 años en funciones, WPA2 (siglas de Acceso Inalámbrico Protegido) llegó a los titulares, se habló de crisis global y muy pronto nos olvidamos del asunto. Lógico, como muchas otras, esta vulnerabilidad es demasiado opaca.

Poco antes del Krack se había conocido, más que nada en el ambiente de la seguridad y en el corporativo, otro desliz monumental que tiene (además) 5 años de antigüedad. Uno de los chips de cifrado de la compañía alemana Infineon, presente en numerosos productos de uso cotidiano, usaba una biblioteca de software que no hacía bien los deberes. ¿El resultado? A partir de una clave pública es posible deducir su correspondiente clave privada. Peor imposible, digamos. Aunque, del mismo modo que con Krack, el ataque no es tan sencillo como suena. Como me explicaba el investigador en seguridad informática Nicolás Waisman, "quien realice este ataque tiene capturar una clave pública y crackearla con algún hardware potente (de 40 a 80 dólares para una de 1024 bits y de 20.000 a 40.000 dólares para una de 2048), con lo que es posible que si vemos algo así sea en en ataques dirigidos y no tanto en ataques a mansalva."

En todo caso, reíte del Krack. La nueva falla, denominada ROCA (por Return of Coppersmith's Attack), es potencialmente más devastadora y afecta a productos de Google (las Chromebooks, por ejemplo) y Microsoft (el Bitlocker, su sistema de encriptación de discos), así como a equipos de HP y Lenovo. Para empezar. Quienes quieran ahondar en los detalles, pueden ir a este link de la propia compañía afectada.

OK, está todo bien, pero levanten la mano los que no sienten que de pronto pasé del español al jónico de Halicarnaso. Exacto. Otro rasgo característico de 2017 es que algunos de los mega casos de inseguridad informática son 99% herméticos. De allí la aclaración, más que oportuna, de Waisman. Porque una forma de explotar estas fallas sin gastar un centavo es por medio de actualizaciones espurias y maliciosas, phishing, mensajes en las redes y cosas por el estilo. es decir, explotando el miedo.

Por eso, y como decía el otro día en LN+, primero que nada hay que calmarse. Luego, admitir que lo que podemos hacer los particulares ante el ROCA es poco, y con el Krack, un poco más que poco, pero tampoco mucho. Es importante tener claro lo que podemos hacer, pero en este caso es también importante saber lo que no podemos hacer.

KRACK

Esta falla afecta a todo dispositivo que use Wi-Fi. O sea, prácticamente todo. ¿Es el fin del mundo? No todavía. Calma. Es serio, es grave, es horrible, pero no lo vamos a arreglar con pánico. Ahí van algunas pistas y algunas contramedidas.- Primero: un atacante debería tener acceso a tus dispositivos para ejecutar la intervención. Como Wi-Fi tiene un alcance bastante escaso, tiene que estar físicamente cerca.

- Segundo: ya hay parches para Windows 7 y 10, así como para Mac y iOS. Google prometió para noviembre parchar Android, que es vulnerable desde la versión 6 y, al igual que Linux, es de los más afectados. Noviembre está muy lejos, dada la gravedad de la situación, debo decir. Ubuntu, por su parte, ya corrigió la vulnerabilidad. En rigor, todas las distribuciones basadas en Debian ya parcharon este desastre.

- Tercero: si usás sitios cuyas direcciones empiezan con HTTPS (banca online, comercio electrónico, Facebook, Twitter, WhatsApp, Netflix, Gmail, Outlook), estás protegido. Tan es así, que Chrome empezó a marcar todo sitio HTTP como inseguro.

- Cuarto: por lo dicho antes, otra solución es emplear una red privada virtual (VPN, por sus siglas en inglés). Una opción confiable es ProtonVPN (sí, los mismos de ProtonMail). Una red privada virtual es, en pocas palabras, un túnel por donde todo tu tráfico de datos circula encriptado. ProtonVPN ofrece un servicio gratis y varios planes muy accesibles.

- Uno: el router propiamente dicho. En general, actualizar su sistema operativo (llamado firmware) es un poco más complicado que con Android, Linux, Mac o Windows. ¿Qué hacer? Leer la documentación o pedirle a un técnico de confianza que haga esa actualización. Si existe.

- Dos: la Internet de las Cosas. Tu smart TV también usa Wi-Fi, lo mismo que cámaras de seguridad, altavoces inteligentes y hasta las cafeteras geek. Actualizar todo eso va a ser una pesadilla. ¿Soluciones? Si es posible y no afecta su función (raro), desactivar Wi-Fi. Si no, reclamarle al fabricante.

- Tres: los Wi-Fi públicos. Antes eran inseguros los que no tenían contraseña. Ahora, gracias a Krack, cualquier router Wi-Fi que no esté emparchado es potencialmente peligroso. Y además estás en un lugar rodeado de personas cuyas identidades no conocés (al revés que, digamos, tus vecinos del edificio). ¿Solución? Es preferible usar 4G. En caso de que no te quede más remedio que usar Wi-Fi, entonces que sea con sitios que usan HTTPS o mediante una VPN.

ROCA

Casi la única defensa que tiene un usuario particular contra ROCA es actualizar sus equipos, cuando tales enmiendas estén disponibles. Fujitsu, Google, HP, Lenovo y Microsoft han publicado parches para corregir esta vulnerabilidad. Hay que instalarlas, por supuesto, pero aquí se nos cruzan dos obstáculos.

Por un lado, la idea, instalada por técnicos no del todo honestos, de que no hay que instalar las actualizaciones "porque pueden volver más vulnerable al sistema". Esto es 100% falso. Las actualizaciones deben instalarse siempre, especialmente las críticas (como las que corregirán Krack y ROCA). Los que no aplicaron las actualizaciones que corregían el defecto de Windows que permitía el ataque de WannaCry todavía se están lamentando, y más de uno se quedó sin trabajo.

Si un técnico te dice que no instales las actualizaciones, entonces cambiá de técnico, porque significa que puso en tu máquina un Windows pirateado. Si lo hizo en tu notebook, es doblemente absurdo, porque las notebooks y las desktop de marca vienen invariablemente con una licencia original de Windows.

El segundo obstáculo es el phishing. Las actualizaciones para Windows provienen de Microsoft. No llegan como un link por Facebook o por mail. No te las pasan por mensaje directo o por WhatsApp.

Con Linux ocurre lo mismo. Cuando hay actualizaciones, el sistema te lo hace saber. No te llega un mensaje directo por Twitter o por Telegram. Punto. Cualquier cosa que no sea un mensaje del sistema, dentro del sistema, es una trampa. (Favor de no citar esta última frase fuera de contexto.)

¿Y con Android? Depende. Si está liberado te va a llegar de parte del fabricante. Si se lo compraste a una operadora de telefonía, va a llegarte de parte de esa operadora. En cualquier caso -de nuevo- es siempre un aviso del sistema que puede revisarse, ponerse en marcha e incluso cancelarse desde Ajustes> Actualizaciones. Ninguna actualización de Android va a aparecer en la tienda de Google, en la Web, en Facebook, Twitter o WhatsApp. Nunca.

Fuente: La Nacion - Ariel Torres

Excelente entrada.

ResponderBorrar