BadRabbit: nuevo Ransom semejante a NotPetya y con amplia propagación

Algunos han despertado hoy reviviendo viejas pesadillas con el ransomware... los sistemas del Metro de Kiev, el aeropuerto de Odessa y varias organizaciones en Rusia confirmaban que sus sistemas informáticos se habían visto bloqueados debido a que los archivos del sistema operativo habían sido cifrados por un ransomware, esta vez el turno es del denominado BadRabbit.

La amenaza se extiende a otros países de Europa del Este: Alemania, Turquía, Bulgaria, Montenegro... conviene fijar la mirada a este nuevo y lucrativo malware, para lo que me quedo con la síntesis del repositorio de Github de Royce Williams y las noticias que van surgiendo.

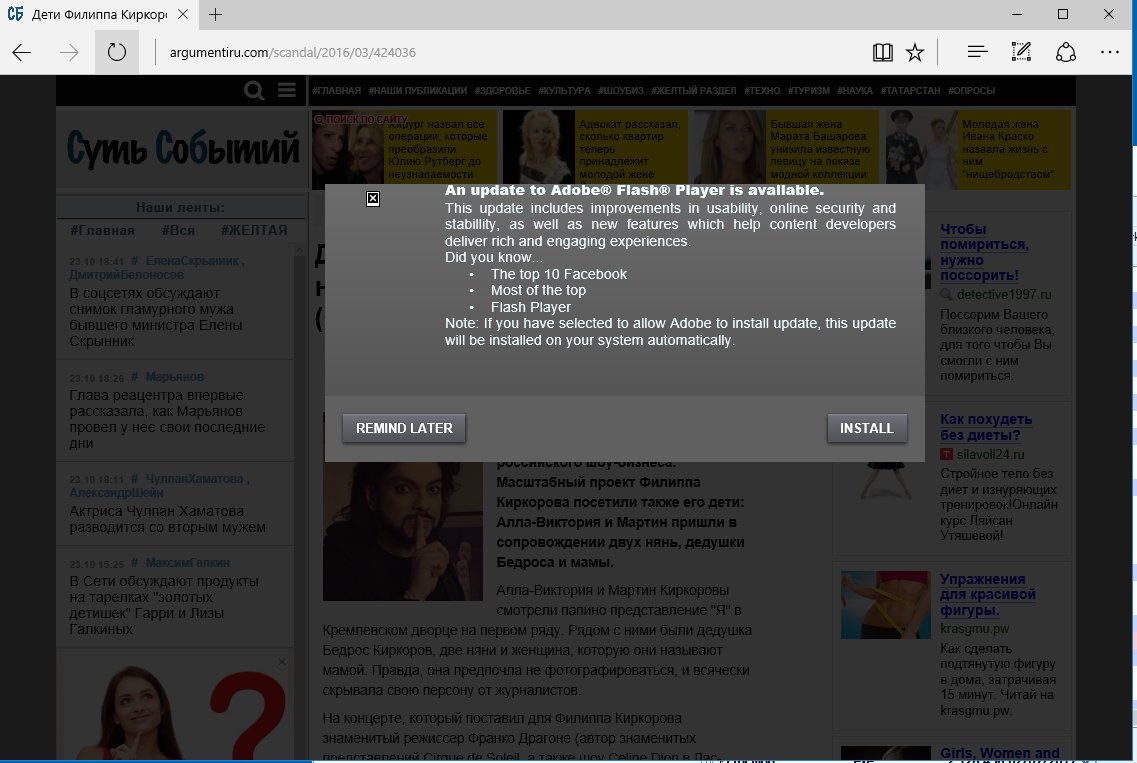

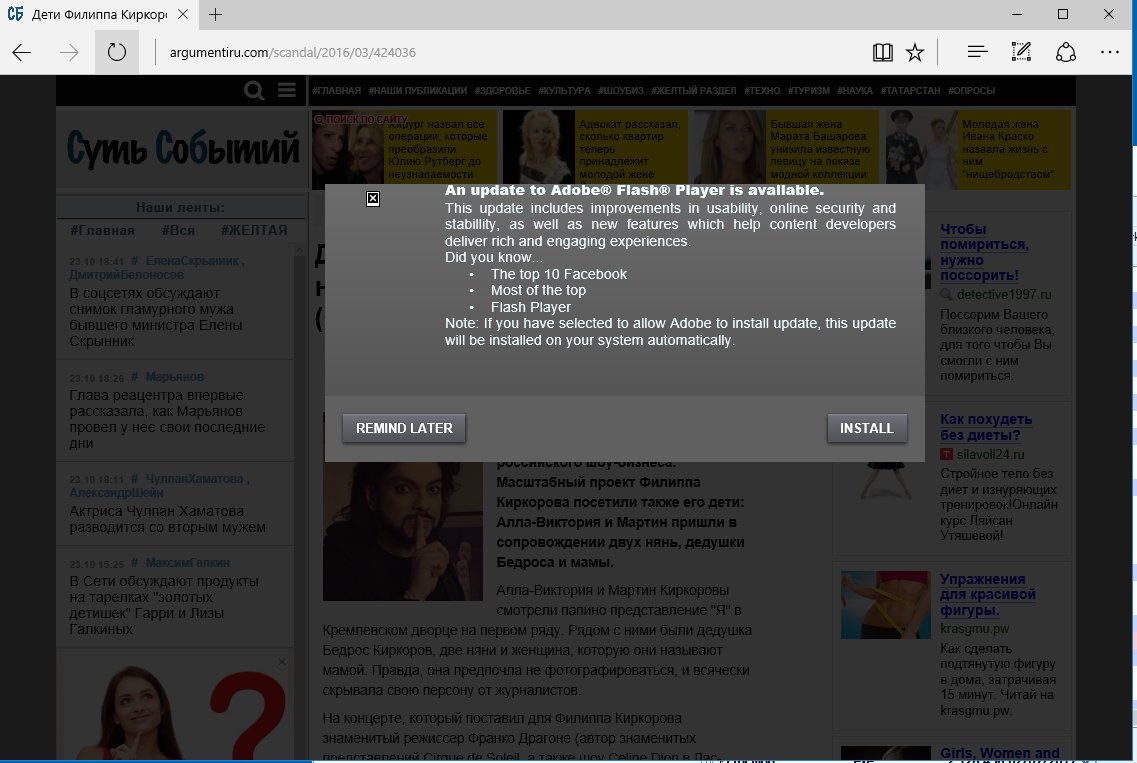

BadRabbit es un ransomware que es capaz de propagarse de forma local a través de SMB. Para llevar a cabo el proceso de infección utiliza ingeniería social, haciéndose pasar por un instalador de Adobe Flash Player. Una vez haya infectado la computadora inicial, intentará esparcirse a través de la red local utilizando una lista de nombres de usuario y contraseñas, por lo que resulta determinante utilizar un nombre de usuario y sobre todo una contraseña que no sean sencillas de adivinar. Como método de esparcimiento de momento se descarta la utilización de la vulnerabilidad de SMB utilizada por WannaCry y NotPetya.

Bad Rabbit no solo cifra los ficheros personales que encuentre utilizando claves RSA 2048, añadiéndoles la extensión .encrypted, sino que además también cifra el MBR del disco duro utilizando DiskCryptor, una herramienta de cifrado completo de disco Open Source. Para el pago del rescate pide 0,05 bitcoins que se tienen que pagar mediante la red Tor.

Hasta ahora, es dirigido principalmente a Rusia y Ucrania, además de otros países (Alemania, Turquía, Bulgaria, Montenegro). Aunque parece que no se autopropaga a nivel mundial, podría dirigirse a objetivos seleccionados a propósito. Las mitigaciones son similares a las de Petya / NotPetya.

Hasta ahora, es dirigido principalmente a Rusia y Ucrania, además de otros países (Alemania, Turquía, Bulgaria, Montenegro). Aunque parece que no se autopropaga a nivel mundial, podría dirigirse a objetivos seleccionados a propósito. Las mitigaciones son similares a las de Petya / NotPetya.

Es probable que las infecciones sean del tipo Watering-Hole/Drive-By, pero también pueden ser dirigidas selectivamente.

La amenaza se extiende a otros países de Europa del Este: Alemania, Turquía, Bulgaria, Montenegro... conviene fijar la mirada a este nuevo y lucrativo malware, para lo que me quedo con la síntesis del repositorio de Github de Royce Williams y las noticias que van surgiendo.

BadRabbit es un ransomware que es capaz de propagarse de forma local a través de SMB. Para llevar a cabo el proceso de infección utiliza ingeniería social, haciéndose pasar por un instalador de Adobe Flash Player. Una vez haya infectado la computadora inicial, intentará esparcirse a través de la red local utilizando una lista de nombres de usuario y contraseñas, por lo que resulta determinante utilizar un nombre de usuario y sobre todo una contraseña que no sean sencillas de adivinar. Como método de esparcimiento de momento se descarta la utilización de la vulnerabilidad de SMB utilizada por WannaCry y NotPetya.

Bad Rabbit no solo cifra los ficheros personales que encuentre utilizando claves RSA 2048, añadiéndoles la extensión .encrypted, sino que además también cifra el MBR del disco duro utilizando DiskCryptor, una herramienta de cifrado completo de disco Open Source. Para el pago del rescate pide 0,05 bitcoins que se tienen que pagar mediante la red Tor.

Infección inicial

Aparece como una actualización de flash falsa:

Lista de extensiones de archivo específicas

- Imagen Tweet: https://twitter.com/craiu/status/922877184494260227

- Texto: https://pastebin.com/CwZfyY2F

- Usa el binario legítimo y firmado de DiskCryptor para cifrar

- Está casi confirmado que usa EternalBlue (o al menos activa controles que están a la espera de su uso)

- Incorpora Mimikatz.

- Da un mensaje de usuario "por favor apague el antivirus" en algunas circunstancias.

- También se propaga a través de SMB y WebDAV, autopropagandose localmente: https://twitter.com/GossiTheDog/status/922875805033730048

- Usa una lista de credenciales hardcodeadas:

https://pastebin.com/01C05L0C - C:\WINDOWS\cscc.dat == DiskCryptor (¿bloquea la ejecución para inocularse?)

https://www.virustotal.com/#/file/682adcb55fe4649f7b22505a54a9dbc454b4090fc2bb84af7db5b0908f3b7806/details - C:\Windows\infpub.dat == #BADRABBIT "pushed" lateralmente (¿bloquea la ejecución para inocularse?). Al parecer, crear una versión de solo lectura de este archivo puede detener la infección:

https://twitter.com/0xAmit/status/922886907796819968 - Análisis del componente flash_install.php:

https://www.hybrid-analysis.com/sample/630325cac09ac3fab908f903e3b00d0dadd5fdaa0875ed8496fcbb97a558d0da?environmentId=100 - Video en acción:

https://twitter.com/GossiTheDog/status/922858264534142976 - Al parecer, borra los registros de Windows y el journal del sistema de archivos

- También instala un keylogger?

- ¿Limpia el sector de arranque y pone kernel al final de la unidad?

- Podría ser una variante de Diskcoder

- Los C&C y los dominios del payload fueron instalados previamente con mucha antelación:

https://twitter.com/mrjohnkelly73/status/922899328636735488

https://twitter.com/craiu/status/922911496497238021 - El 13% del código es reusado de NotPetya

https://analyze.intezer.com/#/analyses/d41e8a98-a106-4b4f-9b7c-fd9e2c80ca7d - 10 diferencias entre el código de Petya y el de BadRabbit:

https://twitter.com/GroupIB_GIB/status/922958914089562112 - Análisis interactivo de BadRabbit.exe:

https://app.any.run/tasks/9198fd01-5898-4db9-8188-6ad2ad4f0af3 - Regla de Yara (creada por un ingeniero de McAfee)

https://pastebin.com/Y7pJv3tK - Referencias de cultura contenidas

- Dragones de Game of Thrones (Drogon, Rhaegal)

- Película de hackers (al final de la lista de contraseñas hardcodeadas)

Referencias

- Hispasec

- Rough Summary of developing BadRabbit info

- Ukraine cyber police chief says Ukraine hit by 'Badrabbit' malware

- Bad Rabbit: Not-Petya is back with improved ransomware

- Watership downtime: BadRabbit encrypts Russian media, Ukraine transport hub PCs

- BadRabbit ransomware attacks multiple media outlets

- Twitter @GossiTheDog - Bad Rabbit: A new ransomware epidemic is on the rise

- New Ransomware ‘Bad Rabbit’ Spreading Quickly Through Russia and Ukraine

- Bad Rabbit Ransomware Outbreak Hits Eastern Europe

- Bad Rabbit ransomware

- BadRabbit - Ukranian Metro, Airport hit with ransomware

- US-CERT . Multiple Ransomware Infections Reported

- BadRabbit Ransomware Attacks Hitting Russia, Ukraine

- Bad Rabbit: New Ransomware Attack Rapidly Spreading Across Europe

- 'BadRabbit' Ransomware Targets Systems in Russia, Ukraine

- BadRabbit ransomware strikes Eastern Europe

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!