Las CA ya NO son de confianza (I)

El sistema de gestión certificado digital tradicional es uno de los eslabones más débiles de la seguridad. Todos confiamos en ellos, el modelo se basa totalmente en la confianza, y ese es el problema.

Para garantizar la confidencialidad e integridad de los datos sensible, miles de millones de usuarios confiamos ciegamente en autoridades de certificación que pocos conocen.

En este artículo se explica:

Hay cientos de estas organizaciones de confianza que tienen el poder de emitir certificado SSL válidos para cualquier dominio. Esta es la laguna más grande en el sistema de CA.

Esta no fue la primera vez una CA era abusada o utilizada para emitir certificados digitales falsos y que ponen millones de usuarios en riesgo.

En marzo de 2011, Comodo, una autoridad de certificación muy popular, fue hackeada y se emitieron certificados fraudulentos de dominios muy conocidos, incluyendo mail.google.com, addons.mozilla.org y login.yahoo.com.

En el mismo año, la autoridad de certificación holandesa DigiNotar también fue comprometida y emitió enormes cantidades de certificados fraudulentos. Puesto que la cadena de confianza se rompió, millones de usuarios fueron objeto del ataque Man-in-the-Middle.

Además, los documentos filtrados por Edward Snowden revelaron que la NSA (National Security Agency) interceptó masivamente sesiones HTTPS, indicando y suponiendo que alguna CAs de confianza es controlada o está bajo la autoridad de gobiernos.

No es solo una especulación; ya ha ocurrido en el pasado cuando organizaciones gubernamentales y hackers patrocinados por el estado han abusado de las CAs de confianza para obtener certificados falsos para dominios populares y así espiar a los usuarios.

¿Qué pasaría si, el el gobierno pide a cualquiera de estas autoridades de certificación "de confianza" emitir certificados duplicados para sitios web como Facebook, Google o Yahoo? El FBI ya ha intentado algo equivalente con Apple.

Continua aquí: Las CA ya NO son de confianza. Como identificar certificados falsos (II)

Fuente: The Hacker News

Para garantizar la confidencialidad e integridad de los datos sensible, miles de millones de usuarios confiamos ciegamente en autoridades de certificación que pocos conocen.

En este artículo se explica:

- La falla estructural en el actual sistema de gestión de certificados digitales.

- Por qué autoridades de certificación (CA) han perdido la confianza.

- Certificate Transparency (CT) soluciona problemas en el sistema de certificados.

- ¿Cómo detectar de forma temprana si un certificado es legítimos o falso?

Autoridad de certificación y un Certificado Rogue

Hay cientos de estas organizaciones de confianza que tienen el poder de emitir certificado SSL válidos para cualquier dominio. Esta es la laguna más grande en el sistema de CA.

La cadena de confianza está rota

El año pasado, Google descubrió que Symantec/Verisign (una de las CAs más grande) emitió incorrectamente un certificado duplicado para Google a otra persona.Esta no fue la primera vez una CA era abusada o utilizada para emitir certificados digitales falsos y que ponen millones de usuarios en riesgo.

En marzo de 2011, Comodo, una autoridad de certificación muy popular, fue hackeada y se emitieron certificados fraudulentos de dominios muy conocidos, incluyendo mail.google.com, addons.mozilla.org y login.yahoo.com.

En el mismo año, la autoridad de certificación holandesa DigiNotar también fue comprometida y emitió enormes cantidades de certificados fraudulentos. Puesto que la cadena de confianza se rompió, millones de usuarios fueron objeto del ataque Man-in-the-Middle.

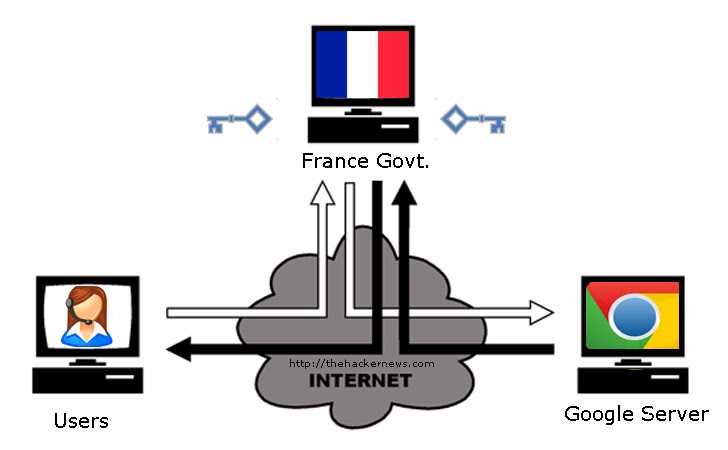

Además, los documentos filtrados por Edward Snowden revelaron que la NSA (National Security Agency) interceptó masivamente sesiones HTTPS, indicando y suponiendo que alguna CAs de confianza es controlada o está bajo la autoridad de gobiernos.

No es solo una especulación; ya ha ocurrido en el pasado cuando organizaciones gubernamentales y hackers patrocinados por el estado han abusado de las CAs de confianza para obtener certificados falsos para dominios populares y así espiar a los usuarios.

Ejemplos de incidentes gubernamentales

- En 2011, los certificados digitales emitidos por DigiNotar CA fueron utilizados para hackear cuentas de Gmail de aproximadamente 300.000 usuarios iraníes.

- A fines de 2013, Google descubrió que los certificados falsos de sus dominios fueron utilizados por la agencia del gobierno francés para realizar ataques MitM a sus ciudadanos.

- A mediados de 2014, Google identificó otro incidente: el Centro Nacional de Informática (NIC) de la India estaba usando certificados digitales no autorizados para algunos sus dominios.

¿Qué pasaría si, el el gobierno pide a cualquiera de estas autoridades de certificación "de confianza" emitir certificados duplicados para sitios web como Facebook, Google o Yahoo? El FBI ya ha intentado algo equivalente con Apple.

Continua aquí: Las CA ya NO son de confianza. Como identificar certificados falsos (II)

Fuente: The Hacker News

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!