Fuente: http://www.nuevoexcelsior.com.mx/Excelsior/macros/GenericNewsWithPhoto.jsp?contentid=5058&version=1

Por Andrés Becerril

[email protected]Nota de www.segu-info.com.ar: Esta noticias no ha podido ser confirmada por nosotros. Los sistemas de seguridad de Hotmail y Yahoo! son vulnerados por un hacker que tiene presencia en México. El pirata cibernético vende las contraseñas privadas de cualquier usuario de los correos electrónicos de estas dos empresas estadunidenses, propiciando el espionaje.

Cada password conseguido ilegalmente tiene un costo de 99 pesos para solicitantes mexicanos y de 15 dólares para quienes viven en otros países.

Una empresa virtual denominada Digicuenta SA de CV es la que se encarga de recibir el dinero por concepto de cobro en dos cuentas bancarias diferentes de Banamex y HSBC.

Excélsior comprobó que el hacker logró conseguir la contraseña para entrar a una cuenta particular de Yahoo!

La investigación comenzó a partir de un correo electrónico recibido el 5 de mayo, y que dice: "¿Quieres saber el password de algún correo de Hotmail o Yahoo!?" Una vez que la persona está interesada en espiar a alguien, la invitación indica qué pasos se deben seguir y de qué forma depositar el pago, el cual debe hacerse por adelantado.

"No hay servicios urgentes, ni te puedo decir en cuánto tiempo voy a tener el password", advierte el hacker. "Si no pagas una vez que se haya conseguido el password y te haya llegado el aviso tus pedidos serán cancelados; si los pedidos son cancelados tu mail será puesto en la lista negra y no podrás pedir más passwords".

El 15 de mayo, Excélsior hizo la solicitud del password de una persona que accedió a formar parte de esta investigación periodística.

El mismo día la constestación fue: "tu pedido ha sido registrado. No es necesario que vuelvas a enviarlo. Si quieres hacer más pedidos puedes enviar nuevas direcciones. Puedes pedir cualquier cantidad de passwords. Sólo pagas los que consiga".

Diez días después llegó el aviso de que ya se tenía la clave. Como prueba, el hacker mandó un mensaje desde el correo solicitado e incluyó la lista de contactos registrados en esa dirección.

Su intimidad por 99 pesosLos sistemas de seguridad de Hotmail y Yahoo! son vulnerados por un hacker que tiene presencia en México. El pirata cibernético vende las contraseñas privadas de cualquier usuario de los correos electrónicos de estas dos empresas estadunidenses, propiciando el espionaje.

El costo de cada password, conseguido ilegalmente, tiene un costo de 99 pesos para solicitantes mexicanos, y de 15 dólares para quienes viven en otros países.

En el cobro de este servicio de espionaje cibernético interviene la empresa virtual denominada Digicuenta, SA de CV, la cual se encarga de recibir el dinero en dos cuentas bancarias: una de Banamex y otra de HSBC.

Excélsior comprobó que, tras una solictud, el hacker obtuvo la contraseña de un correo electrónico de Yahoo!, que resultó ser correcta.

Esta investigación comenzó a partir de un correo electrónico que se recibió el 5 de mayo, el cual ofrecía:

"¿Quieres saber el password de algún correo de Hotmail o Yahoo!? Sólo paga: un password = 99 pesos mexicanos = 15 dólares o equivalente en la moneda de tu país".

La invitación indica qué pasos debe seguir la persona interesada en espiar a alguien.

Primero, enviar, a una dirección determinada, un mensaje electrónico con la lista de e-mails cuyos passwords quieres conocer. El subject o asunto debe decir: kkkk_38894".

En el siguiente mensaje, dice la invitación, "recibirás las pruebas de que los tengo y las instrucciones para hacer el pago. Después de pagar recibirás el password".

La invitación menciona que hay que leer las condiciones del servicio y proporciona una página web.

En la página, el hacker recalca que el pago se tiene que hacer por adelantado.

A quienes están decididos a violar la intimidad de una persona, el hacker les dice: "cuando pidas algún password, debes estar seguro que lo quieres y estar dispuesto a pagarlo".

Además, señala, "no hay servicios urgentes, ni te puedo decir en cuánto tiempo lo voy a tener".

En el punto final de las condiciones, se advierte: "si no pagas una vez que se haya conseguido el password y te haya llegado el aviso, tus pedidos serán cancelados. Si los pedidos son cancelados tu mail será puesto en la lista negra y no podrás pedir más passwords".

La solicitudEl 15 de mayo Excélsior hizo una solicitud: la contraseña del correo electrónico de un compañero, quien accedió a ponerla a disposición para averiguar la veracidad del servicio.

La respuesta del hacker fue el mismo día.

"Tu pedido ha sido registrado. No es necesario que vuelvas a enviarlo. Si quieres hacer más pedidos puedes enviar nuevas direcciones. Puedes pedir cualquier cantidad de passwords. Sólo pagas los que consiga".

Diez días después llegó el aviso de que el hacker tenía la contraseña.

"La prueba ya fue enviada a tu coreo. Te fue enviado un mail desde el correo que solicitaste con la lista de contactos que están en ese correo".

El aviso aclara que si no ha llegado, se vuelva uno a comunicar para que la envíen otra vez.

"Revisa bien tu correo y el correo no deseado", recomienda.

A continuación ofrece los datos de las cuentas de Banamex y HSBC donde se hace el depósito, a nombre de Digicuenta, SA de CV.

Posteriormente dan instrucciones de cómo comprobar que se hizo el pago: enviar la ficha escaneada o los datos del depósito por vía electrónica.

La pruebaCuando el hacker entra al correo solicitado, escribe desde la cuenta vulnerada: "Ya logré entrar a esta cuenta. Tengo el password. Como prueba te mando la lista de contactos. No respondas a esta dirección porque se pueden dar cuenta", dice.

Pide que se le escriba a otro correo y remata: "También te envié otro mail con instrucciones y datos para el pago".

En el caso de nuestro ejercicio, esto sucedió el 7 de junio.

Para reconfirmar que había entrado a la cuenta, se le solicitó una segunda prueba: conseguir un correo enviado a la cuenta interferida.

Ocho días después, el hacker cumplió con la petición.

Se hizo el pago en uno de los bancos e inmediatamente se notificó el depósito.

Al día siguiente, el hacker envió un correo con el password de la cuenta solicitada, con el siguiente texto:

"Agradezco tu confianza en el servicio. Cualquier otro trabajo que necesites, me escribes".

Cobradores escurridizosPor Andrés Becerril

La empresa Digicuenta SA de CV, la que recibe el pago de quienes desean obtener ilegalmente un password de cuentas de correo de Hotmail y Yahoo!, también opera con el nombre de DineroMail y se dedica a la intermediación de dinero.

Digicuenta anda a salto de mata. La última dirección que tuvo en la Ciudad de México fue en Insurgentes Sur 682, colonia Del Valle, de donde se fue hace dos meses, sin dejar la nueva dirección.

Mediante un recorrido por la internet se pudo comprobar que Digicuenta ha dado más dolores de cabeza a los usuarios de pagos por la red que satisfacciones.

Roberto Navarro Torres, por ejemplo, denunció que la empresa presuntamente le robó 39 mil pesos. Dineromail, que también es Digicuenta SA de CV, maneja los pagos de las empresas de venta por internet DeRemate.com, DeRemate Cash y Mercado Libre.

DineroMail, según su página web, "te permite comenzar a cobrar con todos los medios de pago en pocos minutos".

Para poder usar estas herramientas se debe abrir una cuenta en DineroMail.

"Todos los fondos cobrados con nuestras herramientas de venta ingresan inmediatamente en tu cuenta DineroMail, netos de la comisión por operación. Podrás retirarlos al instante con cheque o transferencia bancaria".

Como sucede con el pago de las contraseñas, la empresa da la facilidad de obtener códigos de referencia personalizados en los bancos.

"De esta forma –dice la página de DineroMail–, podrás adaptarlos a tu sistema y tus usuarios también podrán realizar depósitos en Bancomer, Banamex y HSBC sin necesidad de que estén registrados ni tengan acceso a internet".

E-Payments es la empresa que registró y puso en la red Dineromail.com. La empresa, de acuerdo con su alta en internet, tiene su dirección física en Castex 3217, segundo piso, en Buenos Aires, Argentina.

Entretanto, DineroMail no aparece en el Sistema de Información Empresarial Mexicano (SIEM) de la Secretaría de Economía, ni Digicuenta.

En la mira de la policíaPor Hiroshi Takahashi

[email protected]Las agencias federales investigan el caso del haker que revela contraseñas de correos electrónicos por 100 pesos, informa una fuente cercana a las oficinas que se encargan de prevenir los delitos cibernéticos.

Aunque hay gente en la cárcel por estas violaciones a la privacidad, con las leyes mexicanas es difícil probar la culpabilidad de un ciberdelincuente.

"No es un fraude. Tiene que ver más con el robo de información, la violación a la privacidad y la confidencialidad", explica.

Hace un par de años, expone, comenzaron a detectar el robo de información a dependencias federales mexicanas.

Luego de rastrear a los hackers, hubo mucha confusión sobre de qué acusarlos y cómo hacerlo. Al final, los expertos en leyes dijeron que fue una intrusión a los sistemas de cómputo del gobierno, comparado con daños a las vías generales de comunicación.

"Pero eso es ridículo, pues si tienes un buen abogado defensor puede hacer que tu pena sea equiparable a tirar un poste o un semáforo en un accidente de tránsito", dice la fuente consultada.

—La vulnerabilidad, ¿es culpa de las empresas?

—Mmm... Sí y no. Es problema del proveedor del servicio, a veces, y otras del usuario, pero cuando alguien pierde no quiere echarse la culpa, además de que es muy difícil probar lo contrario en el caso de delitos en internet. Tratamos con gente que puede desaparecer de la noche a la mañana. Imagina que un banco quiera aceptar que el cliente perdió su dinero por su culpa, o que un proveedor de servicios de correo diga que es inseguro...

—¿Cómo opera este hacker?

—El proceso exacto no te lo puedo decir; estamos investigando.

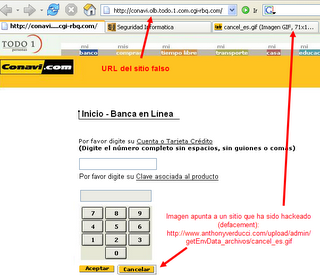

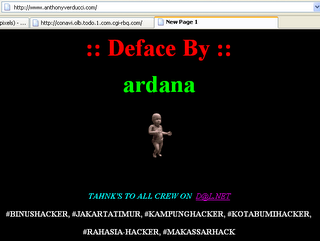

"Muchas veces detectan el objetivo, en este caso la víctima, y comienzan a bombardearlo con correos, promociones o páginas falsas. Muchas veces te aparece una página de Hotmail o Yahoo!, te registras y te dice que por el momento no te puede dar el servicio. Así te roban tu clave, pues la anotas en un sitio que redirecciona tu información a una base de datos.

___