El cierre de Samourai y la advertencia de DoJ y FBI

El FBI advirtió hoy que el uso de servicios de transferencia de criptomonedas sin licencia puede provocar pérdidas financieras si las fuerzas del orden eliminan estas plataformas.

Este anuncio está dirigido a plataformas de transferencia de criptomonedas que no están registradas como empresas de servicios monetarios (MSB) y que no cumplen con los requisitos contra el lavado de dinero según lo exige la ley federal de los EE.UU.

Estos servicios de criptomonedas suelen ser objeto de operaciones policiales, especialmente si los delincuentes los utilizan para transferir o lavar fondos adquiridos por medios ilegales. En su anuncio el FBI dijo:

"El uso de un servicio que no cumple con sus obligaciones legales puede ponerlo en riesgo de perder el acceso a los fondos después de que las operaciones policiales apunten a esas empresas.

El uso de un servicio que no cumple con sus obligaciones legales puede ponerlo en riesgo de perder el acceso a los fondos después de que las operaciones policiales apunten a esas empresas".

Aquellos que quieran utilizar dichos servicios de transferencia para enviar criptomonedas deben protegerse contra los riesgos financieros que plantean las plataformas sin licencia mediante:

- Verificar aquí si están registrados como MSB en la Red de Ejecución de Delitos Financieros (FinCEN) del Departamento del Tesoro de EE.UU.

- Desconfíar de los servicios financieros que no solicitan información KYC, incluido el nombre, la fecha de nacimiento, la dirección y el documento de identidad, antes de permitirte enviar o recibir dinero o criptomonedas.

- Comprender que el hecho de que una aplicación se pueda encontrar en una tienda de aplicaciones no significa necesariamente que sea un servicio legal y que cumpla con los requisitos federales.

- Evitar el uso de servicios que se publiciten con fines ilegales.

- Ser cauteloso al utilizar servicios de criptomonedas que se sabe que utilizan los delincuentes para lavar sus fondos.

Seguimiento de la eliminación del mezclador de criptomonedas Samourai

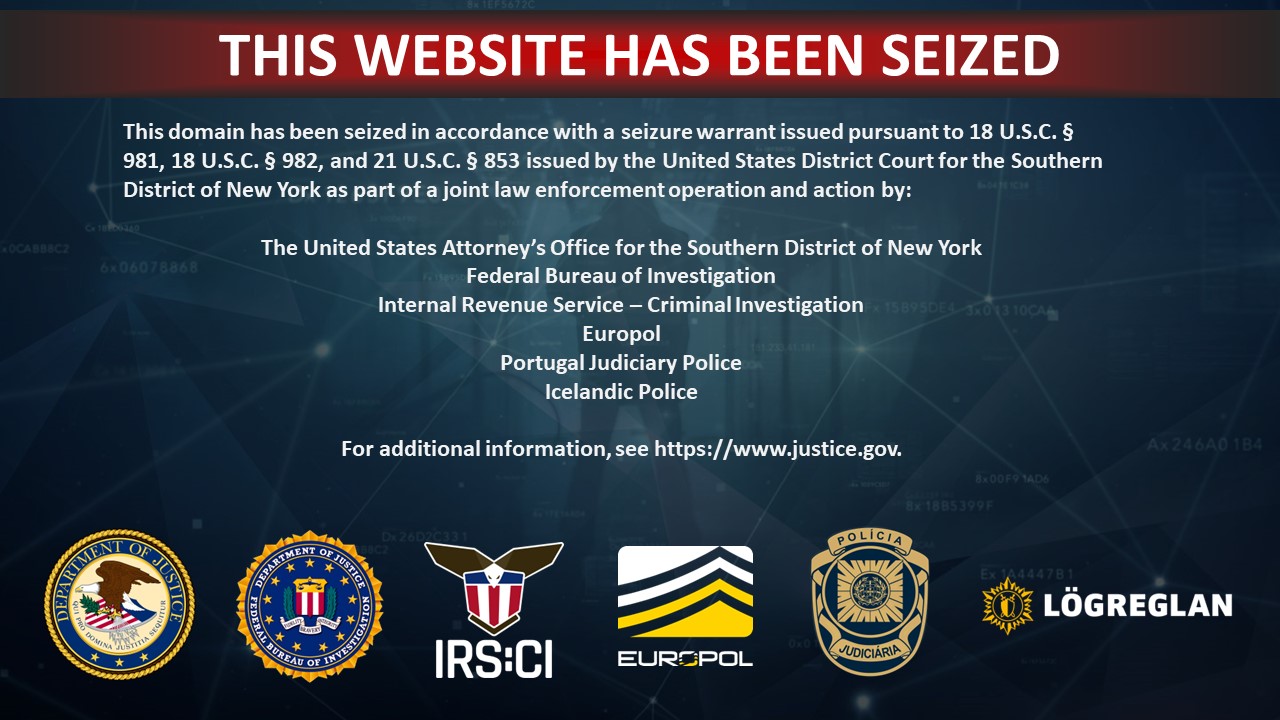

La advertencia del FBI se produce tras la eliminación recientemente anunciada de Samourai, una plataforma de transferencia de criptomonedas que también proporcionaba un servicio de mezcla de criptomonedas que permitiría el lavado de fondos procedentes de actividades delictivas.

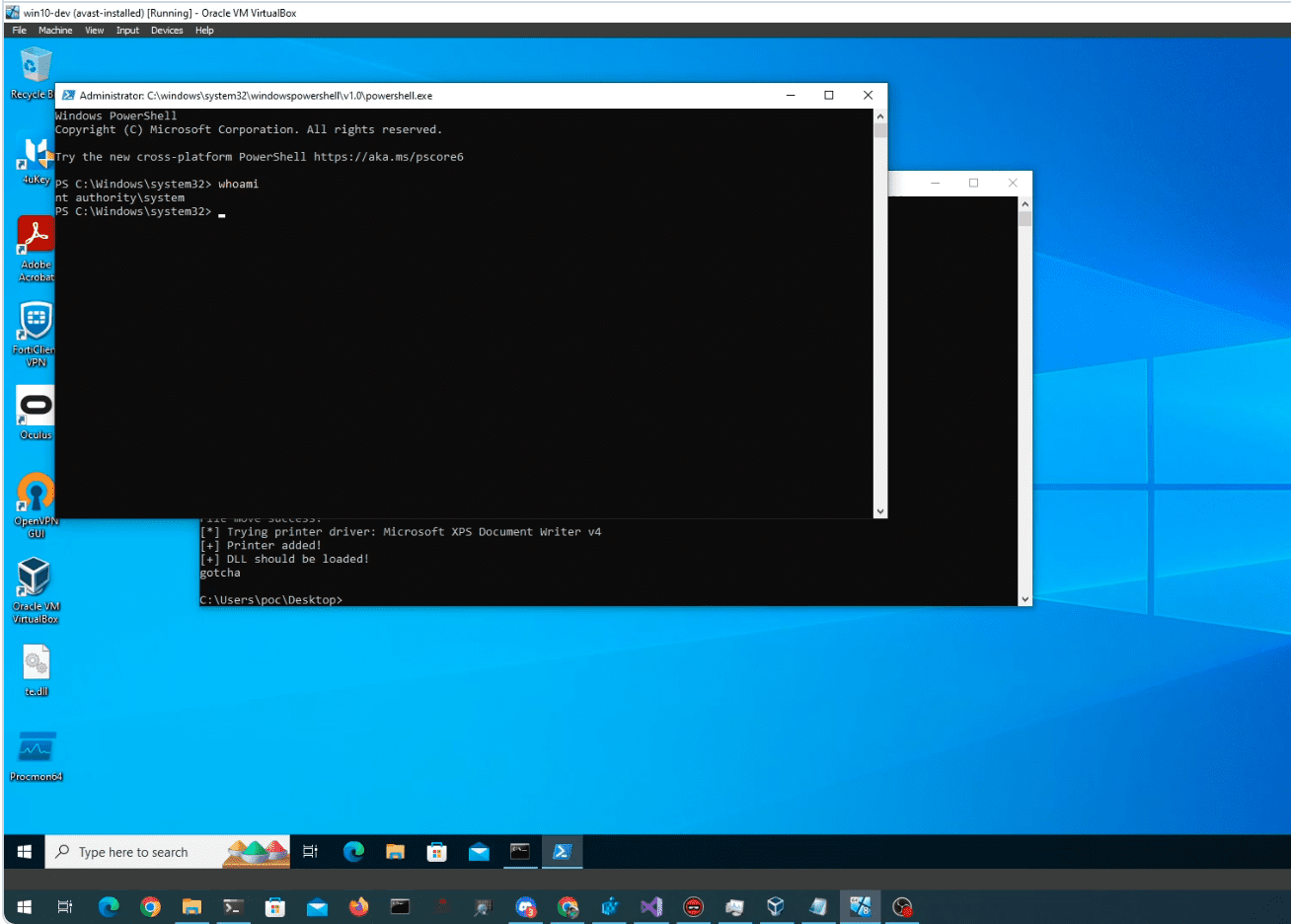

Las fuerzas del orden islandesas confiscaron los dominios y servidores web de Samourai (samourai[.]io y samouraiwallet[.]com). Google Play Store también eliminó la aplicación móvil Samourai Wallet para Android (descargada más de 100.000 veces) después de que se le entregara una orden de incautación.

El Departamento de Justicia de Estados Unidos también acusó a Keonne Rodríguez y William Lonergan Hill, los fundadores y operadores de la plataforma, por lavar más de 100 millones de dólares de varias empresas criminales a través de los servicios de mezcla de criptomonedas de Samourai y cobrar alrededor de 4,5 millones de dólares en tarifas.

Samourai ofrecia un servicio de mezcla de criptomonedas conocido como Whirlpool para ayudar a los usuarios a ocultar el rastro de las transacciones de criptomonedas, además de incorporar un tipo de transacción exclusivo" llamado Ricochet Send que permitía agregar saltos intermedios al enviar criptomonedas de una dirección a otra.

Whirlpool se anunciaba como una forma de "disociar matemáticamente la propiedad de las entradas y las salidas en una transacción bitcoin determinada", lo que, según afirmaron, aumenta la privacidad de los usuarios involucrados, protege contra la vigilancia financiera y mejora la fungibilidad de la red Bitcoin.

"Ricochet se defiende contra las listas negras de bitcoin agregando transacciones señuelo adicionales entre el envío inicial y el destinatario final", según la documentación oficial. "Debería considerar el uso de Ricochet al realizar envíos a intercambios de Bitcoin y a empresas que se sabe que cierran cuentas por razones endebles".

Según la acusación sustitutiva, "Desde el inicio del servicio Whirlpool en 2019 o alrededor de esa fecha y del servicio Ricochet en 2017 o alrededor de esa fecha, más de 80.000 BTC (con un valor de más de 2.000 millones de dólares aplicando las tasas de conversión BTC-USD en el momento de cada transacción) ha pasado por estos dos servicios operados por Samourai".

"Aunque ofrecían Samourai como un servicio de 'privacidad', los acusados sabían que era un refugio para que los delincuentes se involucraran en el lavado de dinero y la evasión de sanciones a gran escala", dijo el Departamento de Justicia.

Fuente: BC