BrutePrint: método que simula cualquier huella dactilar para desbloquear un Android

Los patrones para desbloquear un smartphone siguen existiendo, pero hay quien apenas los usa porque prefiere utilizar su huella dactilar como "llave". En un principio, este sistema es más seguro, puesto que una clave o un patrón puede robarse, pero un dato biométrico lo normal sería pensar que no. Sin embargo, unos investigadores han demostrado que esta tecnología no es tan segura como se cree.

Los investigadores de Tencent Labs y la Universidad de Zhejiang (China) desarrollaron BrutePrint para que ejecutase ataques de fuerza bruta.

Estos consisten en realizar muchos intentos de ensayo y error para descifrar el código y tomar el control del dispositivo. Para hacerlo, los expertos señalaron que era necesario que el sistema de desbloqueo no cifrase adecuadamente los datos biométricos. Al hacer su experimento, comprobaron que la interfaz periférica en serie (SPI son las siglas en inglés) de los sensores no estaba protegida.

Las pruebas se hicieron en diez modelos populares de teléfonos inteligentes de Android, HarmonyOS e iOS. Todos se mostraron vulnerables en al menos una falla, sin embargo, los resultados apuntaban que los dispositivos de Apple eran más robustos.

¿Cómo funciona BrutePrint?

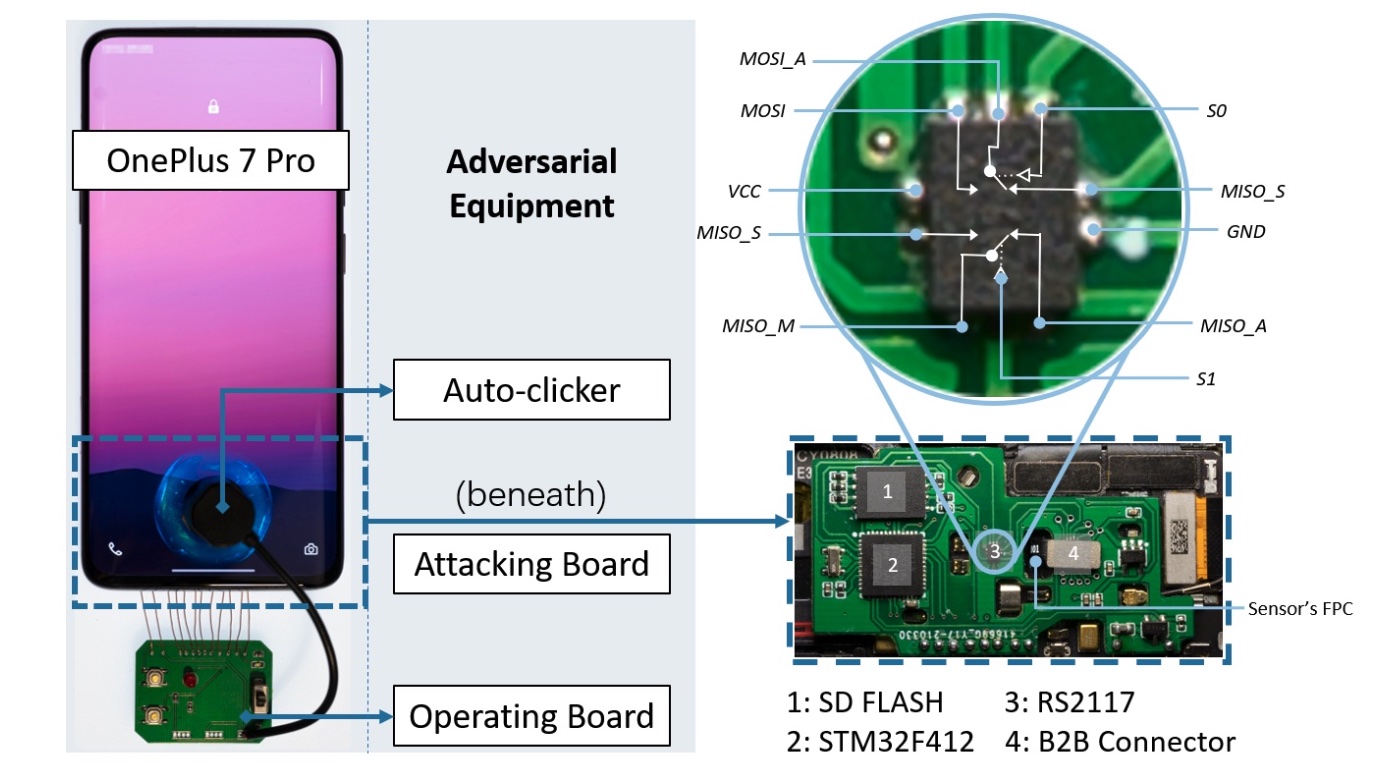

El equipo solo necesitó unos 15 dólares para fabricar la herramienta y una base de datos de huellas dactilares, que se puede obtener en datos académicos o fugas de datos biométricos.

BrutePrint está compuesto por un microcontrolador STM32F412 de STMicroelectronics, un interruptor analógico bidireccional de doble canal llamado RS2117, una tarjeta SD con 8GB de memoria interna y un conector que une la placa base del smartphone con la del sensor de huellas dactilares. Los investigadores demostraron que se puede acceder a las huellas dactilares almacenadas en los dispositivos.

Este circuito puede acumular huellas dactilares de un smartphone Android en tan solo 45 minutos. BrutePrint explota una vulnerabilidad de los smartphones Android que permite intentos ilimitados de huellas dactilares, desbloqueando el dispositivo cuando encuentra la coincidencia más cercana en la base de datos.

Los investigadores encontraron que el tiempo para desbloquear un teléfono variaba de 40 minutos a 14 horas, siendo el Galaxy S10 Plus el más rápido (0,73-2,9 horas) y el Xiaomi Mi 11 Ultra el más lento (2,78-13,89 horas). No lograron superar la seguridad de los iPhones probados, ya que iOS cifra los datos de seguridad, a diferencia de Android.

- OnePlus 5T: November 2017

- Samsung S10+: March 2019

- OnePlus 7 Pro: May 2019

- OPPO Rene Ace: October 2019

- Huawei Mate 30 Pro 5G: October 2019

- iPhone SE: April 2020

- Huawei P40: April 2020

- vivo X60 Pro: April 2021

- Xiaomi Mi 11 Ultra: April 2021

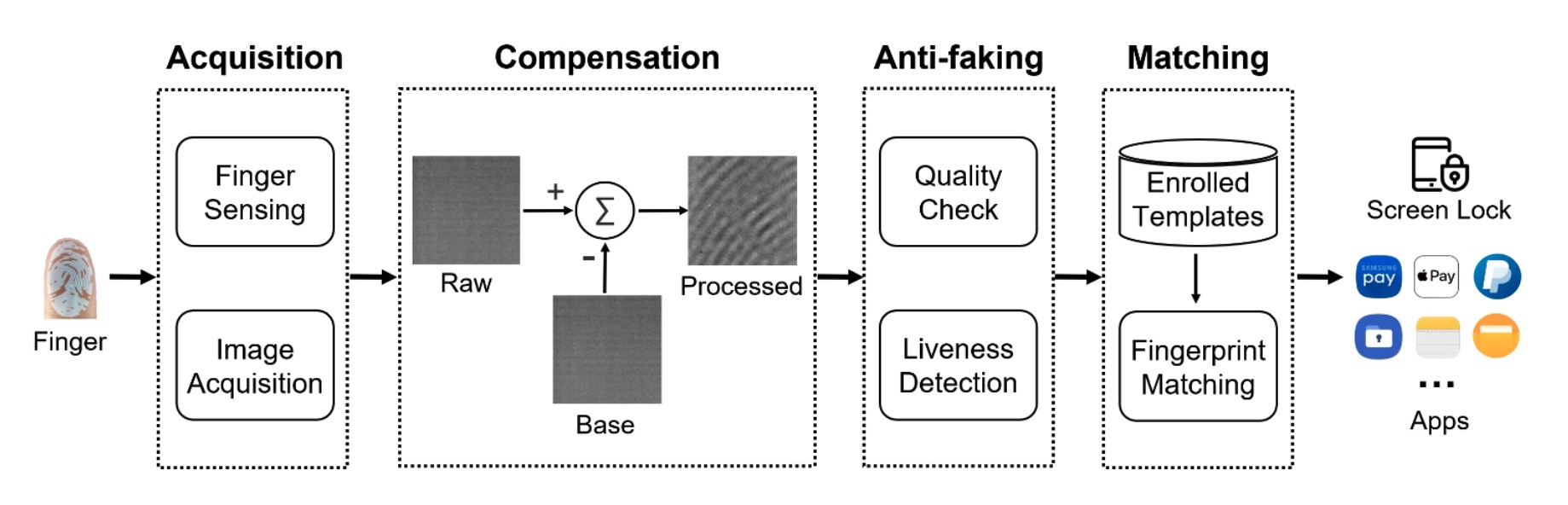

Los sistemas que usan huellas recurren a un umbral de referencia cuyo nivel de aceptación se puede aumentar manipulando la Tasa de Falsa Aceptación (FAR). Así, resulta más sencillo crear coincidencias y el ataque de fuerza bruta no tiene que dar necesariamente "en el clavo".

Según los investigadores, el pequeño aparato se tiene que colocar entre el sensor de huellas y el TEE (entorno de ejecución confiable). Al hacer eso, pueden manipular los mecanismos de muestreo múltiple y cancelar la detección de errores de la autentificación.

Lo que hace BrutePrint exactamente es añadir un error de suma de verificación en los datos de la huella para detener el proceso de autentificación pronto. De este modo, el sistema de protección no registra los intentos fallidos, por lo que los intentos son infinitos.

Finalmente, los investigadores confían en que este exploit puede ser mitigado en el sistema operativo y esperan que sus hallazgos alienten a las personas a cifrar los datos de las huellas dactilares. Consideran que esta amenaza de seguridad puede ser abordada si los fabricantes de smartphones y sensores de huellas dactilares colaboran conjuntamente.

Fuente: Arstechnica

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!