Dark Power, nuevo ransomware activo

Ha aparecido una nueva operación de ransomware llamada "Dark Power", y ya ha enumerado a sus primeras víctimas en un sitio de fuga de datos de la dark web, amenazando con publicar los datos si no se paga un rescate.

El cifrador de la banda de ransomware tiene una fecha de compilación del 29 de enero de 2023, cuando comenzaron los ataques. Además, la operación aún no se ha promocionado en ningún foro de crackers o espacio web; por lo tanto, es probable que sea un proyecto privado.

Según Trellix, que analizó Dark Power, esta es una operación de ransomware oportunista que se dirige a organizaciones de todo el mundo y solicita pagos de rescate relativamente pequeños de U$S10.000.

El payload de Dark Power se escribió en Nim, un lenguaje de programación multiplataforma con varias ventajas relacionadas con la velocidad, lo que lo hace adecuado para aplicaciones de rendimiento crítico como el ransomware.

Además, debido a que Nim recién ahora comienza a ser más popular entre los ciberdelincuentes, generalmente se considera una opción de nicho que es poco probable que sea detectada por las herramientas de defensa. Los programadores utilizan la librería NimmCrypto para el cifrado.

Proceso del ransomware

Trellix no brinda detalles sobre el punto de infección de Dark Power, pero podría ser un exploit, correos electrónicos de phishing u otros medios.

Tras la ejecución inicial, el ransomware crea una cadena ASCII aleatoria de 64 caracteres para inicializar el algoritmo de cifrado con una clave única en cada ejecución.

Luego, el ransomware finaliza servicios y procesos específicos en la máquina de la víctima para liberar archivos y minimizar las posibilidades de que algo bloquee el proceso de cifrado de archivos.

Durante esa etapa, el ransomware también detiene el Servicio de instantáneas de volumen (VSS), los servicios de respaldo de datos y los productos antimalware en su lista codificada.

Después de eliminar todos los servicios anteriores, el ransomware "duerme" durante 30 segundos y borra los registros de la consola y del sistema de Windows para evitar el análisis por parte de expertos en recuperación de datos.

El cifrado utiliza AES (modo CRT) y la cadena ASCII generada al iniciarse. Los archivos resultantes se renombran con la extensión ".dark_power".

Curiosamente, circularon dos versiones del ransomware, cada una con un esquema de clave de cifrado diferente. La primera variante procesa la cadena ASCII con el algoritmo SHA-256 y luego divide el resultado en dos mitades, usando la primera como clave AES y la segunda como vector de inicialización (nonce). La segunda variante usa el resumen SHA-256 como la clave AES y un valor fijo de 128 bits como el nonce de cifrado.

Los archivos críticos del sistema como DLL, LIB, INI, CDM, LNK, BIN y MSI, así como los archivos de programa y las carpetas del navegador web, se excluyen del cifrado para mantener la computadora infectada operativa, lo que permite a la víctima ver la nota de rescate.

La nota, que se modificó por última vez el 9 de febrero de 2023, otorga a las víctimas 72 horas para enviar U$S 10.000 en XMR (Monero) a la dirección de billetera proporcionada para obtener un descifrador que funcione.

La nota de rescate de Dark Power se destaca en comparación con otras operaciones de ransomware, ya que es un documento PDF de 8 páginas que contiene información sobre lo que sucedió y cómo contactarlos a través del mensajero qTox.

Víctimas y actividad

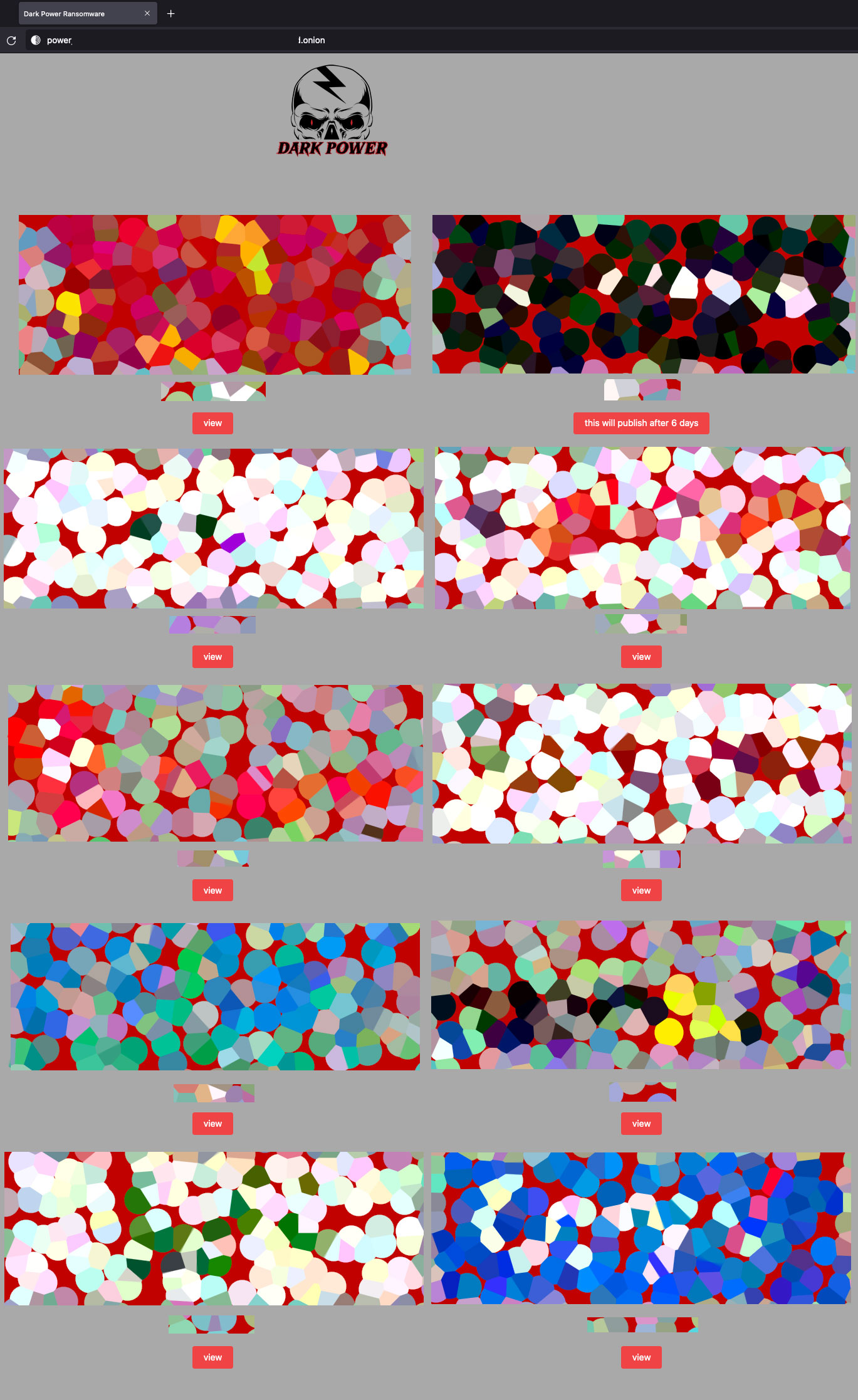

Al escribir esto, el sitio Tor de Dark Power estaba fuera de línea. Sin embargo, no es raro que los portales de ransomware se desconecten periódicamente a medida que se desarrollan las negociaciones con las víctimas.

Trellix informa que ha visto diez víctimas de los EE.UU., Francia, Israel, Turquía, la República Checa, Argelia, Egipto y Perú, por lo que el alcance de la orientación es global.

El grupo Dark Power afirma haber robado datos de las redes de estas organizaciones y amenaza con publicarlos si no pagan el rescate, por lo que es un grupo más de doble extorsión.

Fuente: BC

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!