Abuso de WerFault.exe para infectar usuarios de Windows

Los actores maliciosos están abusando de la herramienta de informe de errores de Windows (WerFault.exe) para que Windows cargue malware en la memoria de un sistema comprometido mediante una técnica de carga lateral de DLL.

Al iniciar el malware a través de un ejecutable legítimo de Windows, se puede infectar sigilosamente los dispositivos sin activar ninguna alarma en el sistema atacado.

La nueva campaña fue detectada por K7 Security Labs, que no pudo identificar a los delincuentes informáticos, pero se cree que tienen su sede en China.

Abusar de WerFault.exe

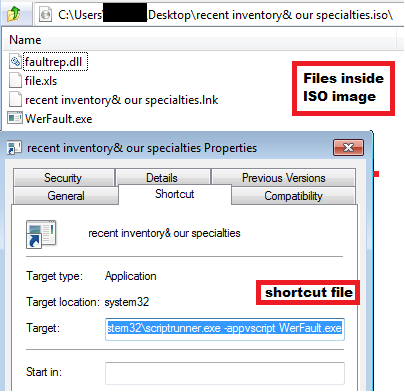

La campaña de malware comienza con la llegada de un correo electrónico con un archivo ISO adjunto. Al hacer doble clic, la ISO se montará como una nueva letra de unidad que contiene una copia legítima del ejecutable de Windows "WerFault.exe", un archivo DLL ("faultrep.dll"), un archivo XLS (File.xls) y un archivo de acceso directo ("inventory & our specialties.lnk").

Así, la víctima inicia la cadena de infección haciendo clic en el archivo de acceso directo, que utiliza scriptrunner.exe para ejecutar WerFault.exe.

WerFault es la herramienta estándar de informes de errores de Windows que se usa en Windows 10 y 11, lo que permite que el sistema rastree e informe errores relacionados con el sistema operativo o las aplicaciones. Windows usa la herramienta para informar un error y recibir posibles recomendaciones de soluciones.

Las herramientas antivirus suelen confiar en WerFault, ya que es un ejecutable legítimo de Windows firmado por Microsoft, por lo que ejecutarlo en el sistema no suele generar alertas para advertir a la víctima.

Cuando se inicia WerFault.exe, utilizará una falla conocida de carga lateral de DLL para cargar la DLL maliciosa faultrep.dll contenida en la ISO. Normalmente, este archivo es una DLL legítima de Microsoft en la carpeta C:\Windows\System necesaria para que WerFault se ejecute correctamente. Sin embargo, la versión DLL maliciosa en ISO contiene código adicional para iniciar el malware.

.jpg)

La técnica de crear archivos DLL maliciosos con el mismo nombre que uno legítimo para que se cargue en su lugar se llama carga local de DLL. Esta técnica requiere que una versión maliciosa de una DLL se encuentre en el mismo directorio que el ejecutable que la invoca. Cuando se inicia el ejecutable, Windows lo priorizará sobre su DLL nativa siempre que tenga el mismo nombre.

Cuando se carga la DLL en este ataque, se crean dos subprocesos, uno que carga la DLL del troyano de acceso remoto Pupy ("dll_pupyx64.dll") en la memoria y otro que abre la hoja de cálculo XLS incluida para que sirva como señuelo. Pupy RAT es un malware de código abierto y disponible públicamente y escrito en Python que admite la carga reflexiva de DLL para evadir la detección, y los módulos adicionales se descargan más tarde.

El malware permite a los actores de amenazas obtener acceso total a los dispositivos infectados, lo que les permite ejecutar comandos, robar datos, instalar más malware o propagarse lateralmente a través de una red. Como herramienta de código abierto, ha sido utilizada por varios actores de espionaje respaldados por el Estado, como los grupos iraníes APT33 y APT35, ya que esas herramientas dificultan el seguimiento de la atribución y la operación persistente.

Se vio que los distribuidores de malware QBot adoptaron una cadena de ataque similar el verano pasado, abusando de la calculadora de Windows para evadir la detección por parte del software de seguridad.

Fuente: BC

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!