"Empleado" descontento filtra el cifrador del ransomware LockBit Black (3.0)

La operación del ransomware LockBit sufrió una brecha de datos y un desarrollador supuestamente descontento filtró la última versión del generador del cifrador de la banda.

Después de probarlo durante dos meses, en junio, la operación de ransomware LockBit lanzó la versión 3.0 de su cifrador, cuyo nombre en código es LockBit Black. La nueva versión prometía "Hacer que el ransomware volviera a ser grandioso", agregando nuevas características contra el análisis, un programa de recompensas por errores de ransomware y nuevos métodos de extorsión.

Sin embargo, parece que LockBit ha sufrido una brecha, con dos personas (o tal vez la misma persona) filtrando el constructor LockBit 3.0 en Twitter.

Según el investigador de seguridad 3xp0rt, un usuario de Twitter recién registrado llamado "Ali Qushji" afirma que su equipo hackeo los servidores de LockBit y encontró un generador para el cifrador de de LockBit 3.0. VX-Underground también compartió que un usuario llamado "protonleaks" los contactó el 10 de septiembre y también compartió una copia del constructor. Sin embargo, VX-Underground dice que "LockBitSupp", el representante público de la operación LockBit, afirma que no fueron hackeados, sino que un desarrollador descontento filtró el generador de ransomware privado.

BleepingComputer ha hablado con varios investigadores de seguridad que han confirmado que el constructor es legítimo.

El Builder permite que cualquiera inicie una banda de ransomware

Independientemente de cómo se filtró el generador de ransomware privado, esto no solo es un duro golpe para la operación del ransomware LockBit, sino también para las empresas, que verán un aumento en los actores de amenazas que lo utilizan para lanzar sus propios ataques.

El constructor filtrado de LockBit 3.0 permite que cualquier persona construya rápidamente los ejecutables necesarios para iniciar su propia operación, incluido un cifrador, un descifrador y herramientas especializadas para iniciar el descifrador de ciertas maneras.

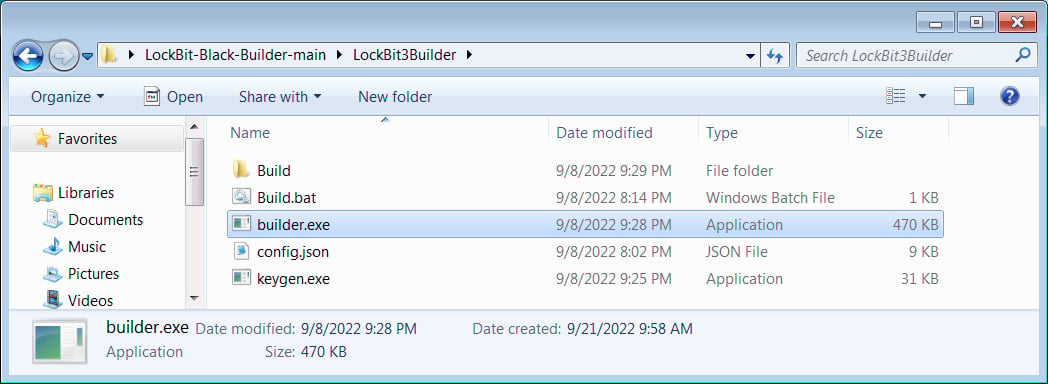

El constructor consta de cuatro archivos, un generador de claves de cifrado, un constructor, un archivo de configuración modificable y un archivo por lotes para crear todos los archivos.

Al modificar el archivo de configuración, cualquier actor de amenazas puede personalizarlo según sus propias necesidades y modificar la nota de rescate creada para vincularla a su propia infraestructura.

No es la primera vez que se filtra en línea un generador de ransomware o el código fuente, lo que genera un aumento de los ataques de otros actores de amenazas que lanzaron sus propias operaciones.

En junio de 2021, se filtró el generador de ransomware Babuk, que permite a cualquier persona crear encriptadores y desencriptadores para Windows y VMware ESXi, que otros actores de amenazas utilizaron en los ataques.

En marzo de 2022, cuando la operación del ransomware Conti sufrió una filtración de datos, su código fuente también se filtró en línea. Este código fuente fue utilizado rápidamente por el grupo de hacking NB65 para lanzar ataques de ransomware en Rusia.

Fuente: BC

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!