Domain shadowing: creación de subdominios dañinos en dominios confiables

Los analistas de amenazas de Palo Alto Networks (Unit 42) descubrieron que el fenómeno de la "Domain shadowing" podría ser más frecuente de lo que se pensaba anteriormente, descubriendo 12.197 casos mientras escaneaban la web entre abril y junio de 2022.

"Domain shadowing" es una subcategoría del secuestro de DNS, donde los actores de amenazas comprometen el DNS de un dominio legítimo para alojar sus propios subdominios para usarlos en actividades maliciosas, pero no modifican las entradas de DNS legítimas que ya existen.

Luego, estos subdominios se utilizan para crear páginas maliciosas en los servidores de los ciberdelincuentes, mientras que las páginas web y los registros DNS del sitio del propietario del dominio permanecen sin cambios, y los propietarios no se dan cuenta de que han sido atacados y vulnerados.

Mientras tanto, los actores de amenazas son libres de alojar direcciones de C2 (Comando y Control), sitios de phishing y puntos de lanzamiento de malware, abusando de la buena reputación del dominio secuestrado para eludir los controles de seguridad.

En teoría, los atacantes pueden cambiar los registros DNS para atacar a los usuarios y propietarios de los dominios comprometidos, pero normalmente prefieren tomar el camino sigiloso descrito anteriormente.

Ataque difícil de detectar

Unit 42 explica que detectar casos reales de "Domain shadowing" es particularmente desafiante, lo que hace que la táctica sea muy atractiva para los perpetradores.

Los analistas mencionan que VirusTotal marcó solo 200 dominios como maliciosos de los 12.197 dominios descubiertos por Palo Alto.

La mayoría (151) de las detecciones de VirusTotal estaban relacionadas con una única campaña de phishing que utilizaba una red de 649 dominios ocultos en 16 sitios web comprometidos. "Concluimos a partir de estos resultados que esta es una amenaza activa para la empresa y es difícil de detectar sin aprovechar los algoritmos de aprendizaje automático automatizados que pueden analizar grandes cantidades de registros de DNS".

Además, las páginas de phishing alojadas en dominios con buena reputación parecerían confiables para un visitante, lo que aumentaría la probabilidad de que envíe datos en la página.

Seguimiento de la campaña de phishing

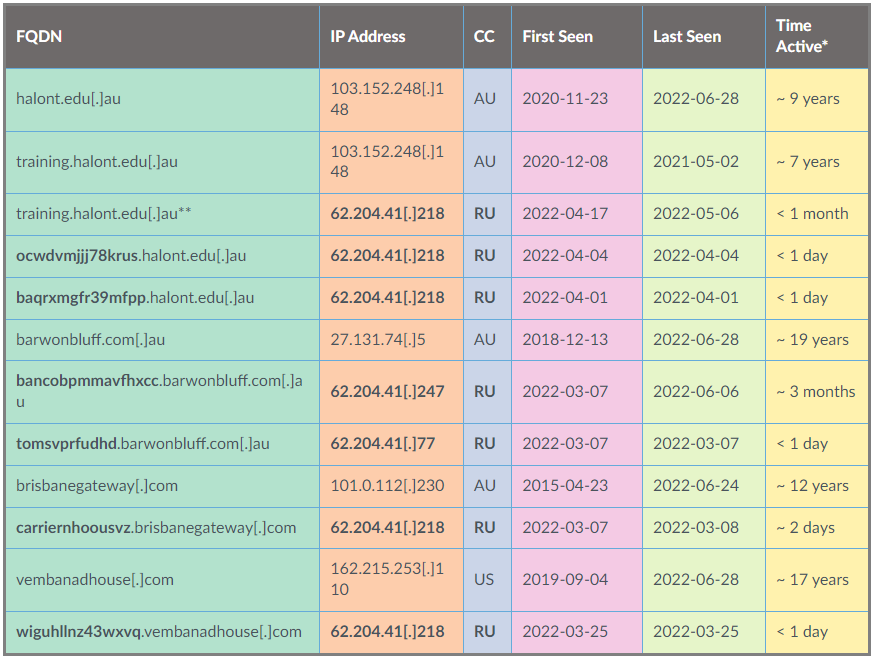

La campaña de phishing descubierta por los investigadores de Palo Alto comprometió 16 dominios para crear 649 subdominios, alojando páginas de inicio de sesión falsas o puntos de redirección a páginas de phishing.

Los subdominios que redirigen a los sitios de phishing pueden eludir fácilmente los filtros de seguridad del correo electrónico, ya que no alojan nada malicioso y tienen una reputación benigna.

Los actores de amenazas apuntan a las credenciales de la cuenta de Microsoft y, aunque la URL claramente no está relacionada con Microsoft, no activará advertencias de las herramientas de seguridad de Internet.

En un caso, los propietarios del dominio se dieron cuenta del compromiso, pero no antes de que se crearan numerosos subdominios y facilitaran operaciones maliciosas en su infraestructura.

Si bien la protección contra subdominios no autorizados es responsabilidad de los propietarios de dominios, los registradores y los proveedores de servicios de DNS, sería prudente que los usuarios siempre tuvieran cuidado al enviar datos.

Esto incluye la posibilidad de que un subdominio en un dominio conocido pueda ser malicioso y que los usuarios verifiquen todo dos veces antes de enviar credenciales u otra información confidencial.

Fuente: BC

Excelente articulo! Gracias!

ResponderBorrar