Los C&C Sliver y Brute Ratel reemplazan a Cobalt Strike en ataques dirigidos y Red Teaming

Los actores de amenazas del Estado-Nación están adoptando e integrando cada vez más el framework de Comando y Control (C2) Sliver en sus campañas de intrusión como reemplazo de Cobalt Strike.

"Dada la popularidad de Cobalt Strike como herramienta de ataque, las defensas contra él también han mejorado con el tiempo", dijeron los expertos en seguridad de Microsoft. "Sliver presenta una alternativa atractiva para los actores que buscan un conjunto de herramientas menos conocido con una barrera de entrada baja".

Sliver, que se hizo público por primera vez a finales de 2019 por la empresa de ciberseguridad BishopFox, es una plataforma C2 de código abierto basada en Go que admite extensiones desarrolladas por el usuario, generación de implantes personalizados, es multiplataforma u admite muchas otras opciones de control.

"Un marco C2 generalmente incluye un servidor que acepta conexiones de implantes en un sistema comprometido y una aplicación cliente que permite a los operadores de C2 interactuar con los implantes y lanzar comandos maliciosos", dijo Microsoft.

Además de facilitar el acceso a largo plazo a los hosts infectados, también se sabe que el kit multiplataforma ofrece stagers, que son payloads destinados principalmente a recuperar y lanzar una puerta trasera con todas las funciones en sistemas comprometidos.

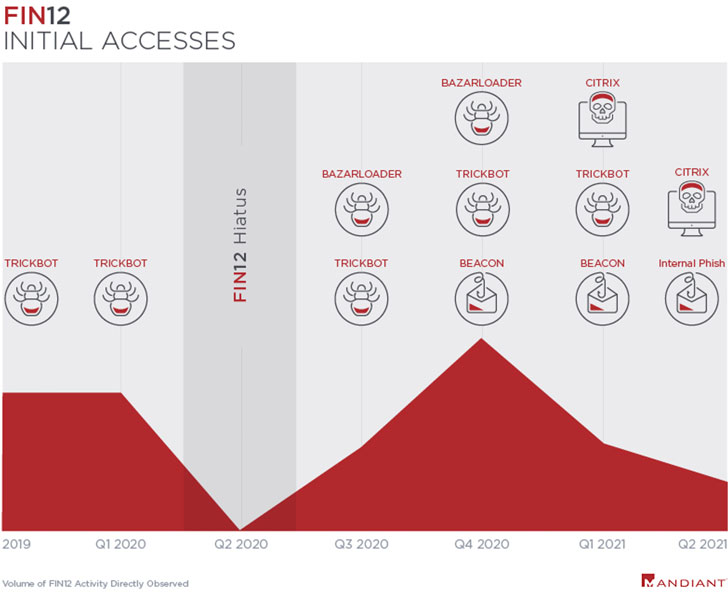

Entre sus usuarios se incluye un afiliado prolífico de ransomware como servicio (RaaS) rastreado como DEV-0237 (también conocido como FIN12) que anteriormente aprovechó el acceso inicial adquirido de otros grupos (también conocidos como intermediarios de acceso inicial) para implementar varias cepas de ransomware como Ryuk, Conti, Colmena y BlackCat.

Microsoft dijo que recientemente observó a los ciberdelincuentes descargar Sliver y otro software de post-explotación incrustándolos en el cargador Bumblebee (también conocido como COLDTRAIN), que surgió a principios de este año como sucesor de BazarLoader y comparte vínculos con el sindicato de Conti.

La migración de Cobalt Strike a una herramienta disponible gratuitamente se considera un intento por parte de los adversarios de disminuir sus posibilidades de exposición en un entorno comprometido y hacer que la atribución sea un desafío, dando a sus campañas un mayor nivel de sigilo y persistencia.

Sliver no es el único framework que ha llamado la atención de los actores malintencionados. En los últimos meses, las campañas emprendidas por un presunto grupo patrocinado por el estado ruso han involucrado otro software legítimo de simulación de ataques adversarios llamado Brute Ratel (de pago).

Escrito por el investigador de seguridad indio, y fundador de Dark Vortex, Chetan Nayak (aka Ninja Paranoid), Brute Ratel (BRc4) es análogo a Cobalt Strike y se describe como un "centro de comando y control personalizado para Red Team y la simulación del adversarios".

"Sliver y muchos otros marcos C2 son otro ejemplo de cómo los actores de amenazas intentan continuamente evadir las detecciones de seguridad automatizadas", dijo Microsoft.

Actualización 29/09/2022: se subió a VirusTotal un archivo llamado "bruteratel_1.2.2.Scandinavian_Defense.tar.gz" con una una copia válida de BRC4 versión 1.2.2/5.

El 28 de septiembre, el desarrollador de BRC4, Chetan Nayak, tuiteó acusaciones infundadas y refutadas de que MdSec filtró el archivo y dijo que fueron ellos quienes lo subieron a VirusTotal. No se sabe quién subió el archivo.

Nayak también dijo que un grupo de habla rusa conocido como Molecules fueron los responsables de producir la versión crackeada del producto. Esto significa que con las instrucciones correctas, la herramienta crackeada ahora se puede ejecutar sin la clave de activación que se requiere para iniciar el software completo y usar sus funciones.

Ahora hay varias publicaciones en varios de los foros de ciberdelincuencia como BreachForums, CryptBB, RAMP, Exploit[.]in y Xss[.]is, así como varios grupos de Telegram y Discord.

Fuente: THN.

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!