Otro malware y rootkit para Linux

Un malware previamente no detectado denominado Lightning Framework que se dirige a los sistemas Linux se puede usar como puerta trasera usando SSH e implementar rootkits para cubrir las pistas de los atacantes.

Descrito como una "navaja suiza" en un informe publicado hoy por Intezer, Lightning Framework es un malware modular que también viene con soporte para complementos. "Este framework tiene capacidades pasivas y activas para la comunicación con el actor de amenazas, incluida la apertura de SSH en una máquina infectada y una configuración de comando y control maleable y polimórfica", dijo el investigador de seguridad de Intezer, Ryan Robinson.

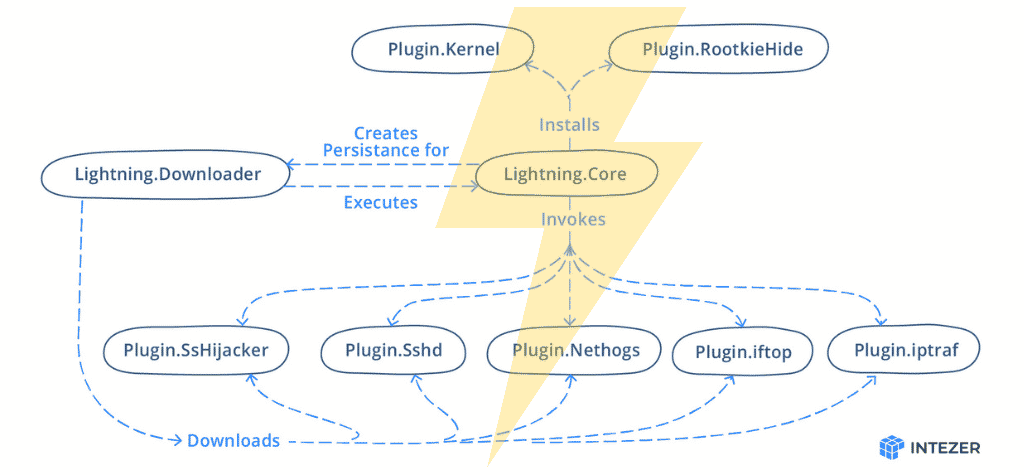

Este malware aún no se ha detectado en la naturaleza, y algunos de sus componentes (mencionados en el código fuente) aún no se han encontrado ni analizado. Lightning Framework está construido usando una estructura simple: un componente de descarga que descargará e instalará los otros módulos y complementos del malware, incluido su módulo central, en dispositivos Linux comprometidos.

El malware usa typosquatting y se hará pasar por el administrador de contraseñas y claves de cifrado de Seahorse GNOME para evadir la detección en los sistemas infectados. Después de comunicarse con su servidor de comando y control (C2) a través de sockets TCP usando información de C2 almacenada en archivos de configuración codificados polimórficos indetectables, Lightning Framework obtiene sus complementos y el módulo central.

Este módulo central (kkdmflush) es el módulo principal del marco y es el que usa el malware para recibir comandos de su servidor C2 y ejecutar sus complementos.

"El módulo tiene muchas capacidades y utiliza una serie de técnicas para ocultar artefactos y seguir funcionando bajo radar", agregó Robinson.

Otros métodos para ocultar su presencia incluyen la alteración de las marcas de tiempo (timestomping) de los artefactos maliciosos mediante el uso de sellos temporales y la ocultación de su ID de proceso (PID) y cualquier puerto de red relacionado mediante uno de los varios rootkits que puede implementar.

También puede lograr la persistencia mediante la creación de un script llamado elastisearch en /etc/rc.d/init.d/ que se ejecuta en cada arranque del sistema para iniciar el módulo de descarga y volver a infectar el dispositivo.

Por último, pero no menos importante, este malware también agregará su propia puerta trasera basada en SSH iniciando un servidor SSH usando uno de los complementos descargados (Linux.Plugin.Lightning.Sshd). El demonio OpenSSH tiene claves privadas y de host codificadas, lo que permite a los atacantes acceder a las máquinas infectadas mediante SSH utilizando sus propias claves SSH.

"El Lightning Framework es un malware interesante, ya que no es común ver un marco tan grande desarrollado para apuntar a Linux", concluyó Robinson. "Aunque no tenemos todos los archivos, podemos inferir algunas de las funciones que faltan en función de las cadenas y el código de los módulos que poseemos".

¿Señales de una oleada de malware de Linux?

Lightning Framework es solo la última variante de malware de Linux que surgieron recientemente y capaz de comprometer por completo y abrir un backdoor en los dispositivos.

Los investigadores de seguridad de Intezer también detectaron OrBit, un malware sigiloso que secuestra bibliotecas compartidas para interceptar llamadas a funciones para robar información de sistemas Linux con puerta trasera e infectar todos los procesos en ejecución.

Symbiote, otro malware dirigido a dispositivos Linux analizado conjuntamente por investigadores de BlackBerry e Intezer, actúa como un parásito en todo el sistema que no deja signos de infección y utiliza la misma táctica para cargarse en los procesos en ejecución.

Los investigadores también detectaron una puerta trasera sigilosa llamada BPFDoor / Rekoobe que ha estado apuntando sigilosamente a los sistemas Linux y Solaris sin ser detectado durante más de cinco años, evitando los firewalls para el acceso remoto.

Una cuarta variante de malware de Linux, un rootkit denominado Syslogk presentado por investigadores de Avast el mes pasado, tiene la capacidad de cargar a la fuerza sus módulos en el kernel de Linux, máquinas infectadas por la puerta trasera y ocultar el tráfico de red y los artefactos para evadir la detección.

"El malware dirigido a entornos Linux aumentó en 2021, con una gran cantidad de innovación que resultó en un nuevo código malicioso, especialmente en ransomware, troyanos y botnets", dijo Robinson. "Con el aumento en el uso de la nube, no es de extrañar que la innovación en malware siga acelerándose a una velocidad vertiginosa en este ámbito".

Fuente: BC

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!