Ransomware #Lockbit 3.0 crea Bug Bounty para vulnerabilidades

Esta semana, el grupo delictivo del ransomware Lockbit anunció el lanzamiento de Lockbit 3.0, una nueva oferta de ransomware como servicio y un programa de bug bounty. LockBit 3.0 además publicó nuevas tácticas de extorsión y opciones de pago de criptomonedas Zcash.

La operación de Lockbit se lanzó en 2019 y desde entonces ha crecido hasta convertirse en la operación de ransomware más prolífica, representando el 40% de todos los ataques de ransomware conocidos en mayo de 2022.

Según el sitio de filtraciones de Lockbit 3.0, como parte del programa de recompensas por bugs, la pandilla pagará a todos los investigadores de "éticos y no éticos" para que proporcionen información de identificación personal (PII) sobre individuos de alto perfil y vulnerabilidades web a cambio de una remuneración que va desde U$S 1.000 a U$S 1 millón.

El desarrollo se produce poco después de que el notorio grupo de ransomware Conti se disolviera, y cuando Lockbit se está convirtiendo en una de las bandas de ransomware más prolíficas en funcionamiento, representando casi la mitad de todos los ataques de ransomware conocidos en mayo de 2022.

La cambio de concepto sobre los programas legítimos de recompensas por bugs, popularizados por proveedores como Bugcrowd y HackerOne, que incentivan a los investigadores de seguridad a identificar vulnerabilidades para que puedan repararse, destaca cómo están evolucionando las amenazas maliciosas.

"Con la caída del grupo de ransomware Conti, LockBit se ha posicionado como el principal grupo de ransomware que opera hoy en día en función de su volumen de ataques en los últimos meses. El lanzamiento de LockBit 3.0 con la introducción de un programa de recompensas es una invitación formal a los ciberdelincuentes para ayudar al grupo en su búsqueda por permanecer en la cima", dijo Satnam Narang, ingeniero senior de investigación de Tenable.

Para LockBit, contar con la ayuda de investigadores y de otros delincuentes tiene el potencial no solo de identificar objetivos potenciales, sino también de proteger sus sitios de fuga contra la aplicación de la ley.

"Un enfoque clave del programa de recompensas es otra medida defensiva: evitar que los investigadores de seguridad y las fuerzas del orden encuentren errores en sus sitios de fuga o ransomware, identificar formas en que los miembros, incluido el jefe del programa de afiliados, podrían ser engañados, así como financiar errores dentro de los mensajes. software utilizado por el grupo para las comunicaciones internas y la propia red Tor", dijo Narang.

Si los actores de amenazas comparten información con Lockbit a cambio de una recompensa, las organizaciones deben ser mucho más proactivas para mitigar los riesgos en su entorno. Como mínimo, los líderes de seguridad deben asumir que cualquier individuo con conocimiento de las vulnerabilidades en la cadena de suministro de software estará tentado a compartirlas con el grupo.

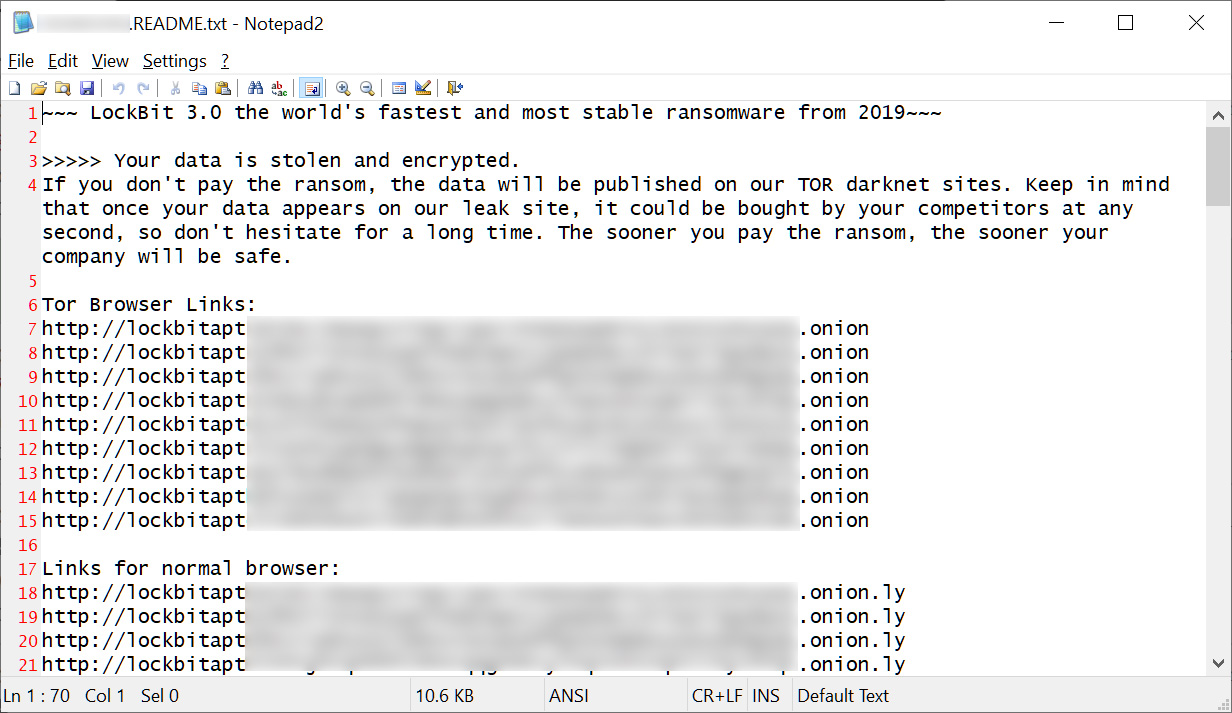

Si bien no está claro qué cambios técnicos se realizaron en el cifrador, las notas de rescate ya no se llaman 'Restore-My-Files.txt' y en su lugar se han movido al formato de nombre, [id].README.txt, como se muestra a continuación. Además, el proyecto ha sido renombrado a LockBit Black.

La adición de Zcash como opción de pago no es sorprendente para una operación de ransomware. Las empresas de seguimiento de criptomonedas y las incautaciones de las fuerzas del orden han demostrado repetidamente que se puede rastrear Bitcoin y, aunque Monero es una moneda de privacidad, la gran mayoría de los intercambios de criptomonedas de EE.UU. no la ofrecen a la venta.

Zcash es una moneda centrada en la privacidad, por lo que es más difícil de rastrear. Aún así, actualmente se ofrece a la venta en los exchanges más popular.

Además, Valery Marchive de LeMagIT descubrió que la operación LockBit 3.0 está utilizando un nuevo modelo de extorsión, lo que permite a los actores de amenazas comprar datos robados durante los ataques. Uno de los archivos JavaScript utilizados por el nuevo sitio de fuga de datos de LockBit 3.0 muestra un nuevo cuadro de diálogo modal que permite a las personas comprar los datos filtrados en el sitio.

"Cualquiera que aún dude de que las grupos de ciberdelincuentes hayan alcanzado un nivel de madurez que rivaliza con las organizaciones a las que apuntan, puede necesitar reevaluar", dijo Mike Parkin, ingeniero técnico sénior de Vulcan Cyber.

Fuente: VentureBeat

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!