Informe de deficiencias en ciberseguridad [CyberEdge]

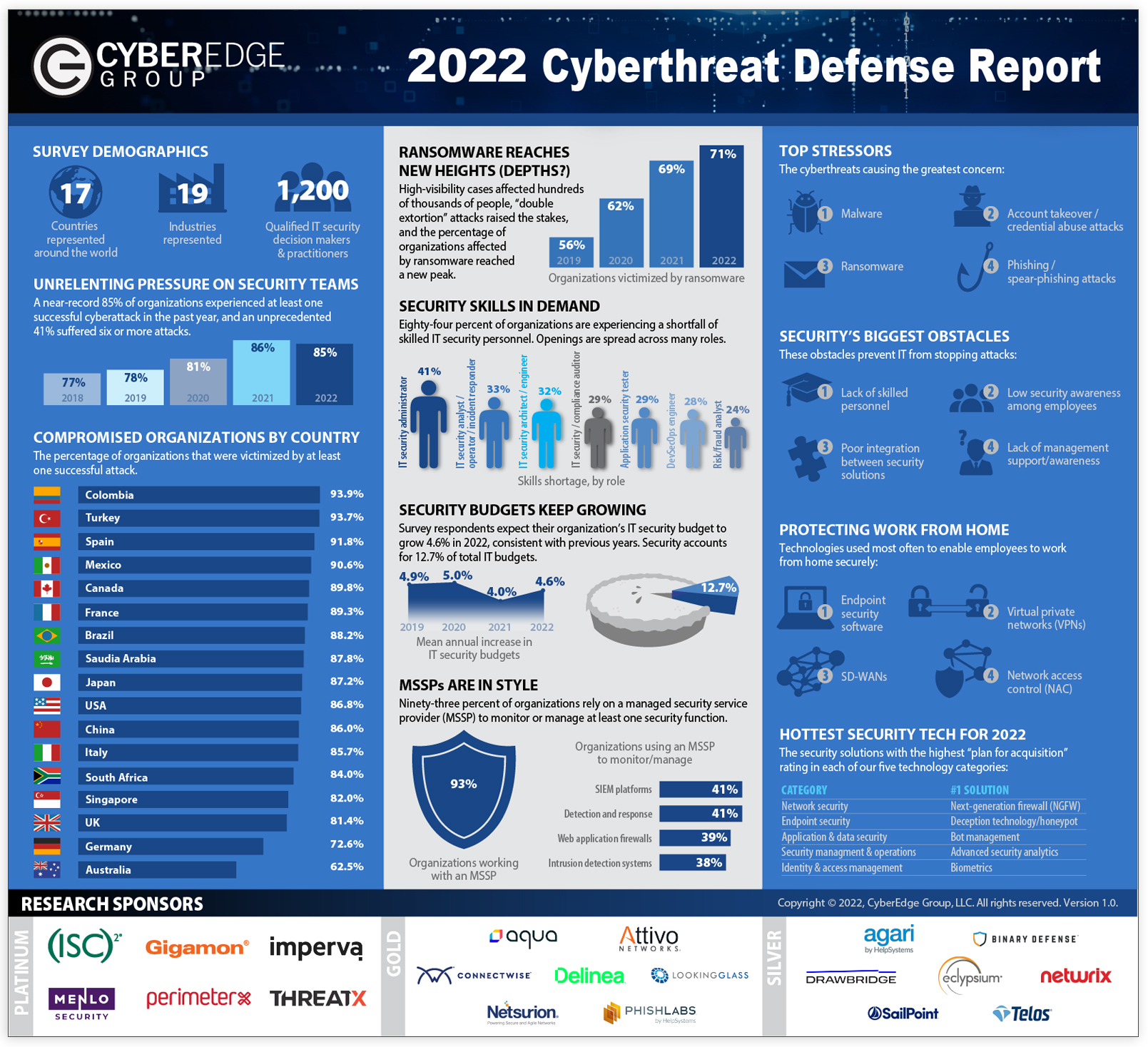

"Hoy en día, ser víctima de ransomware es más una cuestión de ‘cuándo’ que de ‘si’", dice Steve Piper, director ejecutivo de CyberEdge Group. "Decidir si pagar un rescate no es fácil. Pero si planifica con anticipación y con cuidado, esa decisión se puede tomar mucho antes de un ataque de ransomware. Como mínimo, debe existir un marco de decisión para que no se desperdicie un tiempo precioso a medida que se acerca la fecha límite para el pago del rescate".

Según el informe de CyberEdge, las empresas pagan rescate de ransonware por tres motivos posibles:

- Amenaza de exponer datos exfiltrados. La mayoría de los ataques de ransomware modernos no solo cifran los datos comprometidos, sino que también los filtran (doble extorsión). La falta de pago de un rescate puede, y ha resultado, en la exposición pública de datos altamente confidenciales, para vergüenza de sus víctimas.

- Menor costo de recuperación. Muchas organizaciones concluyen que pagar un rescate es significativamente menos costoso que soportar el alto costo del tiempo de inactividad del sistema, las interrupciones de los clientes y las posibles demandas derivadas de los datos confidenciales expuestos públicamente.

- Mayor confianza para la recuperación de datos. El 72% de las víctimas que pagaron el rescate recuperaron sus datos el año pasado, frente al 49% en 2017. Esta mayor confianza en la recuperación exitosa de los datos a menudo se tiene en cuenta en la decisión de pagar el rescate.

Los problemas de la gente persisten

Cada año, CyberEdge pide a los encuestados que califiquen los posibles inhibidores que les impiden defender adecuadamente a sus organizaciones de las ciberamenazas. Este año, la "falta de personal calificado" y la "baja conciencia de seguridad entre los empleados" fueron las preocupaciones mejor calificadas, como lo han sido durante los últimos tres años. En otras palabras, los dos mayores problemas persistentes no están relacionados con el presupuesto o la tecnología, sino con las personas.

Según el informe de este año, el 84% de las organizaciones que respondieron experimentan una escasez de personal de seguridad de TI capacitado. Los administradores de seguridad de TI (41%), los analistas de seguridad de TI (33%) y los arquitectos de seguridad de TI (32%) tienen la mayor demanda.

Además, las organizaciones enseñan a sus empleados cómo detectar las amenazas basadas en correo electrónico y en la web solo cuando son contratados, pero no les dan seguimiento con capacitación periódica adicional para reforzar las lecciones aprendidas. Este descuido plantea un riesgo enorme para las organizaciones, ya que la mayoría de las filtraciones de datos provienen de empleados mal capacitados.

Hallazgos clave adicionales

El informe arrojó docenas de ideas adicionales, que incluyen:

- Mayor gasto en seguridad. Un sorprendente 83% de las organizaciones que respondieron están experimentando un crecimiento en sus presupuestos de seguridad, frente al 78% del año pasado. El presupuesto medio de seguridad ha crecido un 4,6% en 2022, frente al 4,0 % de 2021.

- La tecnología de seguridad más novedosa para 2022. Entre las tecnologías de seguridad más buscadas en 2022 se encuentran los firewalls de próxima generación (seguridad de red), tecnología de engaño (seguridad de punto final), gestión de bots (seguridad de aplicaciones y datos), análisis de seguridad avanzada (gestión y operaciones de seguridad) y biometría (identidad) y gestión de acceso.

- Los eslabones más débiles de este año. Los dispositivos móviles, los sistemas de control industrial (ICS/SCADA) y los dispositivos de Internet de las cosas (IoT) encabezan la lista de este año de los componentes de TI que son más difíciles de proteger.

- Las APIs. Las soluciones para proteger las interfaces de programación de aplicaciones (API) son adoptadas por casi dos tercios (64%) de las organizaciones.

- PII y credenciales en riesgo. Entre los ataques a aplicaciones web y móviles, la recolección de información de identificación personal (PII) y los ataques de apropiación de cuentas (Account TakeOver - ATO) son los más frecuentes y preocupantes.

- Problemas de seguridad en la nube híbrida. "Detectar el uso no autorizado de aplicaciones" (46%) y "detectar y responder a las ciberamenazas" (45%) encabezan la lista de desafíos de seguridad de la nube híbrida.

- Certificaciones de especialidad en demanda. El 99% de los participantes en la investigación estuvo de acuerdo en que obtener una certificación de especialidad en seguridad de TI impulsaría sus carreras. La seguridad en la nube y la seguridad del software encabezaron la lista de certificaciones especializadas con mayor demanda.

- Integración de aplicaciones y seguridad de datos. La "postura de seguridad en la nube" y las "investigaciones de incidentes de seguridad" se mencionaron como los principales beneficios logrados al integrar la seguridad de las aplicaciones y los datos en una plataforma unificada.

- Protegiendo el trabajo desde casa (Work From Home - WFH). Para proteger a los empleados que trabajan en casa, los equipos de seguridad confían en productos antivirus y VPN, así como en soluciones SD-WAN, control de acceso a la red (NAC) y administración de dispositivos móviles (MDM).

- Adoptar tecnologías emergentes. La gran mayoría de las organizaciones han adoptado tecnologías de seguridad emergentes como SD-WAN (82%), arquitecturas de red de confianza cero (77%) y servicios de acceso de seguridad perimetral (SASE) (73%).

Fuente: HelpNetSecurity

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!