Hackean más de 16.500 sitios para distribuir malware

En los últimos meses ha surgido un nuevo Traffic Direction System (TDS), al que Avast ha bautizado Parrot TDS, y que utiliza decenas de miles de sitios web comprometidos. El TDS ha infectado varios servidores web que albergan más de 16.500 sitios web, desde sitios de contenido para adultos, sitios web personales, sitios universitarios y sitios gubernamentales locales.

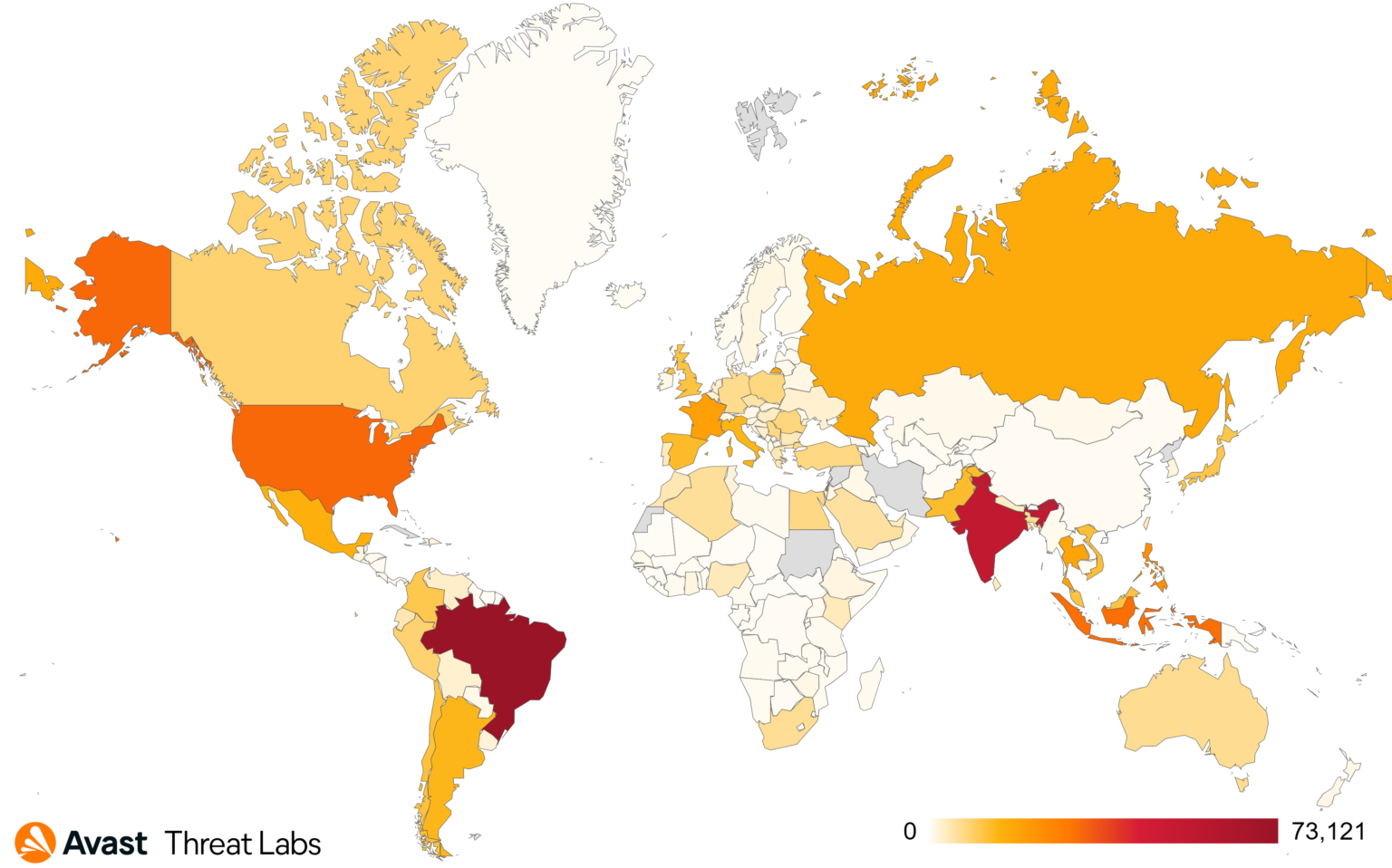

Una de las principales cosas que distinguen a Parrot TDS de otros TDS es lo extendido que está y cuántas víctimas potenciales tiene. Los sitios web comprometidos no parecen tener nada en común, aparte de los servidores que albergan sitios CMS mal protegidos, como los sitios de WordPress. La mayoría de los usuarios afectados por Parrot TDS se encuentran en países como Brasil, Argentina y México.

Los sistemas de dirección de tráfico son utilizados por los actores de amenazas para determinar si un objetivo es de interés y debe ser redirigido a un dominio malicioso bajo su control y actuar como una puerta de entrada para comprometer sus sistemas con malware.

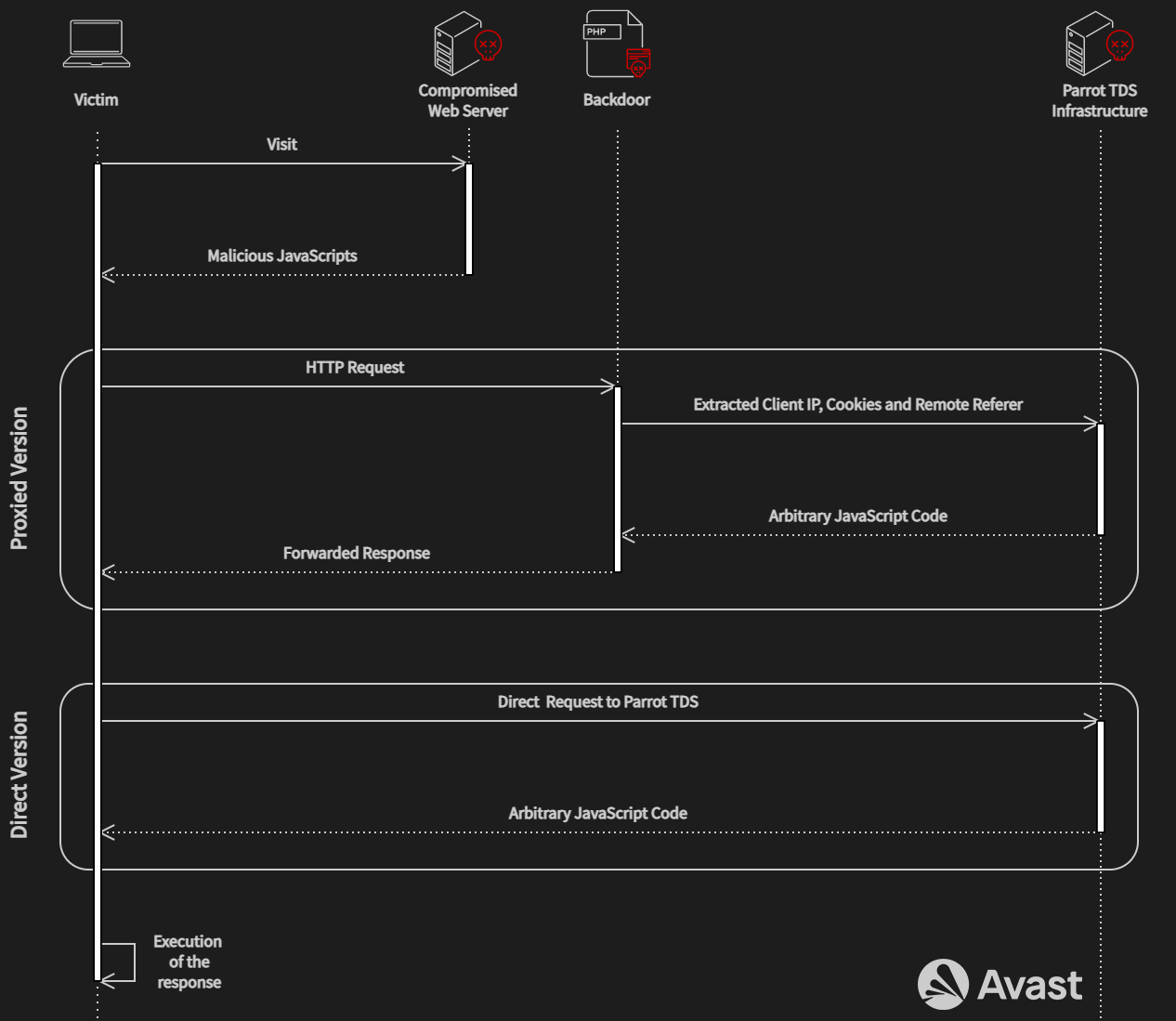

Parrot TDS actúa como una puerta de entrada para que más campañas maliciosas lleguen a las víctimas potenciales. En este caso particular, la apariencia de los sitios infectados es alterada por una campaña llamada FakeUpdate (también conocida como SocGholish), que usa JavaScript para mostrar avisos falsos para que los usuarios actualicen su navegador, ofreciendo un archivo de actualización para descargar. El archivo que se observa que se entrega a las víctimas es una herramienta de acceso remoto.

El TDS recién descubierto es, en algunos aspectos, similar al TDS de Prometheus que apareció en 2021. Sin embargo, lo que hace que Parrot TDS sea único es su robustez y su enorme alcance, lo que le otorga el potencial de infectar a millones de usuarios. La mayor actividad de Parrot TDS fue en febrero de 2022 y se detectaron archivos JavaScript sospechosos en servidores web comprometidos. Se han identificado varias versiones, así como varios tipos de campañas que utilizan Parrot TDS. Según la aparición de las primeras muestras y la fecha de registro de los dominios de Comando y Control (C2) que utiliza, Parrot TDS está activo desde octubre de 2021.

Parrot TDS, funciona a través de un script PHP inyectado y alojado en el servidor comprometido. Está diseñado para extraer la información del cliente y reenviar la solicitud al servidor de comando y control (C2) al visitar uno de los sitios infectados, además de permitir al atacante la ejecución de código arbitrario en el servidor.

Avast dijo que los ataques consistían en incitar a los usuarios a descargar malware bajo la apariencia de actualizaciones falsas del navegador, un troyano de acceso remoto llamado "ctfmon.exe" que da al atacante acceso completo al host.

Para los administradores de servidores web potencialmente comprometidos, se recomiendan las siguientes acciones:

- Escanear todos los archivos en el servidor web con un antivirus.

- Reemplazar todos los archivos JavaScript y PHP en el servidor web con los originales.

- Usar la última versión de CMS y versiones de complementos.

- Comprobar si hay tareas que se ejecutan automáticamente en el servidor web, como trabajos cron.

- Utilizar siempre credenciales únicas y sólidas para cada servicio y todas las cuentas, y agregar 2FA cuando sea posible.

- Usar algunos de los complementos de seguridad disponibles para WordPress y Joomla.

Fuente: Avast

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!