Troyano para Android Aberebot / Escobar roba códigos MFA

El troyano bancario para Android Aberebot ha regresado bajo el nombre de Escobar con nuevas funciones, incluido el robo de códigos de autenticación multifactor (MFA) de Google Authenticator.

Las nuevas funciones de la última versión de Aberebot también incluyen tomar el control de los dispositivos Android infectados usando VNC, grabar audio y tomar fotos, al tiempo que amplía el conjunto de aplicaciones específicas para el robo de credenciales.

El objetivo principal del troyano es robar suficiente información para permitir que los atacantes se apoderen de las cuentas bancarias de las víctimas, desvíen los saldos disponibles y realicen transacciones no autorizadas.

Rebautizado como Escobar

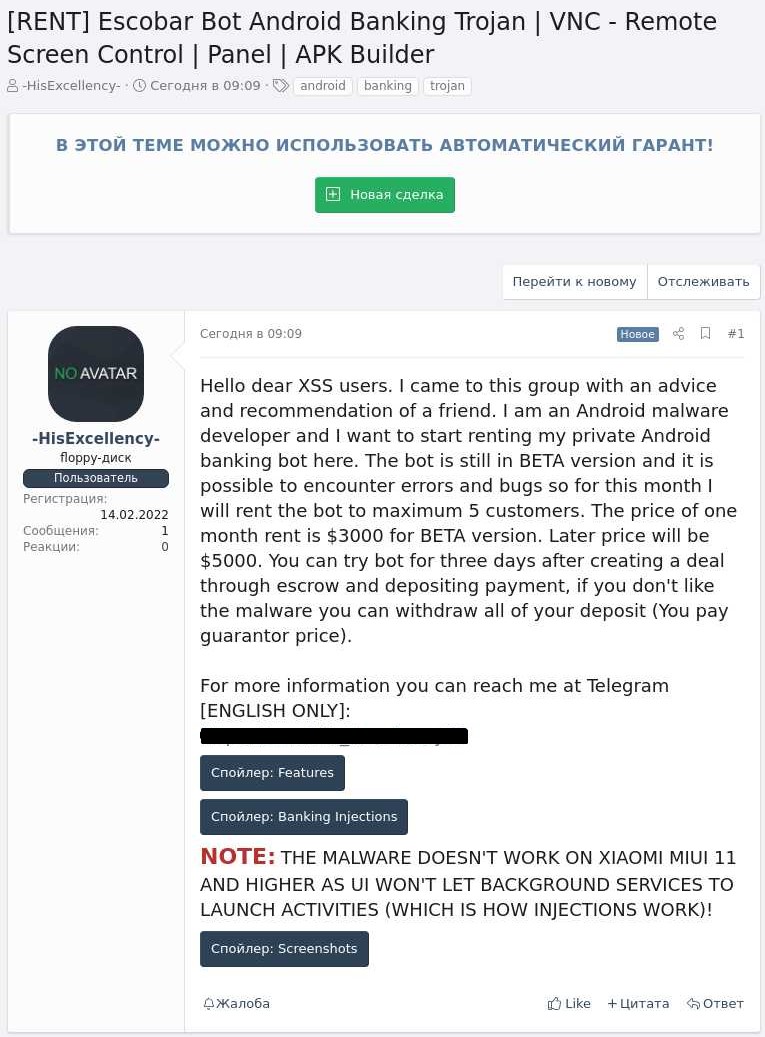

Usando la plataforma de ciberinteligencia DARKBEAST de KELA, BleepingComputer encontró una publicación en un foro de hacking de habla rusa de febrero de 2022 donde el desarrollador de Aberebot promociona su nueva versión con el nombre 'Troyano bancario para Android Escobar Bot'.

El autor del malware está alquilando la versión beta del malware por U$S 3.000 por mes a un máximo de cinco clientes, y los actores de amenazas tienen la capacidad de probar el bot de forma gratuita durante tres días. El actor de amenazas planea aumentar el precio del malware a U$S 5,000 después de que finalice el desarrollo.

MalwareHunterTeam detectó por primera vez el APK sospechoso el 3 de marzo de 2022, disfrazado como una aplicación de McAfee, y advirtió sobre su sigilo contra la gran mayoría de los motores antivirus.

Según los investigadores de Cyble, Aberebot apareció por primera vez en la naturaleza en el verano de 2021, por lo que la aparición de una nueva versión indica un desarrollo activo.

Capacidades antiguas y nuevas

Como la mayoría de los troyanos bancarios, Escobar muestra formularios de inicio de sesión superpuestos para secuestrar las interacciones de los usuarios con aplicaciones y sitios web de banca electrónica y robar las credenciales de las víctimas.

El malware también incluye otras características que lo hacen potente contra cualquier versión de Android, incluso si las inyecciones superpuestas están bloqueadas de alguna manera.

Los autores han ampliado el conjunto de bancos e instituciones financieras objetivo a 190 entidades de 18 países en la última versión. El malware solicita 25 permisos, de los cuales 15 se abusan con fines maliciosos. Los ejemplos incluyen accesibilidad, grabación de audio, lectura de SMS, almacenamiento de lectura/escritura, obtención de una lista de cuentas, desactivación del bloqueo de teclas, realización de llamadas y acceso a la ubicación precisa del dispositivo.

Todo lo que recopila el malware se carga en el servidor C2, incluidos los registros de llamadas SMS, registros de claves, notificaciones y códigos de Google Authenticator.

Lo anterior es suficiente para ayudar a los delincuentes a superar los obstáculos de autenticación de dos factores al asumir el control de las cuentas de banca electrónica.

Los códigos 2FA llegan a través de SMS o se almacenan y rotan en herramientas basadas en software HMAC como Google's Authenticator. Este último se considera más seguro debido a que no es susceptible a los ataques de intercambio de SIM, pero aún no está protegido contra el malware que se infiltra en el espacio del usuario.

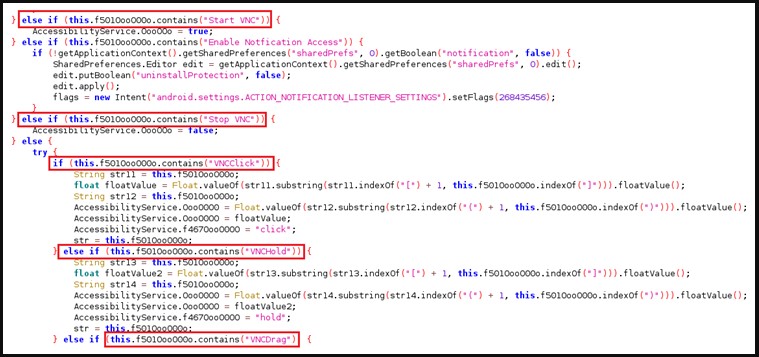

Además, la adición de VNC Viewer, una utilidad para compartir pantalla multiplataforma con funciones de control remoto, brinda a los actores de amenazas una nueva arma poderosa para hacer lo que quieran cuando el dispositivo está desatendido.

Además de lo anterior, Aberebot también puede grabar clips de audio o tomar capturas de pantalla y filtrar ambos al C2 controlado por el actor, con la lista completa de comandos admitidos que se enumeran a continuación.

¿Deberíamos preocuparnos?

Todavía es pronto para saber cuán popular se volverá el nuevo malware Escobar en la comunidad del cibercrimen, especialmente a un precio relativamente alto. Sin embargo, ahora es lo suficientemente potente como para atraer a un público más amplio.

Además, su modelo operativo, que involucra actores aleatorios que pueden alquilarlo, significa que sus canales y métodos de distribución pueden variar mucho.

En general, se pueden minimizar las posibilidades de infectarse con troyanos de Android evitando la instalación de APK fuera de Google Play, utilizando una herramienta de seguridad móvil y asegurándose de que Google Play Protect esté habilitado en su dispositivo.

Además, al instalar una nueva aplicación desde cualquier fuente, se debe prestar atención a las solicitudes de permisos inusuales y controle las estadísticas de consumo de red y batería de la aplicación durante los primeros días para identificar cualquier patrón sospechoso.

Fuente: BC

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!