Malware usa certificados robados de NVIDIA (actualizado con IOCs)

Esta semana, NVIDIA confirmó que sufrió un ciberataque que permitió a los actores de amenazas robar las credenciales de los empleados y los datos de propiedad. El grupo de extorsión LAPSUS$ filtró los datos en línea después de que NVIDIA se negara a negociar con ellos. La filtración incluye dos certificados de firma de código robados utilizados por los desarrolladores de NVIDIA para firmar sus controladores y ejecutables.

Un certificado de firma de código permite a los desarrolladores firmar digitalmente ejecutables y controladores para que Windows y los usuarios finales puedan verificar el propietario del archivo y si un tercero lo ha manipulado. Para aumentar la seguridad en Windows, Microsoft requiere que los controladores en modo kernel estén firmados con código antes de que el sistema operativo los cargue.

Los actores de amenazas están utilizando certificados de firma de código de NVIDIA robados para firmar malware para parecer confiables y permitir que se carguen controladores maliciosos en Windows.

Certificados de NVIDIA utilizados para firmar malware

Después de que se filtraran los certificados de firma de código de NVIDIA, los investigadores de seguridad encontraron rápidamente que los certificados se estaban utilizando para firmar malware y otras herramientas utilizadas por los actores de amenazas.

Según las muestras cargadas en el servicio de escaneo de malware VirusTotal, los certificados robados se usaron para firmar varios programas maliciosos y herramientas de hacking, como balizas de Cobalt Strike, Mimikatz, puertas traseras y troyanos de acceso remoto.

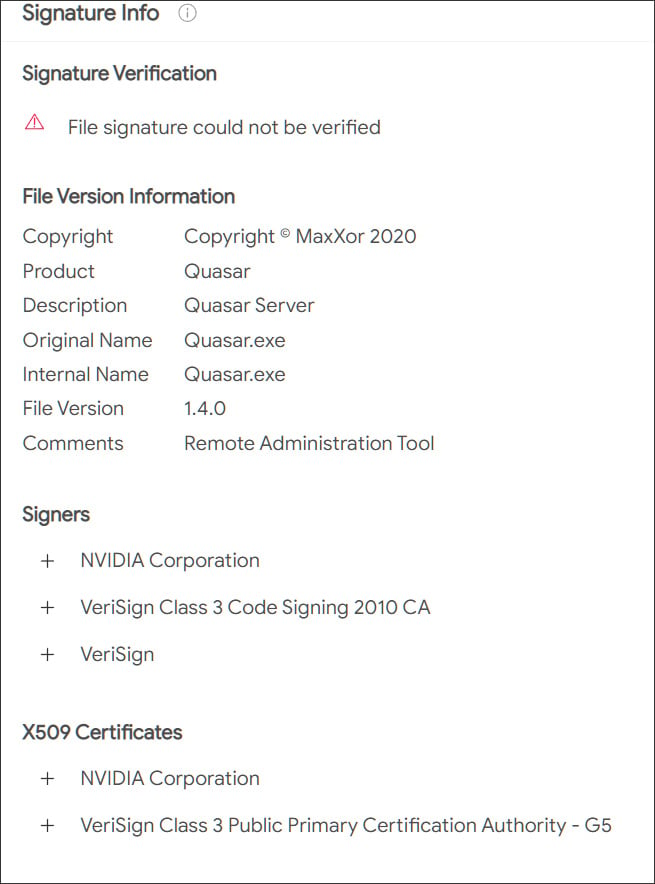

Por ejemplo, un actor de amenazas usó el certificado para firmar un troyano de acceso remoto Quasar, mientras que otra persona usó el certificado para firmar un controlador de Windows.

Los investigadores de seguridad Kevin Beaumont y Dormann compartieron que los certificados robados utilizan los siguientes números de serie:

- 43:bb:43:7d:60:98:66:28:6d:d8:39:e1:d0:03:09:f5

- 14:78:1b:c8:62:e8:dc:50:3a:55:93:46:f5:dc:c5:18

IoC

Algunos de los archivos probablemente fueron subidos a VirusTotal por investigadores de seguridad, pero otros parecen ser utilizados por actores de amenazas para campañas de malware [1, 2]. Se deberían bloquear al menos estos hashes:

- 065077fa74c211adf9563f00e57b5daf9594e72cea15b1c470d41b756c3b87e1

- 2f578cb0d97498b3482876c2f356035e3365e2c492e10513ff4e4159eebc44b8

- a0aa66f6639e2b54a908115571c85285598845d3e52888fe27c6b35f6900fe56

- a7c3ce181e5c3956bb6b9b92e862b6fea6d6d3be1a38321ebb84428dde127677

- 9d123f8ca1a24ba215deb9968483d40b5d7a69feee7342562407c42ed4e09cf7

- 0e1638b37df11845253ee8b2188fdb199abe06bb768220c25c30e6a8ef4f9dee

Si bien ambos certificados de NVIDIA robados están vencidos, Windows seguirá permitiendo que se cargue en el sistema operativo un controlador firmado con los certificados. Por lo tanto, al usar estos certificados robados, los actores de amenazas obtienen la ventaja de hacer que sus programas parezcan programas legítimos de NVIDIA y permitir que Windows cargue controladores maliciosos.

Para evitar que los controladores vulnerables conocidos se carguen en Windows, David Weston, Director de seguridad empresarial de Microsoft, tuiteó que los administradores pueden configurar las políticas de control de aplicaciones de Windows Defender para controlar qué controladores NVIDIA se pueden cargar y cuales bloquear.

Debido al potencial de abuso, se espera que los certificados robados se agreguen a la lista de revocación de certificados de Microsoft en el futuro para evitar que se carguen controladores maliciosos en Windows. Sin embargo, al hacerlo, los controladores legítimos de NVIDIA también se bloquearán, por lo que es probable que esto no suceda pronto.

Fuente: BC

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!