Lazarus publica versiones troyanizadas de IDA Pro

El grupo de delincuentes informáticos Lazarus, patrocinado por el estado norcoreano,está nuevamente tratando de hackear a los investigadores de seguridad, esta vez con una versión troyanizada de la popular aplicación de ingeniería inversa IDA Pro.

IDA Pro es una aplicación que convierte un ejecutable en lenguaje ensamblador, lo que permite a los investigadores y programadores de seguridad analizar cómo funciona un programa y descubrir posibles errores.

Los investigadores de seguridad suelen utilizar IDA para analizar software legítimo en busca de vulnerabilidades y malware para determinar qué comportamiento malicioso realiza. Sin embargo, como IDA Pro es una aplicación cara, algunos investigadores descargan una versión crackeada en lugar de comprarla.

Al igual que con cualquier software crackeado, siempre existe el riesgo de que se modifique para incluir ejecutables maliciosos, que es precisamente lo que descubrió el investigador de ESET Anton Cherepanov en una versión de IDA Pro distribuida por el grupo Lazarus.

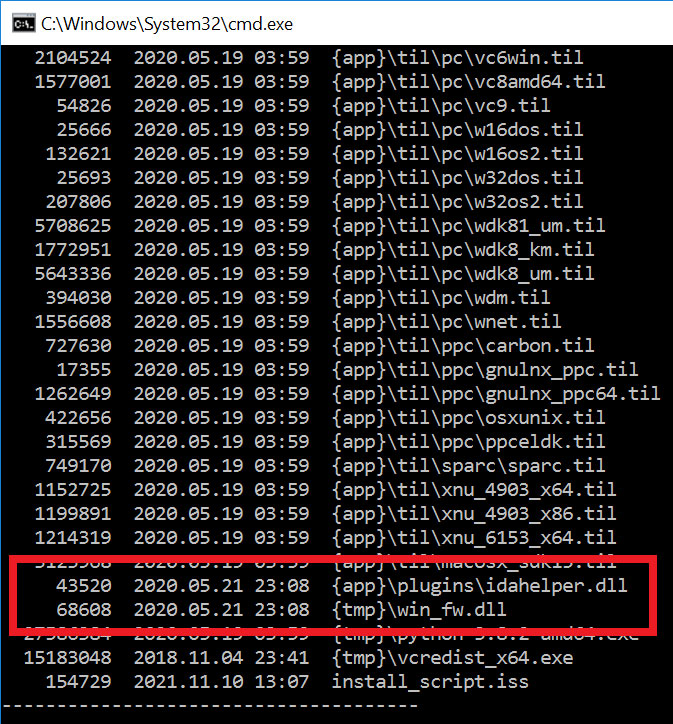

Este instalador de IDA se ha modificado para incluir dos DLL maliciosos llamados idahelp.dll y win_fw.dll que se ejecutarán cuando se instale el programa. El archivo win_fw.dll crea una nueva tarea en el Programador de tareas de Windows que inicia el programa idahelper.dll.

- win_fw.dll: A8EF73CC67C794D5AA860538D66898868EE0BEC0

- idahelper.dll: DE0E23DB04A7A780A640C656293336F80040F387

Leugo, idahelper.dll se conecta al sitio de la organización devguardmap[.]org y descarga otros payloads que se cree que son el troyano de acceso remoto NukeSped. El RAT instalado permite a los actores maliciosos obtener acceso al dispositivo del investigador de seguridad para robar archivos, tomar capturas de pantalla, registrar pulsaciones de teclas o ejecutar más comandos.

"Basándonos en el dominio y la aplicación troyanizada, atribuimos este malware a la actividad conocida de Lazarus, informada previamente por el Grupo de Análisis de Amenazas de Google y Microsoft", tuiteó ESET con respecto a la conexión a Lazarus.

Cherepanov dijo que, si bien no sabe cómo se distribuye el instalador, parece haber sido distribuido desde el primer trimestre de 2020.

El grupo Lazarus, también conocido como Zinc por Microsoft, tiene una larga historia de atacar a los investigadores de seguridad con puertas traseras y troyanos de acceso remoto.

En enero, Google reveló que Lazarus realizó una campaña en las redes sociales para crear personas falsas que pretendieran ser investigadores de vulnerabilidades. Con estas personas, el grupo se pondría en contacto con otros investigadores de seguridad sobre la posible colaboración en la investigación de vulnerabilidades. Después de establecer contacto con un investigador, los delincuentes enviarían proyectos de Visual Studio relacionados con una supuesta "vulnerabilidad", que contenía una DLL oculta maliciosa llamada 'vcxproj.suo'. Cuando el investigador intentaba compilar el proyecto, un evento previo a la construcción ejecutaba la DLL, que actuaba como una puerta trasera personalizada instalada en el dispositivo del investigador.

Otros ataques de Lazarus también utilizaron Zero-Day de Internet Explorer para implementar malware en los dispositivos de los investigadores de seguridad cuando visitaban los enlaces enviados por los atacantes.

Si bien nunca se determinó cuál era el objetivo final de estos ataques, era probable que se intentara robar vulnerabilidades de seguridad no reveladas y exploits que el grupo podría usar en sus propios ataques.

Fuente: BC

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!