Encuentran bombas lógicas en paquetes Python (vía PyPi)

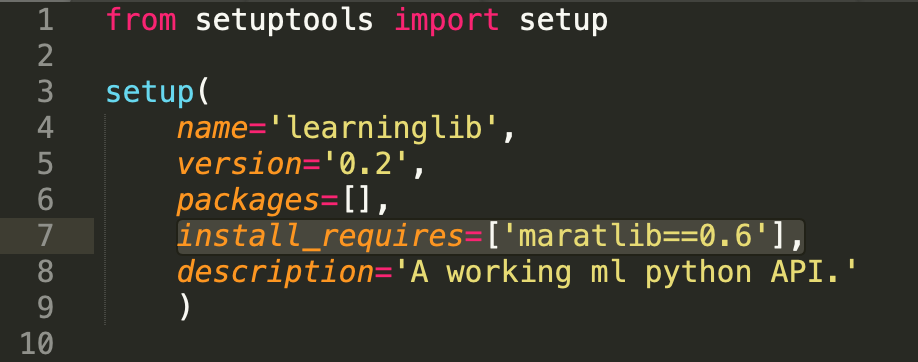

Investigadores de SonaType descubrieron un ataque de bomba lógica en el repositorio del índice de paquetes de Python (PyPI), que es un repositorio de código para los desarrolladores de Python y parte de la cadena de suministro de software. Los atacantes tenían como objetivo que los desarrolladores de software incluyeran esas bombas en sus aplicaciones por accidente.

Las herramientas de análisis detectan y bloquean constantemente componentes de software falsificados y maliciosos antes de que lleguen a las cadenas de suministro de software modernas. De hecho, desde su lanzamiento en 2019, Release Integrity ha identificado más de 12.000 paquetes de código abierto npm sospechosos, muchos de los cuales han aparecido en los titulares una y otra vez [1, 2, 3, 4, ...].

Los investigadores encontraron seis payloads, todas subidas por un solo usuario: "nedog123". El atacante los diseñó para que se ejecutaran durante la instalación de un paquete. La gente ha descargado colectivamente estas "bombas" unas 5.000 veces. Algunas de las bombas lógicas eran typosquating, diseñadas para engañar a las personas haciéndoles creer que eran programas normales. Su propósito: secuestrar los sistemas de desarrollo para hacer criptominería.

Este evento es complejo porque combina tres tipos diferentes de ataques: bombas lógicas, cryptojacking y ataques a la cadena de suministro de software. Sirve como un recordatorio para que todas las empresas y agencias se protejan contra los tres tipos de ataques.

La amenaza que representan este tipo de bombas lógicas y los ataques de malware en la cadena de suministro requieren un enfoque de toda la industria por parte de los desarrolladores, los repositorios y el mundo más amplio de herramientas y especialistas de seguridad.

Desactivar una bomba lógica

Una bomba lógica es un conjunto de instrucciones que se ejecutan bajo ciertas condiciones, generalmente con intenciones maliciosas. Un desafío con los ataques con bombas lógicas es que no hacen nada al principio. No se puede encontrarlas buscando un comportamiento extraño mientras están inactivos. Otra es que varían en forma y función entre sí. Evitar patrones conocidos ayuda a los actores malintencionados a plantar bombas lógicas que las víctimas no pueden detectar fácilmentePueden hacer cualquier cantidad de cosas, como robar, borrar o corromper datos, bloquear sistemas o iniciar procesos de criptominería.

Un tipo común se llama bomba de tiempo, lo que significa que la condición de activación del malware es una fecha y una hora. Otros se activan después de algún evento o actividad específica en la máquina donde está instalado. Los atacantes pueden instalar este tipo de malware en múltiples sistemas dentro de una organización, y las muchas instancias aumentan la posibilidad de que la carga útil maliciosa tenga el efecto deseado. El disparador de tiempo asegura que el disparo de una bomba no alertará a los profesionales de seguridad sobre la existencia de las otras.

Fuente: Security Intelligence

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!