Microsoft admite haber firmado un rootkit

El lista de malware Karsten Hahn fue el primero en compartir públicamente la detección de este problema. Más analistas se fueron interesando en el caso a partir de este punto, en este hilo de Johann Aydinbas (en inglés) se detalla la funcionalidad del rootkit. Intercepción de conexiones SSL, redirección de IPs e instalación de un certificado raíz en el registro.

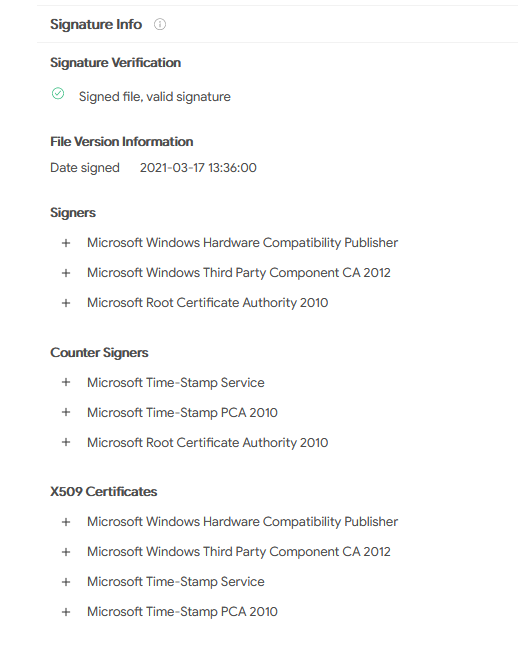

Microsoft dice no que tiene evidencia de que se haya expuesto el certificado de firma de WHCP y confirma que la infraestructura no se vio comprometida, en consonancia con la postura de seguridad Zero Trust y defensas en capas. Además, han incorporado la detección y bloqueo de este controlador y los archivos asociados a través de Microsoft Defender para Endpoint.

El problema parece haber sido el resultado de que el actor de amenazas siguió el proceso de Microsoft para enviar los controladores Netfilter maliciosos y logró adquirir el binario firmado por Microsoft de manera legítima. Según la empresa, el actor de amenazas se ha dirigido principalmente al sector de los juegos específicamente en China con estos controladores maliciosos, y no hay indicios de que los entornos empresariales se hayan visto afectados hasta ahora.La URL del C2 detectado devuelve un grupo de otras URLs con distintas funcionalidades según los parámetros que presentan:

- Las terminadas en "/p" están asociadas a ajustes de proxy.

- El parámetro "/s" indica URLs de redirección codificadas.

- Las que contienen "/h?" son usadas para recibir el identificador de la CPU.

- "/c" es usado para la creación del certificado raíz.

- El parámetro "/v?" se relaciona con la funcionalidad de auto actualización del malware.

En este post de la compañía G DATA Software se detalla el proceso de análisis del rootkit. Inicialmente se detectaron cadenas codificadas, que si bien no son necesariamente indicativas de actividad maliciosa, sí son poco comunes en un driver.

De la decodificación de estas cadenas se obtiene una dirección IP así cómo la ruta del PDB. Haciendo uso de VirusTotal y de reglas Yara se encontraron otras muestras del rootkit. La más antigua detectada data de Marzo de este mismo año.

La funcionalidad principal del malware es la redirección de IPs objetivo a una lista de IPs que se obtiene de las URL 110.42.4[.]180 y 45.113.202[.]180. La función de auto actualización permite al rootkit conectar con un servidor para comprobar si el código está actualizado a su última versión. En caso de no estarlo se reemplaza la versión existente por la más reciente.

Las otras IPs obtenidas de la primera se usan para obtener el certificado raíz o configurar el uso de proxy. Las rutas del registro usadas para estas funciones se obtienen de la parte ofuscada del driver.

Microsoft ha admitido oficialmente el problema y está investigando el suceso. En primera instancia no parece que haya sido producto de una filtración de certificados, sino que los atacantes habrían suministrado el driver malicioso y conseguido de alguna manera obtener el binario firmado de manera legítima.

Una versión anterior de la publicación del blog mencionaba a otro investigador @cowonaut que alegaba que la empresa antes mencionada había sido marcada previamente por el Departamento de Defensa de los Estados Unidos (DoD) como una empresa "militar comunista china". Sin embargo, actualmente no hay evidencia al respecto.

Durante el curso del análisis, a Hahn se unieron otros investigadores de malware, Johann Aydinbas, Takahiro Haruyama, y Florian Roth, que incluso ha publicado las reglas de YARA.

- Comunicado de Microsoft: https://msrc-blog.microsoft.com/2021/06/25/investigating-and-mitigating-malicious-drivers/

- Más info: https://unaaldia.hispasec.com/2021/06/rootkit-en-driver-firmado-por-microsoft.html | https://www.bleepingcomputer.com/news/security/microsoft-admits-to-signing-rootkit-malware-in-supply-chain-fiasco/ | https://www.gdatasoftware.com/blog/microsoft-signed-a-malicious-netfilter-rootkit

- Muestras: https://docs.google.com/spreadsheets/d/1FYgBmJH8MOli99oIqRsIHJA2XzI3aSdAOb9mZmqj_q0/edit?usp=drivesdk

- IoCs: https://www.gdatasoftware.com/blog/microsoft-signed-a-malicious-netfilter-rootkit

- Reglas de YARA: https://docs.google.com/spreadsheets/d/1FYgBmJH8MOli99oIqRsIHJA2XzI3aSdAOb9mZmqj_q0/edit#gid=1028909258

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!