DroidMorph: clonación y morphing de APK evita que sean detectados por AV

Una nueva investigación publicada por un grupo de académicos descubrió que los programas antivirus para Android continúan siendo vulnerables contra diferentes modificaciones de malware, lo que podría representar un riesgo grave a medida que los actores maliciosos evolucionan sus conjuntos de herramientas para evadir mejor el análisis.

"Los creadores de malware utilizan mutaciones furtivas (morphing / ofuscations) para desarrollar continuamente clones de malware, frustrando la detección por los detectores basados en firmas", dijeron los investigadores. "Este ataque de clones amenaza seriamente a todas las plataformas móviles, especialmente a Android".

Los hallazgos fueron publicados en un estudio la semana pasada por investigadores de la Universidad de Ciencia y Tecnología de Adana, Turquía, y la Universidad Nacional de Ciencia y Tecnología, Islamabad, Pakistán.

A diferencia de iOS, las aplicaciones se pueden descargar de fuentes de terceros en dispositivos Android, lo que aumenta la posibilidad de que los usuarios puedan instalar aplicaciones no verificadas y similares que clonen la funcionalidad de una aplicación legítima, pero que están diseñadas para engañar a los objetivos para que descarguen aplicaciones con códigos fraudulentos capaces de robar información sensible.

Además, los autores de malware pueden ampliar esta técnica para desarrollar múltiples clones del software malicioso con diferentes niveles de abstracción y ofuscación para disfrazar su verdadera intención y sortear las barreras de defensa creadas por los motores anti-malware.

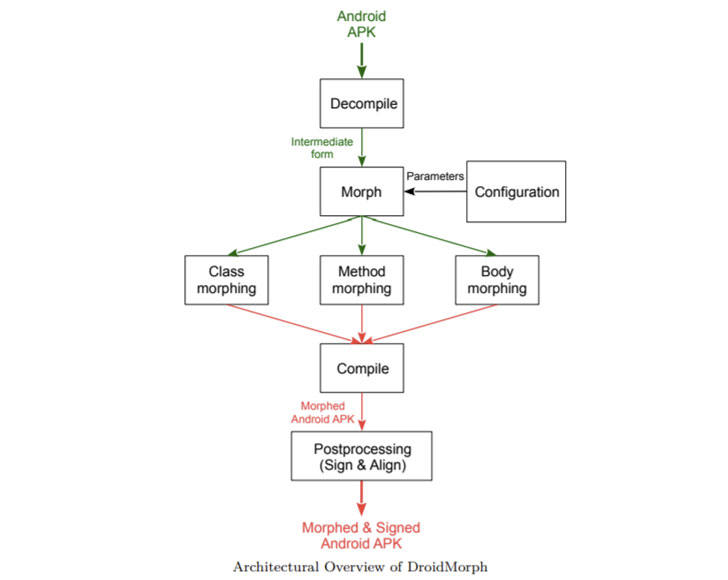

Para probar y evaluar la resistencia de los productos antimalware disponibles comercialmente contra este ataque, los investigadores desarrollaron una herramienta llamada DroidMorph, que permite "transformar" las aplicaciones de Android (APK) descompilando los archivos a una forma intermedia que luego se modifica y se vuelven a compilar, para crear clones, tanto benignos como maliciosos.

La transformación podría tener lugar en diferentes niveles, como los que implican cambiar los nombres de clases y métodos en el código fuente o algo no trivial que podría alterar el flujo de ejecución del programa, incluido el gráfico de llamadas y el flujo de control.

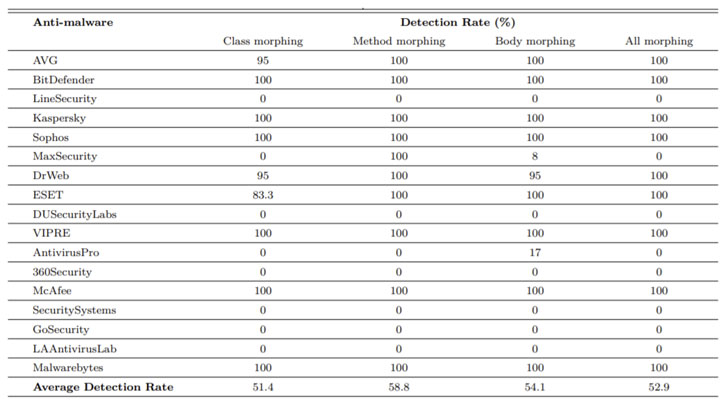

En una prueba realizada con 1.771 variantes de APK transformadas generadas a través de DroidMorph, los investigadores encontraron que 8 de los 17 programas antimalware comerciales líderes no pudieron detectar ninguna de las aplicaciones clonadas, con una tasa de detección promedio del 51,4% para la transformación de clases, un 58,8%. para la transformación del método y el 54,1% para la transformación en todo el código fuente.

Como trabajo futuro, los investigadores señalaron que tienen la intención de agregar más ofuscaciones en diferentes niveles, así como habilitar la transformación de la información de metadatos, como los permisos que están incrustados en un archivo APK, con el objetivo de reducir las tasas de detección.

Fuente: THN

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!