Gusano de Android se reproducía aprovechando WhatsApp y falsa promoción de Netflix

Se está propagando un nuevo malware de Android mediante WhatsApp y a través de Google Play (video). El mismo es "wormable" (gusano), es decir que tiene la capacidad de propagarse de forma independiente mediante la creación de respuestas automáticas en los mensajes de WhatsApp.

La investigación de Aviran Hazum, Bodgan Melnykov e Israel Wenik de Check Point Research (CPR) descubrió recientemente malware en Google Play oculto en una aplicación falsa que es capaz de propagarse a través de los mensajes de WhatsApp.

Si el usuario descarga la aplicación falsa y, sin saberlo, le otorga los permisos adecuados, el malware es capaz de responder automáticamente a los mensajes entrantes de WhatsApp de la víctima con un payload recibido de un servidor de comando y control (C&C). Este método único podría haber permitido a los actores de amenazas distribuir ataques de phishing, difundir información falsa o robar credenciales y datos de las cuentas de WhatsApp de los usuarios, entre otras actividades.

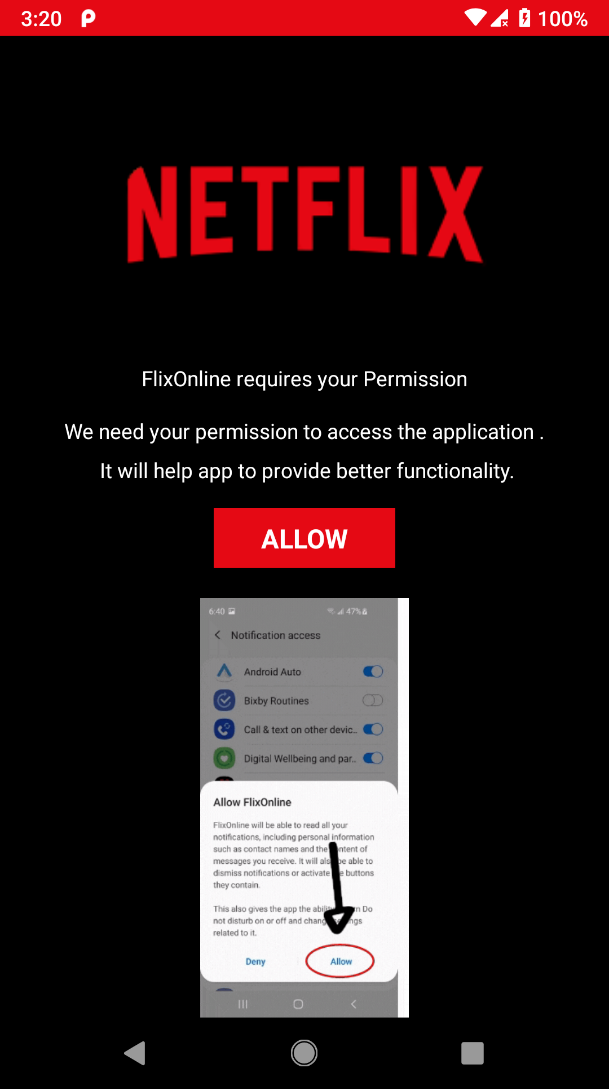

Los investigadores encontraron el malware oculto dentro de una aplicación en Google Play llamada "FlixOnline". La aplicación es un servicio falso que pretende permitir a los usuarios ver contenido de Netflix de todo el mundo en sus teléfonos móviles. Sin embargo, la aplicación está diseñada para monitorear las notificaciones de WhatsApp del usuario y para enviar respuestas automáticas a los mensajes entrantes del usuario utilizando el contenido que recibe de un servidor de comando y control remoto (C&C).

En esta campaña específica, los investigadores de Check Point descubrieron una nueva e innovadora amenaza maliciosa en la tienda de aplicaciones de Google Play que se propaga a través de las conversaciones de WhatsApp de los usuarios móviles y también puede enviar más contenido malicioso a través de respuestas automáticas a los mensajes entrantes.

Cuando la aplicación se descarga de Play Store y se instala, el malware inicia un servicio que solicita los permisos "Superposición", "Ignorar optimización de la batería" y "Notificación". El propósito de obtener estos permisos es:

- La superposición permite que una aplicación maliciosa cree nuevas ventanas sobre otras aplicaciones. Por lo general, el malware lo solicita para crear una pantalla de "Inicio de sesión" falsa para otras aplicaciones, con el objetivo de robar las credenciales de la víctima.

- Ignorar las optimizaciones de la batería evita que el malware se apague mediante la rutina de optimización de la batería del dispositivo, incluso después de que esté inactivo durante un período prolongado.

- El permiso más destacado es el acceso a notificaciones, más específicamente, el servicio de escucha de notificaciones. Una vez habilitado, este permiso proporciona al malware acceso a todas las notificaciones relacionadas con los mensajes enviados al dispositivo y la capacidad de realizar automáticamente acciones designadas como "descartar" y "responder" a los mensajes recibidos.

Check Point Research notificó a Google de manera responsable sobre la aplicación maliciosa y los detalles de su investigación, y Google eliminó rápidamente la aplicación de Play Store. En el transcurso de 2 meses, la aplicación "FlixOnline" se descargó aproximadamente 500 veces.

Este gusano de Android presenta nuevas técnicas innovadoras y peligrosas para propagarse y para manipular o robar datos de aplicaciones confiables como WhatsApp. Destaca que los usuarios deben tener cuidado con los enlaces de descarga o los archivos adjuntos que reciben a través de WhatsApp u otras aplicaciones de mensajería, incluso cuando parecen provenir de contactos o grupos de mensajería de confianza.

Si un usuario está infectado, debe eliminar la aplicación de su dispositivo y cambiar sus contraseñas.

Fuente: CheckPoint

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!