A41APT: sofisticada campaña de infección y espionaje

Investigadores de ciberseguridad revelaron una sofisticada campaña que despliega puertas traseras maliciosas con el propósito de filtrar información de varios sectores industriales ubicados en Japón.

Apodado "A41APT" (no APT41) por los investigadores de Kaspersky, los hallazgos profundizan en una nueva serie de ataques realizados por APT10 (también conocido como Stone Panda o Cicada) utilizando malware previamente indocumentado para entregar hasta tres cargas útiles como SodaMaster, P8RAT y FYAnti.

Esta operación de recopilación de inteligencia de larga duración entró en escena por primera vez en marzo de 2019, con actividades detectadas tan recientemente como en noviembre de 2020, cuando surgieron informes de empresas vinculadas a Japón que fueron atacadas por el actor de amenazas en más de 17 regiones en todo el mundo.

Se dice que los nuevos ataques descubiertos por Kaspersky ocurrieron en enero de 2021. La cadena de infección aprovecha un proceso de ataque de múltiples etapas, y la intrusión inicial ocurre a través del abuso de SSL-VPN mediante la explotación de vulnerabilidades no parcheadas o credenciales robadas.

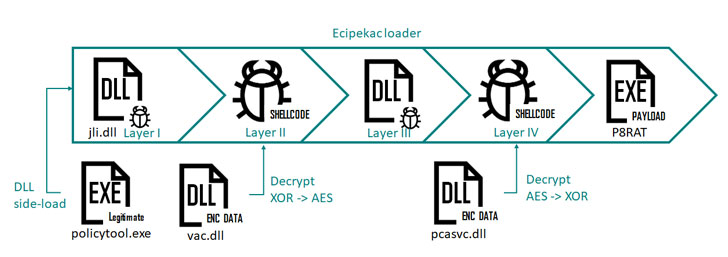

El centro de la campaña es un malware llamado Ecipekac ("Cake

piece" al revés en inglés, pero con un error tipográfico) que atraviesa un

"esquema de carga complicado" de cuatro capas al hacer uso de cuatro archivos

para

"cargar y descifrar cuatro módulos fileless uno después de el otro para

eventualmente cargar el payload final en la memoria ".

Si bien el propósito principal de P8RAT y SodaMaster es descargar y ejecutar payload recuperadas de un servidor controlado por un atacante, la investigación de Kaspersky no ha arrojado ninguna pista sobre el malware exacto entregado en los sistemas Windows de destino.

Curiosamente, la tercera carga útil, FYAnti, es un módulo cargador de múltiples capas en sí mismo que atraviesa dos capas sucesivas más para implementar un troyano de acceso remoto en la etapa final, conocido como QuasarRAT (o xRAT).

"Las operaciones y los implantes de la campaña son notablemente sigilosos, lo que dificulta el seguimiento de las actividades del actor de la amenaza", dijo Suguru Ishimaru, investigador de Kaspersky. "Las principales características de sigilo son los implantes sin archivos, la ofuscación, el anti-VM y la eliminación de pistas de actividad".

Fuente: THN

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!