Hildegard: malware para Kubernetes utilizado en criptojacking

Si bien Hildegard, detectada inicialmente en enero de 2021, se está utilizando inicialmente para lanzar operaciones de criptojacking, los investigadores creen que la campaña aún puede estar en la etapa de reconocimiento y armamento. Eventualmente, advierten, TeamTNT puede lanzar un ataque de criptojacking a mayor escala a través de entornos de Kubernetes o robar datos de aplicaciones que se ejecutan en clústeres de Kubernetes.

"Creemos que esta nueva campaña de malware aún está en desarrollo debido a su base de código e infraestructura aparentemente incompletas", dijeron Jay Chen, Aviv Sasson y Ariel Zelivansky, investigadores de Palo Alto Networks, el miércoles. "Al momento de redactar este artículo, la mayor parte de la infraestructura de Hildegard solo ha estado en línea durante un mes".

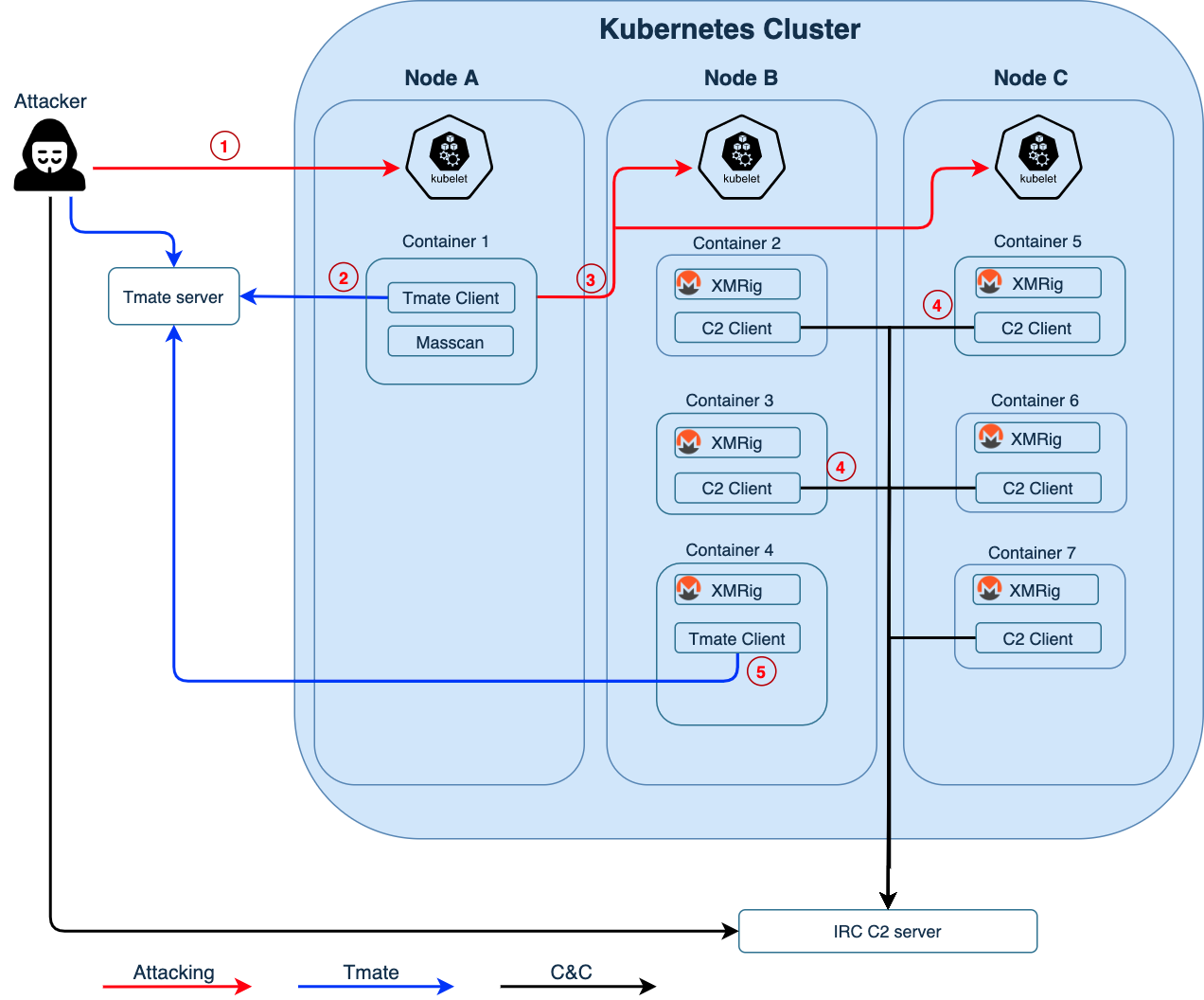

Los atacantes primero obtuvieron acceso inicial al atacar un kubelet mal configurado con un ataque de ejecución de código remoto que les dio acceso anónimo. El kubelet mantiene un conjunto de pods en un sistema local; dentro de un clúster de Kubernetes, el kubelet funciona como un agente local que vigila las especificaciones del pod a través del servidor API de Kubernetes.

Una vez que se estableció en un clúster de Kubernetes de esta manera, el atacante descargó tmate y ejecutó un comando para ejecutarlo con el fin de establecer un shell inverso a tmate.io. Tmate es una aplicación de software que proporciona una solución segura para compartir terminales a través de una conexión SSH.

Luego, el atacante usó masscan para escanear la red interna de Kubernetes y encontrar otros kubelets inseguros. Luego intentaron implementar un script malicioso de minería de criptomonedas (xmr.sh) en los contenedores administrados por estos kubelets. Los investigadores dijeron que de estas operaciones de criptojacking, los atacantes han recolectado 11 XMR (~U$S 1.500) en su billetera.

TeamTNT se ha centrado anteriormente en demonios de Docker no seguros para implementar imágenes de contenedores maliciosas. Los investigadores notaron que estos motores Docker se ejecutan en un solo host. Por otro lado, los clústeres de Kubernetes, que son el conjunto de nodos que ejecutan aplicaciones en contenedores, suelen contener más de un host, y cada host ejecuta varios contenedores.

Esto significa que los atacantes pueden trabajar con un conjunto más abundante de recursos en una infraestructura de Kubernetes, lo que significa que un clúster de Kubernetes secuestrado puede ser más rentable que un host Docker secuestrado, dijeron.

"El impacto más significativo del malware es el secuestro de recursos y la denegación de servicio (DoS). La operación de criptojacking puede agotar rápidamente los recursos de todo el sistema e interrumpir todas las aplicaciones del clúster".

Capacidades de malware

Si bien el malware utiliza muchas de las mismas herramientas y dominios identificados en las campañas anteriores de TeamTNT, también alberga múltiples capacidades nuevas que lo hacen más sigiloso y persistente, dijeron los investigadores.

Por un lado, el malware se basa en dos formas dispares de establecer conexiones de comando y control (C2): el shell inverso tmate, así como un canal de Internet Relay Chat (IRC).

"No está claro cómo TeamTNT elige y realiza las tareas entre estos dos canales C2, ya que ambos pueden tener el mismo propósito. Hildegard también utiliza varias tácticas de evasión de detección que los investigadores no han asociado previamente con TeamTNT. Por ejemplo, el malware imita un nombre de proceso de Linux conocido (bioset) para disfrazar sus comunicaciones IRC maliciosas.

También utiliza una técnica de inyección de biblioteca basada en LD_PRELOAD para ocultar sus procesos maliciosos: El malware modifica el archivo /etc/ld.so.preload para interceptar las funciones importadas de las bibliotecas compartidas. De esta manera, cuando las aplicaciones intentan identificar los procesos en ejecución (leyendo archivos en /proc) en los contenedores, tmate, xmrig, etc. no se encontrarán. Por último, el malware cifra su carga útil maliciosa dentro de un binario para dificultar el análisis estático automatizado.

TeamTNT

El nuevo malware es solo el último cambio del grupo de delitos informáticos TeamTNT, que es conocido por sus ataques basados en la nube, que incluyen las credenciales de Amazon Web Services (AWS) para ingresar a la nube y usarla para extraer la criptomoneda Monero.

La semana pasada, los investigadores descubrieron que el grupo había agregado una nueva herramienta de detección y evasión a su arsenal, ayudando a su malware de criptominería a esquivar a los equipos de defensa. De vez en cuando, también se ha visto a TeamTNT implementando varias actualizaciones para su malware de criptominería. En agosto, se descubrió que el gusano de criptominería de TeamTNT se propagaba a través de la nube de AWS y recopilaba credenciales. Luego, después de una pausa, el grupo TeamTNT regresó en septiembre para atacar las instancias en la nube de Docker y Kubernetes al abusar de una herramienta legítima de monitoreo en la nube llamada Weave Scope.

Los investigadores notaron que si bien el malware aún está en desarrollo y la campaña aún no está generalizada, creen que el atacante pronto madurará sus herramientas y comenzará una implementación a gran escala.

"Esta nueva campaña de malware TeamTNT es uno de los ataques más complicados dirigidos a Kubernetes. Este es también el malware más rico en funciones que hemos visto en TeamTNT hasta ahora. En particular, el actor de amenazas ha desarrollado tácticas más sofisticadas para el acceso inicial, la ejecución, la evasión de la defensa y C2. Estos esfuerzos hacen que el malware sea más sigiloso y persistente", dijeron los investigadores.

Fuente: ThreatPost

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!