Skimmer virtuales a través botones de redes sociales, ocultos en imágenes SVG

Los ciberdelincuentes han creado un nuevo tipo de malware web que se oculta eb las imágenes que se utilizan en los botones de redes sociales y tiene el objetivo de robar la información de la tarjeta de crédito ingresada en los formularios de pago de las tiendas en línea. El malware, conocido como web skimmer o script Magecart, fue detectado en las tiendas online en junio y septiembre de este año por la firma de seguridad holandesa Sanguine Security (SangSec).

Si bien esta forma en particular no se implementa ampliamente, su descubrimiento sugiere que las bandas de Magecart están desarrollando constantemente su bolsa de trucos. A nivel técnico, este scripts en particular utiliza una técnica conocida como esteganografía, para ocultar información dentro de otro formato (es decir, texto dentro de imágenes, imágenes dentro de videos, etc.).

En el mundo del malware, la esteganografía se emplea normalmente como una forma de hacer pasar código malicioso colocando código incorrecto dentro de archivos aparentemente inocentes. En los últimos años, la forma más común de ataques de esteganografía ha sido ocultar payloads maliciosos dentro de archivos de imagen, generalmente almacenados en formatos PNG o JPG.

El código malicioso se agrega dentro de la imagen, esta se descarga en el sistema víctima y otro de los componentes del malware lo extrae y lo ejecuta. En el mundo de los skimmers basados en web (scripts de Magecart), la esteganografía funciona porque la mayoría de los skimmers web suelen estar ocultos en el código JavaScript y no dentro de los archivos de imagen.

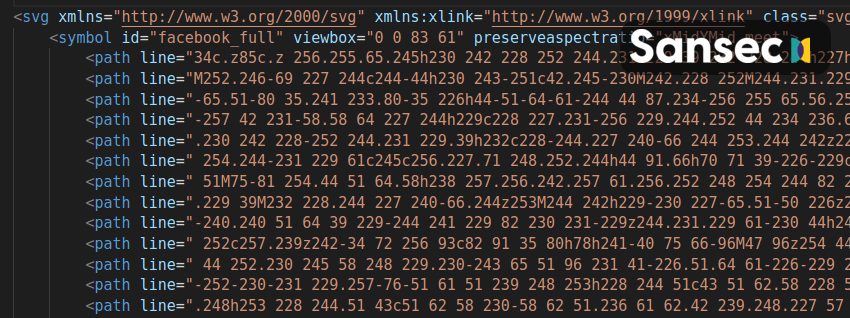

Sin embargo, la técnica se ha ido adoptando lentamente entre las bandas de skimmer web, con ataques esteganográficos anteriores que utilizan logotipos de sitios, imágenes de productos o favicons para ocultar sus payloads. A medida que creció el uso de la esteganografía, las empresas de seguridad también comenzaron a buscar y analizar archivos de imágenes como un lugar donde podían encontrar irregularidades o cargas útiles ocultas de skimmer web. El detalle interesante de estos ataques recientes es que el código malicioso no estaba oculto dentro de archivos PNG o JPG, sino en archivos SVG, un tipo de archivo de imagen para cargar imágenes basadas en vectores.

Las imágenes vectoriales cargan y dibujan gráficos con la ayuda de coordenadas y funciones matemáticas, y son un formato basado en texto, en lugar de un formato binario, lo que, en teoría, facilitaría aún más la detección de payloads maliciosas dentro de archivos PNG y JPG.

Sin embargo, SangSec dice que los actores de amenazas fueron muy inteligentes cuando diseñaron su payload. "La carga útil maliciosa asume la forma de un elemento HTML <svg>, utilizando el elemento <path> como contenedor para la carga útil. El payload en sí se oculta utilizando una sintaxis que se asemeja mucho al uso correcto del elemento <svg>"

Si bien los skimmers han agregado su paylaod a archivos benignos como imágenes en el pasado, esta es la primera vez que el código malicioso se ha construido como una imagen perfectamente válida. El resultado es que los escáneres de seguridad ya no pueden encontrar malware simplemente probando sintaxis.

SangSec dijo que encontró bandas de malware probando esta técnica en junio, y en sitios de comercio electrónico en vivo en septiembre, con el payload oculto dentro de los íconos para compartir en las redes sociales para sitios como Google, Facebook, Twitter, Instagram, YouTube y Pinterest.

En las tiendas infectadas, una vez que los usuarios accedían a la página de pago, un componente secundario (llamado decodificador) leería el código malicioso oculto dentro de los íconos para compartir en redes sociales y luego cargaría un keylogger que registraba y exfiltraba los detalles de la tarjeta ingresados en el formulario de pago.

Los usuarios finales tienen muy pocas opciones disponibles a su disposición cuando se trata de ataques de skimmer web, ya que este tipo de código suele ser invisible para ellos y extremadamente difícil de detectar, incluso para los profesionales. Además, los usuarios que compran en un sitio no tienen forma de saber qué tan seguro es realmente un sitio y si el propietario de la tienda invierte en seguridad.

La forma más sencilla en que los compradores pueden protegerse de los ataques de skimmer de la web es utilizar tarjetas virtuales diseñadas para pagos únicos. Actualmente, algunos bancos o aplicaciones de pago proporcionan estas tarjetas, y actualmente son la mejor manera de lidiar con el skimming basado en la web, ya que incluso si los atacantes logran registrar los detalles de la transacción, los datos de la tarjeta son inútiles ya que se generaron para una sola transacción.

Fuente: ZDNet

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!