Organizaciones afectadas por SUNBURST / SolarWinds y KillSwitch para el Backdoor

La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA)

tiene evidencia de vectores de acceso inicial adicionales a las agencias

gubernamentales de EE.UU.,

además de la plataforma SolarWinds Orion; sin embargo, estos aún están siendo investigados.

CISA actualiza la alerta AA20-352A a medida que va apareciendo nueva información pero por ahora dijo que "No todas las organizaciones que tienen la puerta trasera entregada a través de SolarWinds Orion han sido atacadas por el adversario con acciones de seguimiento".

El grupo APT, sospechoso de ser el APT29 patrocinado por el estado ruso (también conocido como Cozy Bear y The Dukes), estuvo presente en las redes de organizaciones comprometidas durante largos períodos de tiempo según CISA. Además, la agencia dijo que es muy probable que el actor de amenazas detrás de esta campaña coordinada haya hecho uso de otras tácticas, técnicas y procedimientos (TTP) que aún no se han descubierto como parte de las investigaciones en curso.

La agencia también está investigando incidentes en los que encontró TTP compatibles con esta actividad maliciosa en curso, "incluidos algunos en los que las víctimas no aprovechan SolarWinds Orion o en los que SolarWinds Orion estaba presente pero no se observó actividad de explotación de SolarWinds". CISA ha determinado que esta amenaza representa un grave riesgo para el gobierno federal y los gobiernos estatales, locales, tribales y territoriales, así como para las entidades de infraestructura crítica y otras organizaciones del sector privado.

Este actor de APT ha demostrado paciencia, seguridad operativa y habilidad comercial compleja en estas intrusiones. CISA espera que eliminar a este actor de amenazas de los entornos comprometidos será muy complejo y desafiante para las organizaciones. Detalles técnicos adicionales que incluyen información sobre los vectores de infección inicial, tácticas, técnicas y procedimientos (TTP) utilizados en esta campaña, medidas de mitigación e indicadores de compromiso están disponibles en la alerta AA20-352A de CISA.

Después de la violación de SolarWinds se confirmó oficialmente por primera vez en una declaración conjunta emitida por el FBI, CISA y ODNI. "Esta es una situación en desarrollo, y mientras continuamos trabajando para comprender el alcance total de esta campaña, sabemos que este compromiso ha afectado a las redes dentro del gobierno federal".

La lista de objetivos del gobierno de EE. UU. Comprometidos hasta ahora en esta campaña incluye el Tesoro, El Departamento de Estado, National Telecommunications and Information Administration (NTIA), National Institutes of Health (NIH), Cybersecurity and Infrastructure Security Agency (CISA), Administración Nacional de Seguridad Nuclear (NNSA) y el Department of Homeland Security (DHS).

CISA también publicó una serie de mitigaciones que se deben aplicar a las redes que utilizan el producto SolarWinds Orion. Esto incluye cualquier sistema de información que sea utilizado por una entidad u operado en su nombre.

KillSwitch para la puerta trasera de SolarWinds

Microsoft, FireEye y GoDaddy han colaborado para crear un KillSwitch para la puerta trasera de SolarWinds y obligar al malware a eliminarse a sí mismo de las redes comprometidas. La puerta trasera, rastreada como Solarigate por Microsoft y Sunburst por FireEye, se distribuyó a través del mecanismo de actualización automática de SolarWinds en los sistemas de aproximadamente 18.000 clientes.

SUNBURST es el malware que se distribuyó a través del software SolarWinds y FireEye explica que utilizaron el dominio davsvmcloud[.]com para crear un interruptor que evita que SUNBURST continúe funcionando. Dependiendo de la dirección IP devuelta por el malware, bajo ciertas condiciones, el malware se terminaría por sí mismo y evitaría una mayor propagación.

Este killswitch afecta las infecciones de SUNBURST que todavía están transmitiendo señales al dominio avsvmcloud[.]com. FireEye advirtió que este interruptor de interrupción solo terminaría la infección original de Sunburst. Las organizaciones que ya fueron violadas por los actores de amenazas probablemente tengan diferentes métodos para acceder a la red de la víctima.

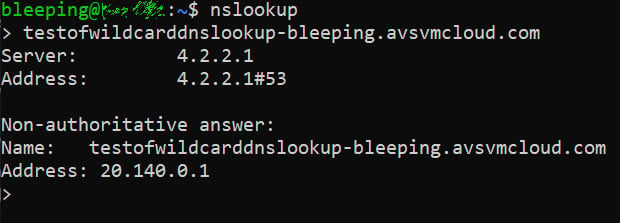

Si bien FireEye no proporcionó detalles específicos sobre el interruptor, GoDaddy ha creado una resolución de DNS comodín para que cualquier subdominio de avsvmcloud[.]com se resuelva en 20.140.0.1. Debido a esta resolución de DNS comodín, cuando una máquina infectada intenta conectarse a su servidor de comando y control, el subdominio siempre se resolverá en la dirección IP 20.140.0.1, que es parte del rango 20.140.0.0/15 y está en la lista de bloqueo de Microsoft.

Fuente: BC

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!