Finalizan los concursos Pwn2Own Tokyo y Tianfu China

Pwn2Own Tokio 2020

Finalizó la competencia de Hacking Pwn2Own Tokio 2020, coordinado por Zero Day Initiative. Los hackers de sombrero blanco que participan en la competencia deben demostrar su capacidad para encontrar y explotar vulnerabilidades en una amplia gama de dispositivos.

En el primer día de la competencia, los hackers han logrado explotar con éxito

una vulnerabilidad en el enrutador NETGEAR Nighthawk R7800. Los participantes

fueron el Team Black Coffee, Team Flashback y equipos de las firmas de

ciberseguridad Starlabs y Trapa Security, y el Team Flashback ganó U$S 20.000

por un exploit de ejecución remota de código que resultó del encadenamiento de

dos errores en la interfaz WAN.

El equipo de Trapa encadenó con

éxito un par de errores para obtener la ejecución del código en la interfaz

LAN del enrutador, los expertos ganaron U$S 5.000 y 1 punto para Master of

Pwn. El equipo de STARLabs ganó la misma cantidad después de usar una falla de

inyección de comando para tomar el control del dispositivo.

El

dispositivo Western Digital My Cloud Pro serie PR4100 NSA fue el objetivo del

equipo de seguridad de Trapa y también ganó U$S 20.000 por un exploit

funcional para el dispositivo Western Digital My Cloud Pro serie PR4100 NSA.

El código de explotación encadenó un error de autenticación y una

vulnerabilidad de inyección de comandos para obtener la raíz en el

dispositivo.

El equipo 84c0 obtuvo un éxito parcial al demostrar un

exploit de ejecución remota de código que aprovechó un problema previamente

conocido. Por la tarde, el equipo de Viettel Cyber Security apuntó a un

televisor inteligente Samsung, el televisor Samsung Q60T, obteniendo un éxito

parcial debido al uso de una vulnerabilidad conocida.

El equipo de

Viettel pudo obtener una carcasa inversa en un televisor Samsung completamente

parcheado, pero se hizo usando un error conocido. Esto cuenta como una

victoria parcial, pero les otorga 1 punto para Master of Pwn.

En el

día 2, el equipo de Flashback encadenó con éxito tres errores para obtener la

ejecución del código a través de la interfaz WAN en el enrutador WiFi

inteligente TP-Link AC1750 y ganó otros U$S 20.000 y 2 puntos más de Master of

Pwn.

El equipo de Syacktiv hackeo con éxito el enrutador TP-Link

AC1750 Smart WiFi dirigido a la interfaz LAN con un exploit que desencadenó

tres errores únicos para obtener la ejecución del código. El equipo ganó U$S

5.000 y 1 punto para Master of Pwn por este exploit.

El equipo

DEVCORE hackeó un Synology DiskStation DS418Play NAS explotando un

desbordamiento de pila para obtener la ejecución de código arbitrario. El

equipo le ganó U$S 20.000 y 2 puntos para Master of Pwn.

El único

éxito del día 3 fue obtenido por el equipo de STARLabs con el Synology

DiskStation DS418Play NAS. El equipo de expertos aprovechó una condición de

carrera y una lectura OOB para obtener un shell raíz en el NAS. Ganaron U$S

20.000 y 2 puntos para Master of Pwn.

Finalmente,

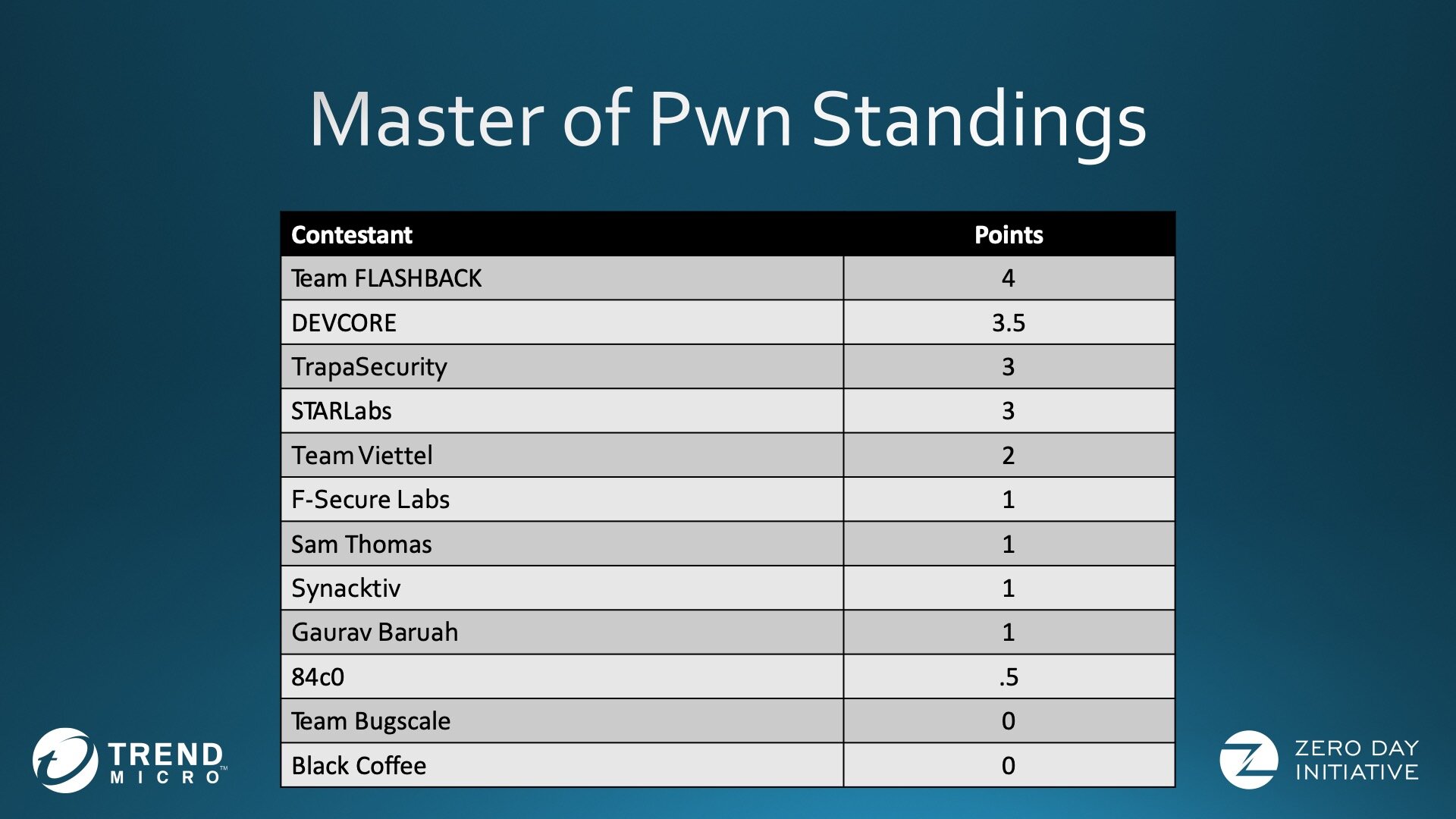

el ganador de Master Pwn de Pwn2Own Tokyo es el Team Flashback.

Tianfu 2020 China

Muchos sistemas operativos y aplicaciones populares han sido hackeados durante la edición de este año de la competencia de hacking de la Copa Tianfu. La edición de este año fue muy prolífica y los hackers han descubierto múltiples vulnerabilidades en múltiples software y aplicaciones.

La Copa Tianfu es el concurso de hacking más importante que se celebra en China y este año, quince equipos de hackers chinos participaron en la competencia. Cada equipo tuvo tres intentos de cinco minutos para demostrar un exploit en funcionamiento contra un objetivo específico. Los participantes han encontrado vulnerabilidades en:

- iOS 14 running on an iPhone 11 Pro

- Samsung Galaxy S20

- Windows 10 v2004 (April 2020 edition)

- Ubuntu

- Chrome

- Safari

- Firefox

- Adobe PDF Reader

- Docker (Community Edition)

- VMWare EXSi (hypervisor)

- QEMU (emulator & virtualizer)

- TP-Link and ASUS router firmware

Ya se informó a los proveedores de software de explotaciones en funcionamiento que abordarán las vulnerabilidades descubiertas por los expertos en las próximas semanas.

El equipo denominado "360 Enterprise Security and Government and (ESG) Vulnerability Research Institute", que forma parte del gigante tecnológico chino Qihoo 360, ganó el concurso. El equipo ganador ganó U$S 744.500 del premio mayor total de U$S 1.210.000.

Fuente: Security Affairs

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!