Metasploit publica módulo para BlueKeep (CVE-2019-0708)

Los desarrolladores de Rapid7 y Metasploit han publicado un exploit para la

vulnerabilidad

BlueKeep

de Windows (CVE-2019-0708). Si bien otros investigadores de seguridad han

lanzado código de PoC de BlueKeep (sin publicarlos) en el pasado, este exploit

es lo suficientemente avanzado como para lograr la ejecución del código en

sistemas remotos, según le

han dicho a ZDNet

los expertos que revisaron el módulo Metasploit.

¿Qué es BlueKeep?

BlueKeep, también conocido como CVE-2019-0708, es una vulnerabilidad en el

servicio Remote Desktop Protocol (RDP) en las siguientes versiones del sistema

operativo: Windows XP, Windows 2003, Windows 7, Windows Server 2008 y Windows

Server 2008 R2.

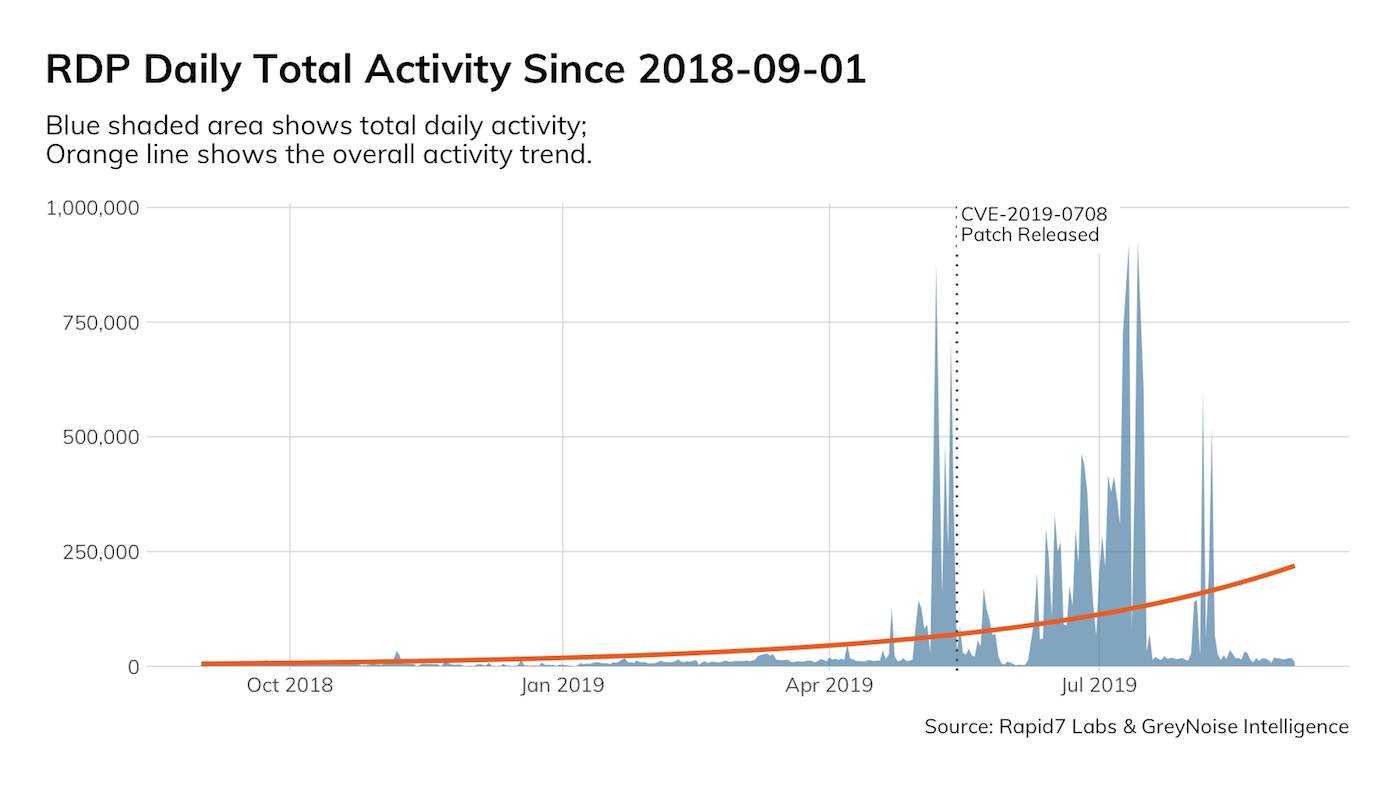

Microsoft parcheó BlueKeep en mayo de 2019 y advirtió a los usuarios que aplicaran los parches lo antes posible. En ese momento, para incitar a los usuarios a aplicar parches más rápido, el fabricante describió BlueKeep como una vulnerabilidad "wormeable" que puede autopropagarse de una manera similar a cómo el exploit EternalBlue ayudó al ransomware WannaCry a propagarse a millones de computadoras en 2017.

Desde que se hizo público, la comunidad de seguridad ha estado conteniendo la respiración por el lanzamiento de un primer exploit BlueKeep armado, por temor a que se abuse de él de la misma manera y ayude a impulsar un brote global de malware.

Microsoft ha dicho repetidamente a los usuarios que apliquen parches, e incluso la Agencia de Seguridad Nacional de los EE. UU. (NSA), el US Department of Homeland Security, Germany's BSI, la Australian Cyber Security Centre, han emitido medidas de seguridad y alertas instando a los usuarios y empresas a parchear versiones anteriores de Windows.

Varias empresas de ciberseguridad e investigadores de seguridad han desarrollado exploits de BlueKeep, pero todos se negaron a publicar el código por temor a sus consecuencias.

En julio, la comunidad de seguridad informática tuvo un primer susto cuando la empresa de seguridad cibernética llamada Immunity Inc. comenzó a vender un exploit privado de BlueKeep; sin embargo, el exploit permaneció privado y nunca se filtró.

Microsoft parcheó BlueKeep en mayo de 2019 y advirtió a los usuarios que aplicaran los parches lo antes posible. En ese momento, para incitar a los usuarios a aplicar parches más rápido, el fabricante describió BlueKeep como una vulnerabilidad "wormeable" que puede autopropagarse de una manera similar a cómo el exploit EternalBlue ayudó al ransomware WannaCry a propagarse a millones de computadoras en 2017.

Desde que se hizo público, la comunidad de seguridad ha estado conteniendo la respiración por el lanzamiento de un primer exploit BlueKeep armado, por temor a que se abuse de él de la misma manera y ayude a impulsar un brote global de malware.

Microsoft ha dicho repetidamente a los usuarios que apliquen parches, e incluso la Agencia de Seguridad Nacional de los EE. UU. (NSA), el US Department of Homeland Security, Germany's BSI, la Australian Cyber Security Centre, han emitido medidas de seguridad y alertas instando a los usuarios y empresas a parchear versiones anteriores de Windows.

Varias empresas de ciberseguridad e investigadores de seguridad han desarrollado exploits de BlueKeep, pero todos se negaron a publicar el código por temor a sus consecuencias.

En julio, la comunidad de seguridad informática tuvo un primer susto cuando la empresa de seguridad cibernética llamada Immunity Inc. comenzó a vender un exploit privado de BlueKeep; sin embargo, el exploit permaneció privado y nunca se filtró.

El nuevo módulo BlueKeep Metasploit

Ahora

Rapid7 publicó un exploit BlueKeep

como un

módulo Metasploit, disponible para todos. A diferencia de las decenas de exploits de prueba de

concepto de BlueKeep que se han cargado en GitHub durante los últimos meses,

este módulo puede lograr la ejecución de código.

Sin embargo, el módulo Metasploit se ha recortado un poco y actualmente solo funciona en modo "manual", lo que significa que necesita la interacción del usuario para ejecutarse correctamente. Los operadores de Metasploit deben alimentarlo con un parámetro con información sobre el sistema al que quieren dirigirse. Esto significa que el exploit no se puede utilizar de forma automatizada como un gusano que se propaga a sí mismo, pero funcionará para ataques dirigidos.

Además, el módulo BlueKeep Metasploit también solo funciona con versiones de 64 bits de Windows 7 y Windows 2008 R2, pero no con las otras versiones de Windows que también eran vulnerables a BlueKeep. Este pequeño hecho también acota su posible uso para actividades delictivas, aunque no lo descarta.

Sin embargo, el módulo Metasploit se ha recortado un poco y actualmente solo funciona en modo "manual", lo que significa que necesita la interacción del usuario para ejecutarse correctamente. Los operadores de Metasploit deben alimentarlo con un parámetro con información sobre el sistema al que quieren dirigirse. Esto significa que el exploit no se puede utilizar de forma automatizada como un gusano que se propaga a sí mismo, pero funcionará para ataques dirigidos.

Además, el módulo BlueKeep Metasploit también solo funciona con versiones de 64 bits de Windows 7 y Windows 2008 R2, pero no con las otras versiones de Windows que también eran vulnerables a BlueKeep. Este pequeño hecho también acota su posible uso para actividades delictivas, aunque no lo descarta.

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!