BeagleBoyz: banda de crackers de Corea del Norte realizan robos en Latinoamérica

Un grupo de crackers norcoreanos está participando en una campaña masiva

dirigida a las instituciones financieras estadounidenses y los exchanges de

criptomonedas en todo el mundo, y las autoridades estadounidenses advierten

del alto nivel de amenaza que representa para el país.

Según una

alerta emitida por

el Departamento de Seguridad Nacional de EE. UU. (DHS), agencias como el FBI,

el Comando Cibernético de EE.UU. y el Departamento del Tesoro están

discutiendo el resurgimiento del grupo de crackers patrocinado por Corea del

Norte, BeagleBoyz.

El aparato de inteligencia de Corea del Norte controla un equipo de hacking

dedicado a robar bancos a través del acceso remoto a Internet. Para

diferenciar los métodos de otras actividades cibernéticas maliciosas de Corea

del Norte, el gobierno de EE.UU. Se refiere a este equipo como BeagleBoyz, que

representa un subconjunto de la actividad Hidden Cobra. Los BeagleBoyz se

superponen en diversos grados con grupos rastreados por la industria de la

ciberseguridad como Lazarus, Advanced Persistent Threat 38 (APT38), Bluenoroff

y Stardust Chollima y son responsables de los retiros de efectivo de los

cajeros automáticos FASTCash reportados en octubre de 2018, abuso fraudulento

de bancos comprometidos operados Puntos finales del sistema SWIFT desde al

menos 2015 y lucrativos robos de criptomonedas.

Este comportamiento ilícito ha sido identificado por el Panel de

Expertos de la RPDC de las Naciones Unidas (ONU) como una evasión de las

resoluciones del Consejo de Seguridad de la ONU, ya que genera ingresos

sustanciales para Corea del Norte. Corea del Norte puede utilizar estos fondos

para sus programas de misiles balísticos y armas nucleares prohibidos por la

ONU. Además, esta actividad presenta un riesgo operativo significativo para el

sector de servicios financieros y erosiona la integridad del sistema

financiero.

Los atacantes no han estado tan activos en los últimos

años como el infame Lazarus Group. Sin embargo, según se informa, son

responsables de robar USD 2 mil millones desde al menos 2015, principalmente

relacionados con "lucrativos robos de criptomonedas", dijo el DHS de EE.UU.

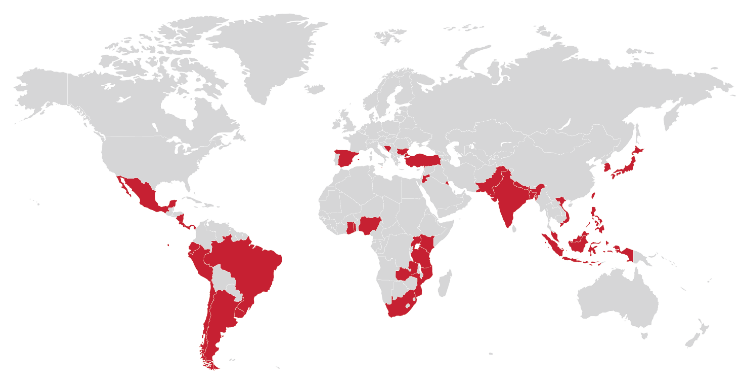

Naciones objetivo El BeagleBoyz probablemente se haya dirigido a instituciones financieras en las siguientes naciones desde 2015 hasta 2020: Argentina, Brasil, Bangladesh, Bosnia y Herzegovina, Bulgaria, Chile, Costa Rica, Ecuador, Ghana, India, Indonesia, Japón, Jordania, Kenia, Kuwait, Malasia. , Malta, México, Mozambique, Nepal, Nicaragua, Nigeria, Pakistán, Panamá, Perú, Filipinas, Singapur, Sudáfrica, Corea del Sur, España, Taiwán, Tanzania, Togo, Turquía, Uganda, Uruguay, Vietnam, Zambia.

El BeagleBoyz es un activo de la Oficina General de Reconnaissance General Bureau (RGB) y probablemente ha estado activo desde al menos

2014. A diferencia del delito cibernético típico, es probable que el grupo

lleve a cabo operaciones cibernéticas bien planificadas, disciplinadas y

metódicas más parecidas a actividades de espionaje cuidadosas.

Sus operaciones maliciosas han generado cientos de millones de dólares estadounidenses y probablemente sean una fuente importante de financiamiento para el régimen de Corea del Norte. El grupo siempre ha utilizado un enfoque calculado, que les permite afinar sus tácticas, técnicas y procedimientos mientras eluden la detección.

Con el tiempo, sus operaciones se han vuelto cada vez más complejas y destructivas. Las herramientas y los implantes empleados por este grupo son consistentemente complejos y demuestran un fuerte enfoque en la eficacia y la seguridad operativa.

Identificadores de comunidad El BeagleBoyz se superpone en diversos grados con grupos rastreados por la industria de la ciberseguridad como: APT38 (FireEye), Bluenoroff (Kaspersky), Lazarus Group (ESTSecurity) y Stardust Chollima (CrowdStrike).

Detalles técnicos

El grupo parece haber reestructurado su equipo a principios de este año, según

los últimos hallazgos, y ha desarrollado nuevos "métodos irreversibles de

robo" para apuntar a los exchanges de criptomonedas.

El malware que

BeagleBoyz incluye COPPERHEDGE, una herramienta de acceso remoto empleada por

grupos sofisticados de amenazas para atacar los exchanges de criptomonedas. La

herramienta puede ejecutar comandos en sistemas comprometidos y filtrar datos

robados. El grupo está bien organizado y apuntaba a cajeros automáticos y

exchanges.

Los esquemas de retiro de efectivo en cajeros automáticos son interesantes, ya que a menudo están bien organizados y pueden incluir a muchos cómplices de todo el mundo que trabajan juntos para realizar grandes retiros simultáneamente.

Los robos bancarios de BeagleBoyz plantean un grave riesgo operativo para las empresas individuales más allá del daño a la reputación y la pérdida financiera por robo y costos de recuperación. Los BeagleBoyz han intentado robar casi U$S 2 mil millones desde al menos 2015, según estimaciones públicas. Igualmente preocupante, estos actores maliciosos han manipulado y, en ocasiones, han dejado inoperables sistemas informáticos críticos en bancos y otras instituciones financieras.

En 2018, un banco en África no pudo reanudar los servicios normales de cajeros automáticos o puntos de venta para sus clientes durante casi dos meses después de un intento de incidente de FASTCash.

BeagleBoyz a menudo coloca herramientas destructivas anti-forenses en las

redes informáticas de las instituciones víctimas. Además, en 2018,

implementaron malware wiper contra un banco en Chile que bloqueó miles

de computadoras y servidores para distraer la atención de los esfuerzos por

enviar mensajes fraudulentos desde la terminal SWIFT comprometida del

banco.

El esquema generalizado de robo de bancos internacional de

Corea del Norte que explota los sistemas bancarios críticos puede erosionar la

confianza en esos sistemas y presenta riesgos para las instituciones

financieras de todo el mundo. Cualquier robo de BeagleBoyz dirigido a un banco

implica a muchas otras empresas de servicios financieros tanto en el robo como

en el flujo de fondos ilícitos de regreso a Corea del Norte. La actividad de

BeagleBoyz se ajusta a un patrón conocido de Corea del Norte de abusar del

sistema financiero internacional con fines de lucro.

Los retiros de efectivo fraudulentos en cajeros automáticos han afectado a más de 30 países en un solo incidente. Los conspiradores han retirado efectivo de los cajeros automáticos operados por varios bancos involuntarios en varios países, incluso en los Estados Unidos.

Los BeagleBoyz también utilizan bancos involuntarios, incluidos bancos en los Estados Unidos, para su esquema de fraude SWIFT. Estos bancos son custodios de cuentas que pertenecen a los bancos víctimas o, sin saberlo, sirven como intermediarios del fraude. Más infamemente, BeagleBoyz robó U$S 81 millones del Banco de Bangladesh en 2016. El Banco de la Reserva Federal de Nueva York detuvo el resto de este intento de robo de mil millones de dólares, después de detectar anomalías en las instrucciones de transferencia que habían recibido.

FastCash

Los BeagleBoyz de Corea del Norte son responsables de las sofisticadas campañas de retiro de efectivo en cajeros automáticos habilitadas para cibernética identificadas públicamente como "FASTCash" en octubre de 2018. Desde 2016, BeagleBoyz ha perpetrado el esquema FASTCash, dirigido a la infraestructura del sistema de pago minorista de los bancos (es decir, cambiar los servidores de aplicaciones procesamiento de mensajes de la Organización Internacional de Normalización [ISO] 8583, que es el estándar para la mensajería de transacciones financieras).

Desde la publicación del en octubre de 2018, ha habido dos desarrollos particularmente significativos en la campaña: (1) la capacidad de llevar a cabo el esquema FASTCash contra los bancos que alojan sus aplicaciones de cambio en servidores Windows, y (2) una expansión de la campaña FASTCash para apuntar a procesadores de pagos interbancarios.

En octubre de 2018, el gobierno de los EE.UU. Identificó el malware utilizado en el esquema FASTCash que tiene la capacidad de manipular servidores AIX que ejecutan la aplicación de cambio de un banco para interceptar mensajes de solicitud financiera y responder con mensajes de respuesta afirmativa fraudulentos, pero de apariencia legítima, para permitir una gran cantidad de efectivo en cajeros automáticos salidas. Desde entonces, el gobierno de EE.UU. ha identificado malware funcionalmente equivalente para el sistema operativo Windows.

El BeagleBoyz inicialmente apuntó a aplicaciones de cambio en bancos

individuales con malware FASTCash pero, más recientemente, se ha dirigido al

menos a dos procesadores de pagos interbancarios regionales. Esto sugiere que

BeagleBoyz está explorando oportunidades ascendentes en el ecosistema de

pagos.

Para obtener más información sobre FASTCash consulte

https://www.us-cert.gov/ncas/alerts/TA18-275A.

Fuente: CERT USA

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!