Si bien Apache Guacamole es popular, con más de 10 millones de descargas

de

docker

en todo el mundo, los investigadores de

Check Point descubrieron

que algunos de los ingredientes de Guacamole no cumplían con los

estándares de seguridad requeridos. En particular, era vulnerable a

varias vulnerabilidades críticas de RDP inverso, y estaba afectado por múltiples vulnerabilidades nuevas encontradas en

FreeRDP. En particular, todas las versiones de Guacamole que se lanzaron

antes de enero de 2020 están utilizando versiones vulnerables de

FreeRDP.

"Elegimos dos soluciones de acceso remoto diferentes, por lo que en caso

de falla, tendríamos redundancia y una alternativa para permitir que el

trabajo continúe. Una de las soluciones se basó en Apache Guacamole de

código abierto, el popular gateway de escritorio remoto sin cliente que

admite protocolos estándar como VNC, RDP y SSH, junto con MFA

(autenticación de múltiples factores), verificaciones de cumplimiento en

el lado BYOD y varios controles de seguridad como IPS, detecciones de

anomalías SOC y muchos más".

Usado por miles de profesionales de TI e investigadores de seguridad en

todo el mundo, el Protocolo de escritorio remoto (RDP) generalmente se

considera una aplicación segura y confiable para conectarse a

computadoras remotas. Ya sea que se use para ayudar a quienes trabajan de forma remota o para

trabajar en un entorno VM seguro, los clientes RDP son una herramienta

invaluable.

Check Point Research descubrió 19 vulnerabilidades en rdesktop y 6 para FreeRDP. La lista completa se puede encontrar aquí.

Luego del análisis, encontratron vulnerabilidades que permitirían que un

atacante, o cualquier actor malicioso que comprometa con éxito una

computadora dentro de la organización, ataque el gateway de Guacamole

cuando un trabajador desprevenido se conecta a su máquina infectada. Esto

permite que un actor malicioso logre el control total sobre el servidor

Guacamole e intercepte y controle todas las demás sesiones conectadas.

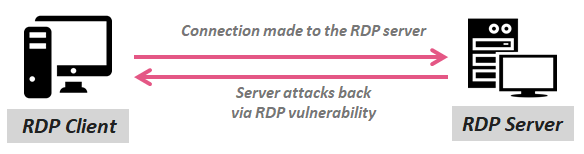

La investigación examinó 2 vectores de ataque:

- Escenario de ataque inverso: una máquina comprometida dentro de la red corporativa aprovechará la conexión benigna entrante y volverá a atacar a través de la puerta de enlace, con el objetivo de tomar el control.

- Escenario de trabajador malicioso: un empleado malintencionado, junto con su computadora maliciosa dentro de la red, puede aprovechar su control en ambos extremos de la conexión para hacerse cargo de la puerta de enlace

Fuente:

CheckPoint

No hay comentarios.:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!