Ransomware #Thanos utiliza nueva técnica RIPlace para evadir AV

El ransomware Thanos es el primero en usar la técnica de evasión antiransomware

RIPlace revelada por un investigador de seguridad, así como otras numerosas

características avanzadas que hacen que sea una amenaza a tener en cuenta.

Thanos empezó primero su distribución en privado a finales de octubre de 2019, pero no fue hasta enero de 2020 cuando las victimas buscaban ayuda para descifrar lo que era llamado como Quimera Ransomware en aquel momento. Mientras que el tiempo pasaba, las victimas seguían buscando ayuda en los foros de BleepingComputer para el mismo ransomware, que había cambiado de nombre a Hakbit.

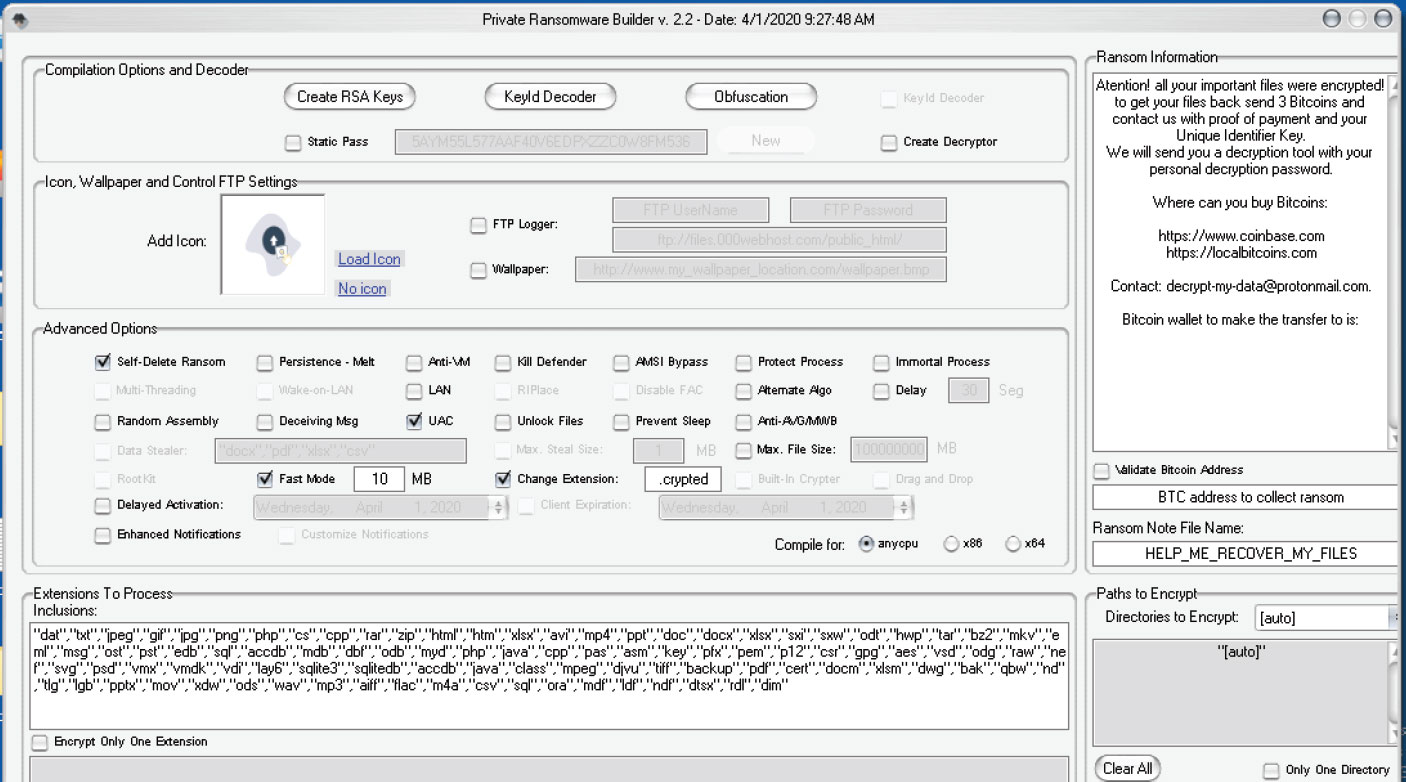

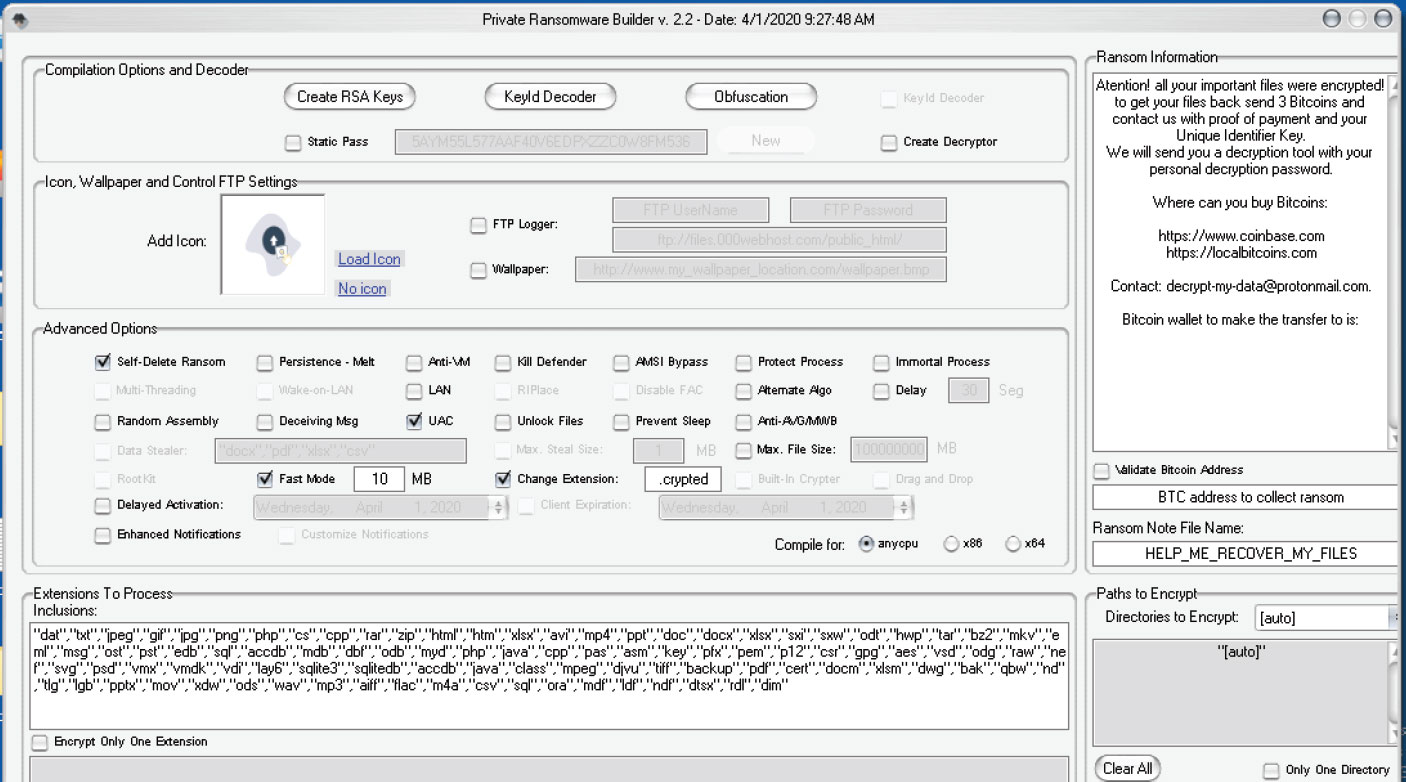

En un nuevo reporte de Recorded Future, descubrimos que este ransomware se llama Thanos y esta siendo promocionado como un RaaS (Ransomware as a Service) en foros rusos de crackers desde febrero.

Promocionado por el actor llamado Nosophorus, Thanos está reclutando crackers y distribuidores de malware para distribuir su ransomware. Para ello, estos reciben una parte de los beneficios, la cual esta entre un 60-70% de los pagos de los rescates.

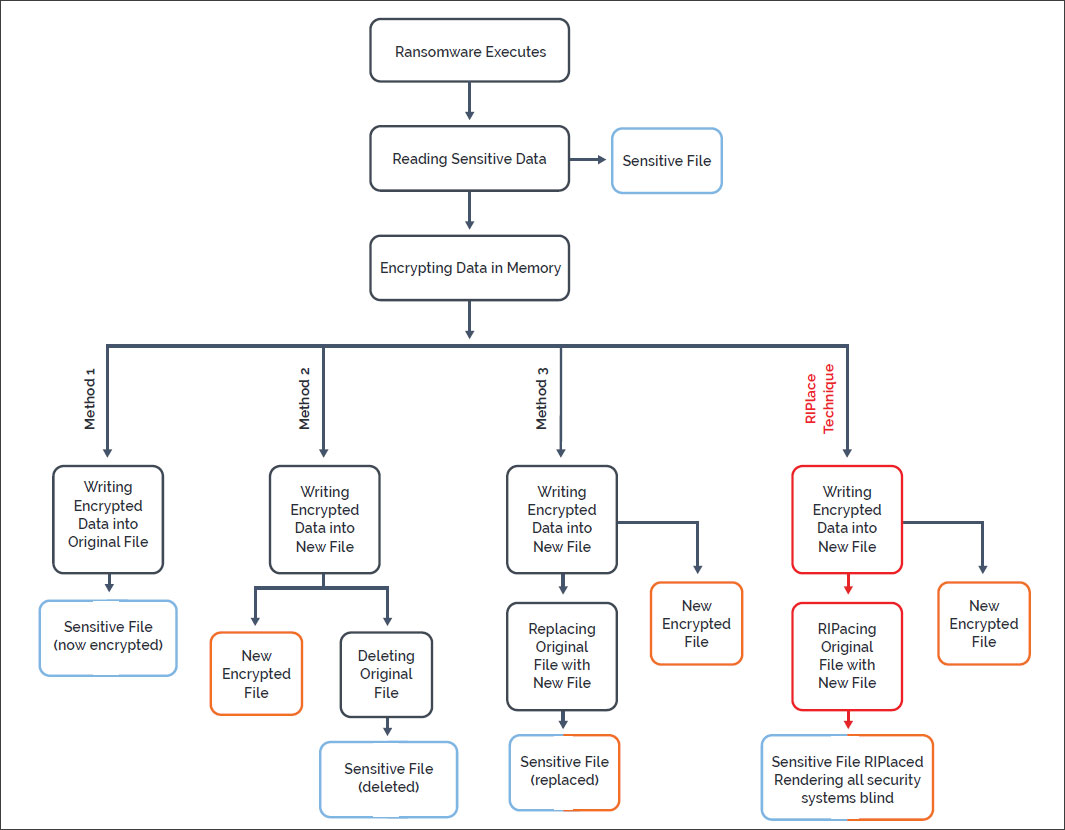

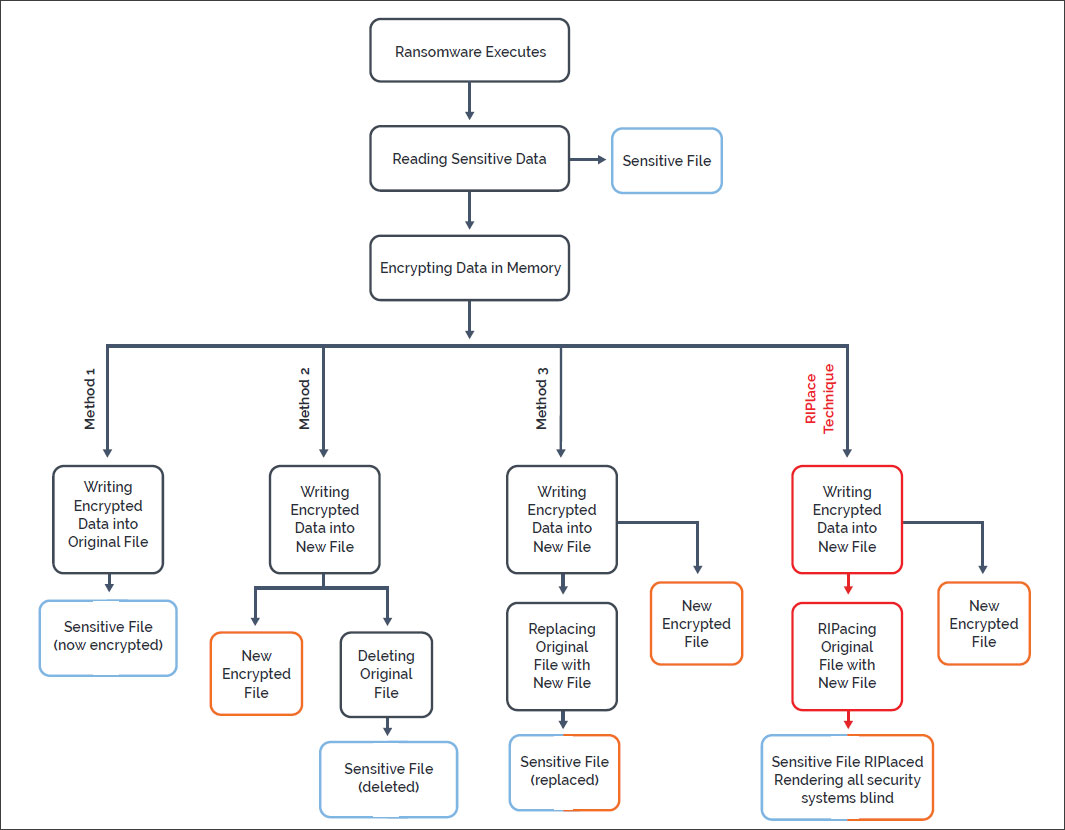

En noviembre del año pasado, la empresa Nyotron descubrió una nueva técnica de evasión anti-ransomware llamada RIPlace. Nyotron descubrió que cuando un ransomware cambia un archivo a un enlace simbólico creado usando la función DefineDosDevice(), el software anti-ransomware no detecta del todo la operación y sus funciones de monitorización reciben un error, mientras que el renombrar el archivo sigue funcionando y hace un bypass al anti-ransomware. Es una manera de evadir la detección del ransomware por parte del sistema.

Mientras que Nyotron reveló de forma responsable esta técnica a las empresas de seguridad, muchas de ellas dijeron que como era solo una técnica teórica y que no estaba siendo usada, no iba a ser agregada a sus productos. Las únicas empresas que, si lo agregaron, fueron Kaspersky y Carbon Black.

También se ha probado la técnica contra la característica anti-ransomware de Windows que controla el acceso a losdirectorios, y no fue capaz de detectar el método. Cuando se pregunto a Microsoft sobre RIPlace, se dijo que esta técnica no estaba considerada una vulnerabilidad porque no cumplía con sus criterios.

El pasado año, muchos ransomwares han adoptado la táctica del robo de los archivos de la victima antes de cifrar sus archivos. Luego de esto, amenazan a las victimas de publicar los ficheros robados en sitios de data leaks si no se paga el rescate.

Básicamente esto se consigue mediante las copias en la nube de las empresas o con el copiado manual de los ficheros a un servidor controlado por el atacante mediante FTP mientras el malware cifra el PC. Además de esto, incluye una característica de distribución automática del ransomware de forma lateral a otros dispositivos de la red.

Fuente: Bleeping Computer

Thanos empezó primero su distribución en privado a finales de octubre de 2019, pero no fue hasta enero de 2020 cuando las victimas buscaban ayuda para descifrar lo que era llamado como Quimera Ransomware en aquel momento. Mientras que el tiempo pasaba, las victimas seguían buscando ayuda en los foros de BleepingComputer para el mismo ransomware, que había cambiado de nombre a Hakbit.

En un nuevo reporte de Recorded Future, descubrimos que este ransomware se llama Thanos y esta siendo promocionado como un RaaS (Ransomware as a Service) en foros rusos de crackers desde febrero.

Promocionado por el actor llamado Nosophorus, Thanos está reclutando crackers y distribuidores de malware para distribuir su ransomware. Para ello, estos reciben una parte de los beneficios, la cual esta entre un 60-70% de los pagos de los rescates.

En noviembre del año pasado, la empresa Nyotron descubrió una nueva técnica de evasión anti-ransomware llamada RIPlace. Nyotron descubrió que cuando un ransomware cambia un archivo a un enlace simbólico creado usando la función DefineDosDevice(), el software anti-ransomware no detecta del todo la operación y sus funciones de monitorización reciben un error, mientras que el renombrar el archivo sigue funcionando y hace un bypass al anti-ransomware. Es una manera de evadir la detección del ransomware por parte del sistema.

Mientras que Nyotron reveló de forma responsable esta técnica a las empresas de seguridad, muchas de ellas dijeron que como era solo una técnica teórica y que no estaba siendo usada, no iba a ser agregada a sus productos. Las únicas empresas que, si lo agregaron, fueron Kaspersky y Carbon Black.

También se ha probado la técnica contra la característica anti-ransomware de Windows que controla el acceso a losdirectorios, y no fue capaz de detectar el método. Cuando se pregunto a Microsoft sobre RIPlace, se dijo que esta técnica no estaba considerada una vulnerabilidad porque no cumplía con sus criterios.

El pasado año, muchos ransomwares han adoptado la táctica del robo de los archivos de la victima antes de cifrar sus archivos. Luego de esto, amenazan a las victimas de publicar los ficheros robados en sitios de data leaks si no se paga el rescate.

Básicamente esto se consigue mediante las copias en la nube de las empresas o con el copiado manual de los ficheros a un servidor controlado por el atacante mediante FTP mientras el malware cifra el PC. Además de esto, incluye una característica de distribución automática del ransomware de forma lateral a otros dispositivos de la red.

Fuente: Bleeping Computer

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!