80.000 impresoras expuestas a Internet a través del protocolo IPP

En un informe publicado a principios de este mes, los investigadores de seguridad de la Fundación Shadowserver, una

organización sin fines de lucro centrada en mejorar las prácticas de

seguridad cibernética en todo el mundo, han publicado una advertencia

sobre las empresas que dejan a las impresoras expuestas en línea.

Desde julio de 2019, la Fundación Shadowserver ha estado participando en un

proyecto financiado por EU CEF (Connecting Europe Facility) llamado

VARIoT

(Vulnerability and Attack Repository for IoT). Su objetivo principal es

crear nuevos servicios que brinden información accionable relacionada con la

seguridad sobre Internet de las cosas (IoT) y alertar a los CSIRT nacionales y a

los propietarios de redes de dispositivos IoT expuestos y potencialmente

vulnerables, así como generar estadísticas de mayor nivel sobre los tipos de

dispositivos IoT observados a nivel de país, que se pueden compartir a través

del

Portal de Datos Europeo con acceso público.

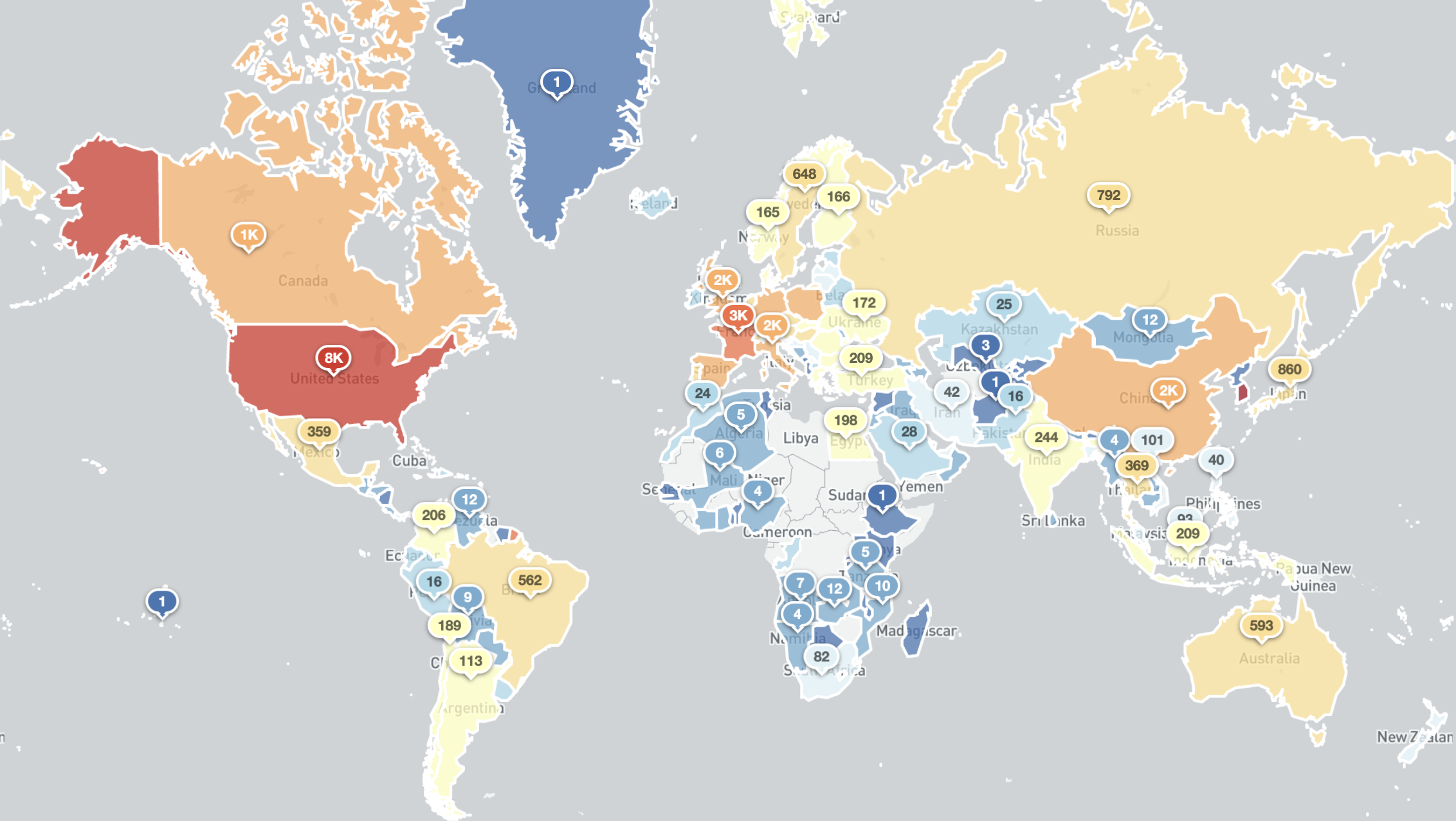

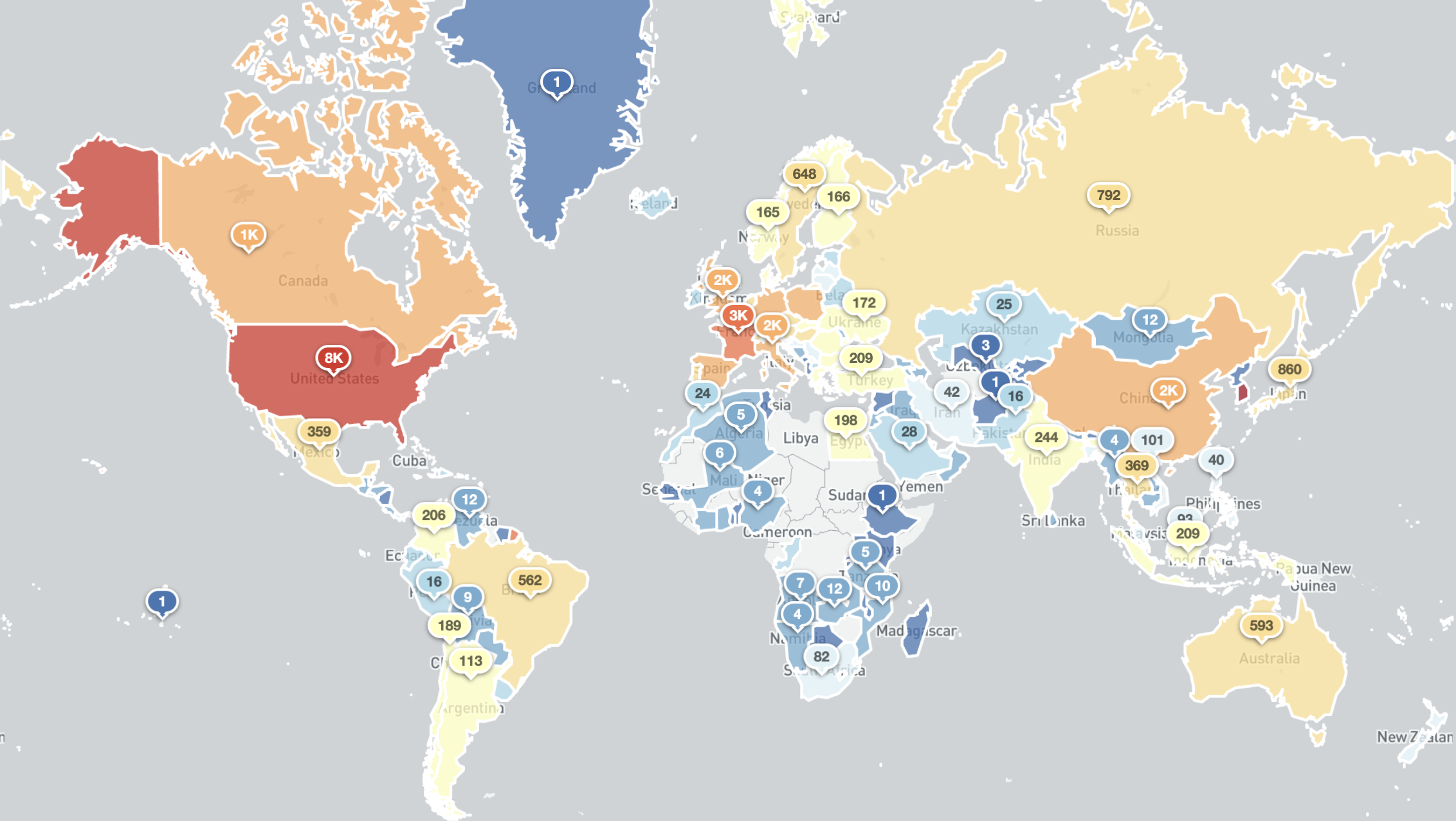

Más específicamente, los expertos de Shadowserver escanearon los cuatro

mil millones de direcciones IPv4 enrutables en busca de impresoras que

expongan su puerto

IPP "Protocolo de Impresión en Internet". Como su nombre lo indica, es un protocolo que permite a los usuarios

administrar impresoras conectadas a Internet y enviar trabajos de

impresión a impresoras alojadas en línea.

IPP es el segundo escaneo de IPv4 en Internet, después del

escaneo Open MQTT, que han realizado como parte de sus esfuerzos en VARIoT.

Su objetivo es descubrir dispositivos de impresión que usan IPP (un

protocolo basado en HTTP POST) que se han conectado a Internet sin

controles de acceso adecuados o mecanismos de autorización

establecidos.

La diferencia entre IPP y los múltiples protocolos de administración de

impresoras es que IPP es un protocolo seguro que admite funciones

avanzadas como listas de control de acceso, autenticación y

comunicaciones cifradas. Sin embargo, esto no significa que los

propietarios de dispositivos estén utilizando alguna de estas

características.

Los expertos de Shadowserver dijeron que escanearon específicamente en Internet las impresoras con capacidad IPP que quedaron expuestas sin estar protegidas por un firewall y permitieron a los atacantes consultar detalles locales a través de la función "obtener atributos de impresora".

El número es aproximadamente una octava parte de todas las impresoras con capacidad IPP actualmente conectadas en línea. Un escaneo normal con el motor de búsqueda BinaryEdge revela un recuento diario de entre 650.000 y 700.000 dispositivos con su puerto IPP (TCP/631) accesible a través de Internet.

Los expertos de Shadowserver dijeron que escanearon específicamente en Internet las impresoras con capacidad IPP que quedaron expuestas sin estar protegidas por un firewall y permitieron a los atacantes consultar detalles locales a través de la función "obtener atributos de impresora".

El número es aproximadamente una octava parte de todas las impresoras con capacidad IPP actualmente conectadas en línea. Un escaneo normal con el motor de búsqueda BinaryEdge revela un recuento diario de entre 650.000 y 700.000 dispositivos con su puerto IPP (TCP/631) accesible a través de Internet.

Problemas con la falta de seguridad del puerto IP

Existen varios problemas importantes al dejar el puerto IPP completamente expuesto en línea sin ninguna protección adicional, como un firewall o mecanismo de autenticación.Para empezar, los expertos de Shadowserver dicen que este puerto se puede usar para recopilar información. Esto fue posible porque un gran porcentaje de impresoras con capacidad IPP devolvieron información adicional sobre sí mismos, como nombres de impresoras, ubicaciones, modelos, versiones de firmware, nombres de organizaciones e incluso nombres de redes WiFi.

Los atacantes pueden recopilar esta información y luego buscar en ella redes empresariales en las que desearían centrar sus ataques futuros.

Además, alrededor de una cuarta parte del número total de impresoras con capacidad IPP (alrededor de 21.000) también expusieron sus detalles de marca y modelo. Los investigadores de Shadowserver dicen que exponer esta información "obviamente hace que sea mucho más fácil para los atacantes localizar y apuntar a poblaciones de dispositivos vulnerables a vulnerabilidades específicas".

Para empeorar las cosas, las herramientas para el hacking de IPP también están disponibles en línea. Herramientas como PRET (Printer Exploitation Toolkit) admiten el ataque de IPP, y también se han utilizado en el pasado para secuestrar impresoras y obligarlas a imprimir varios mensajes de propaganda. Sin embargo, el mismo kit de herramientas también podría usarse para cosas peores, como hacerse cargo de dispositivos vulnerables por completo.

La Fundación Shadowserver, dice que en el futuro planea publicar informes diarios sobre la exposición a IPP en su sitio web. Mientras, dice que las compañías deberían buscar asegurar y actualizar sus impresoras mientras aún no han sido explotadas.

Para configurar el control de acceso IPP y las características de autenticación IPP, se recomienda a los usuarios que consulten los manuales de sus impresoras. La mayoría de las impresoras tienen una sección de configuración de IPP en su panel de administración desde donde los usuarios pueden habilitar la autenticación, el cifrado y limitar el acceso al dispositivo a través de listas de acceso.

Fuente:

ZDNet

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!