Distintos malware aprovechan Coronavirus como excusa para propagarse

Delincuentes están enviando información sobre las enfermedades vía correo electrónico con un archivo adjunto que infecta equipos y consigue acceder a información sensible de las víctimas.

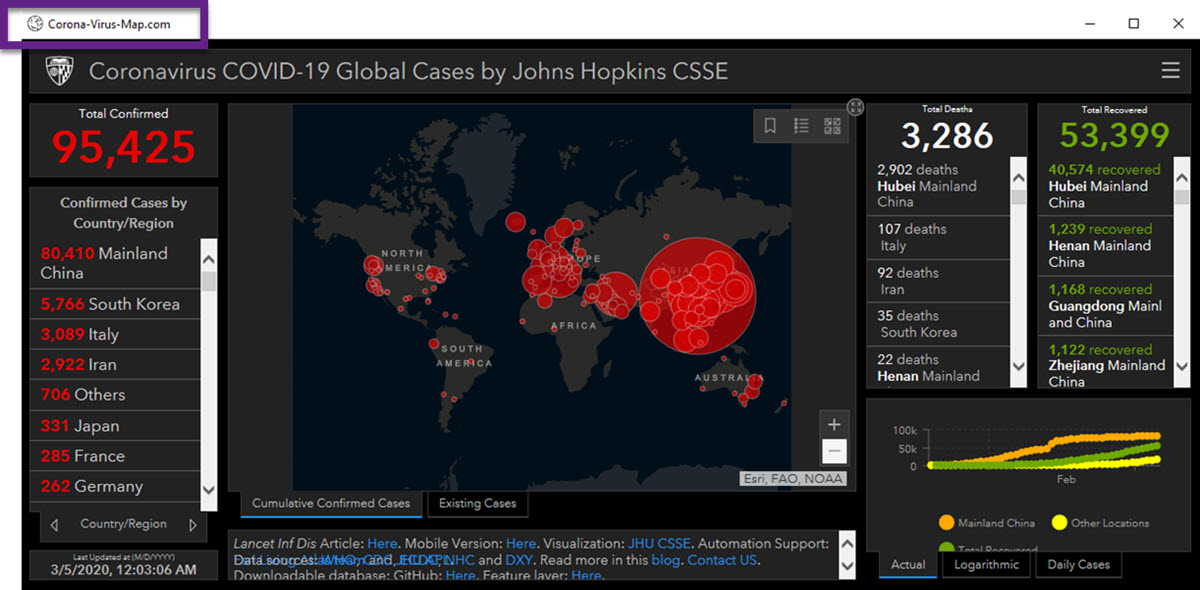

Muchos están aprovechando esta situación para engañar a los usuarios. Tal como descubrió un investigador de Reason Labs, un grupo de delincuetes está utilizando mapas de infección (falsos) para robar información de los usuarios.

En esta última campañas, los atacantes han expandido malware utilizado en sus ataques de Coronavirus para incluir no solo Emotet y AZORult, sino también AgentTesla Keylogger y NanoCore RAT, todo lo cual puede robar información personal, incluida información financiera.

En esta última campañas, los atacantes han expandido malware utilizado en sus ataques de Coronavirus para incluir no solo Emotet y AZORult, sino también AgentTesla Keylogger y NanoCore RAT, todo lo cual puede robar información personal, incluida información financiera.

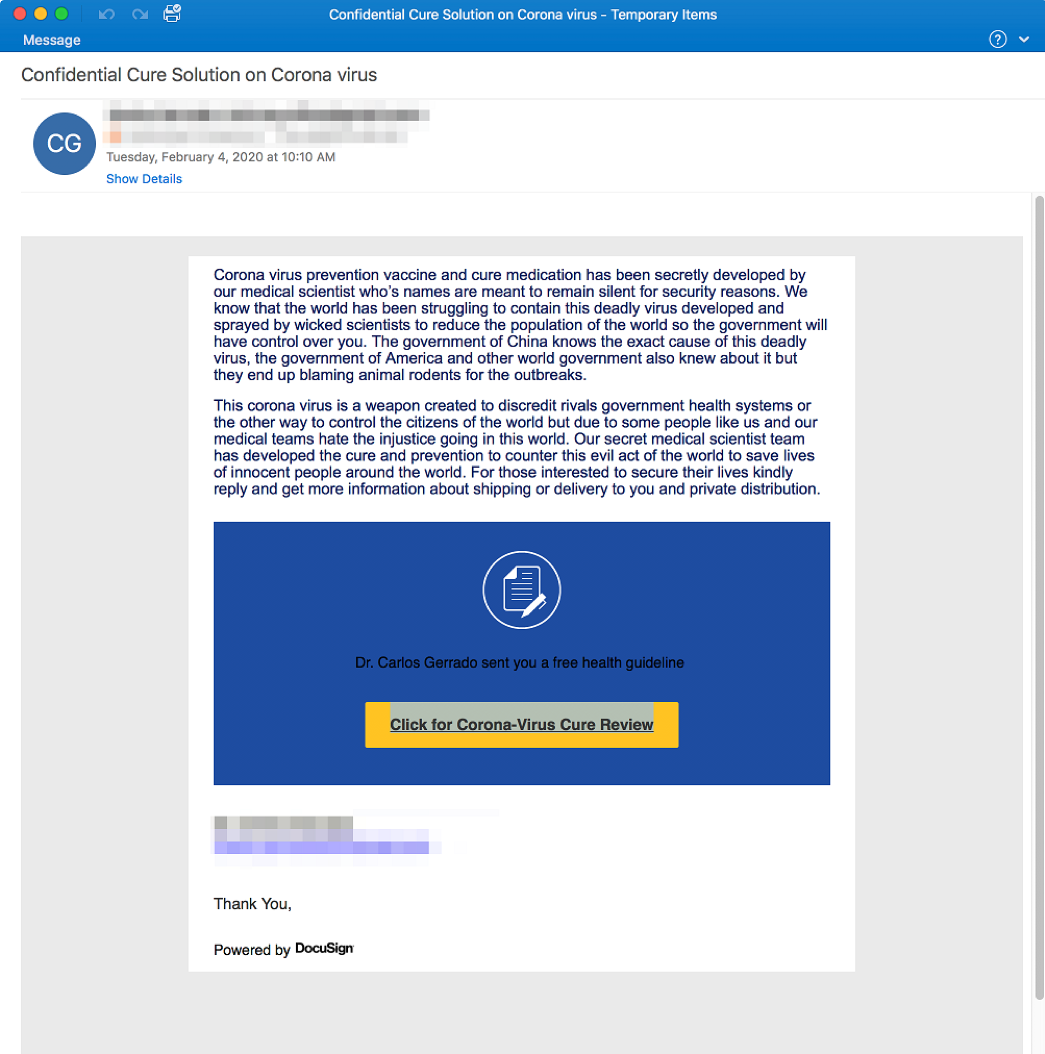

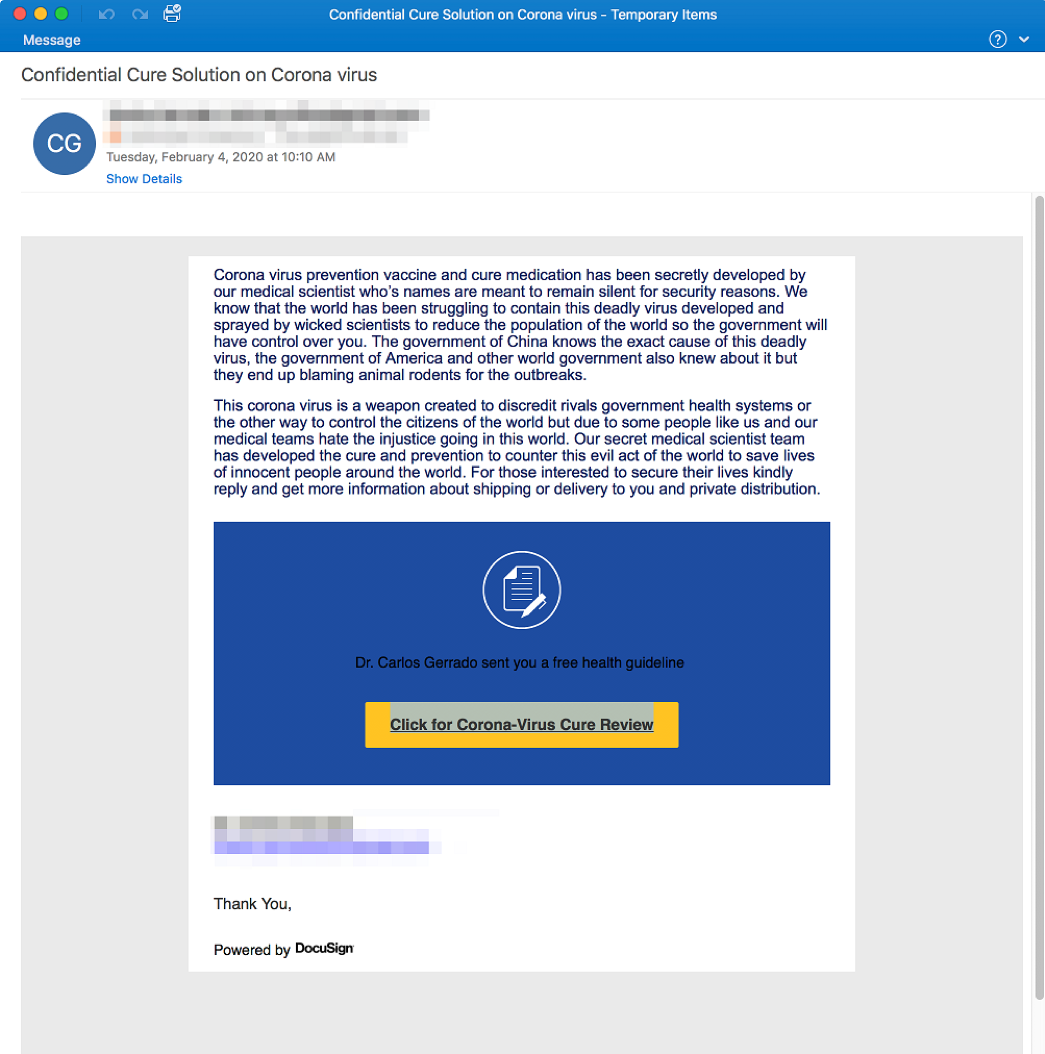

Los atacantes también han expandido sus ataques para incluir el robo de credenciales. Los investigadores han visto sitios falsos de Office 365, Adobe y DocuSign destinados a robar credenciales vinculadas a correos electrónicos con temas de Coronavirus.

Apelar a los temas en boga es una práctica común de los ciberdelincuentes. Uno de los ejemplos más frecuentes es cuando "se cuelgan" de una celebridad que está en boca de todos para distribuir malware. Dicho esto, no sorprende que el coronavirus, esta semana declarado pandemia, sea utilizado por los atacantes para sus acciones maliciosas.

Apelar a los temas en boga es una práctica común de los ciberdelincuentes. Uno de los ejemplos más frecuentes es cuando "se cuelgan" de una celebridad que está en boca de todos para distribuir malware. Dicho esto, no sorprende que el coronavirus, esta semana declarado pandemia, sea utilizado por los atacantes para sus acciones maliciosas.

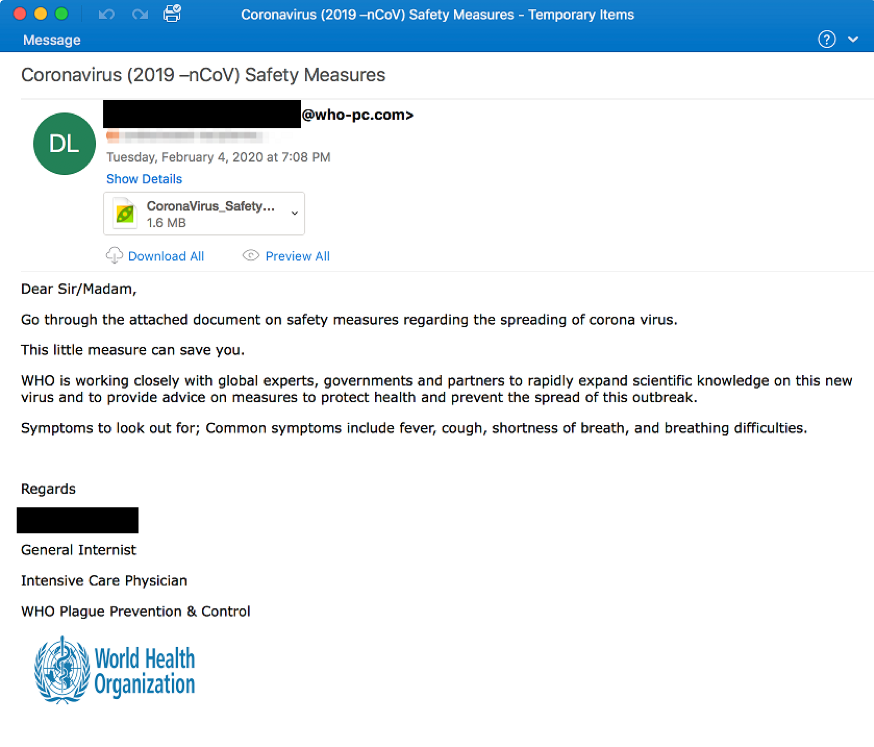

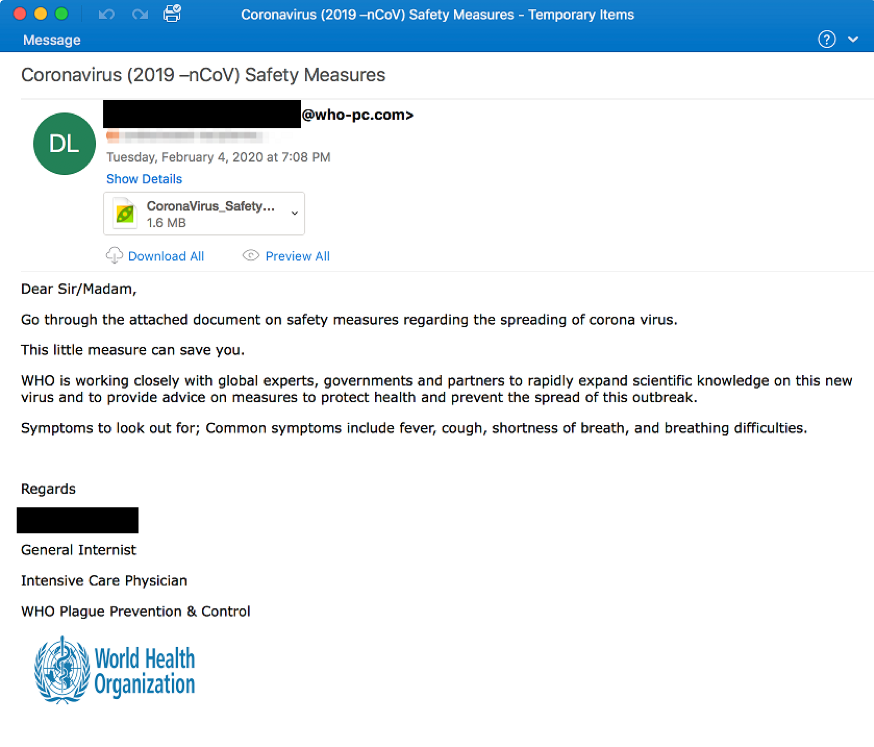

El ataque, que repite técnicas usuales de la ciberdelincuencia, se basa en el envío de correos electrónicos que incluyen información sobre el coronavirus y resultados falsos de VIH, explicaron desde la firma Proofpoint. Dichos emails presentan un diseño que podría engañar a los usuarios, pues en apariencia provienen del Centro Médico de la Universidad de Vanderbilt, de Estados Unidos.

En los correos se adjunta una hoja de cálculo que titulan "resultados de la prueba" que, al ser descargada, infecta con malware el dispositivo. De este modo, el programa malicioso Koadic inicia su acción, consiguiendo acceso a información sensible, por ejemplo credenciales bancarias y contraseñas.

Tal como nota el sitio Buzzfeed News, farmacéuticas, compañías de seguro y de atención médica han sido algunas de las víctimas de este ataque que surgió a fines de enero. El reporte también da cuenta de otros ataques que usaron el coronavirus como anzuelo, en ocasiones promoviendo curas falsas.

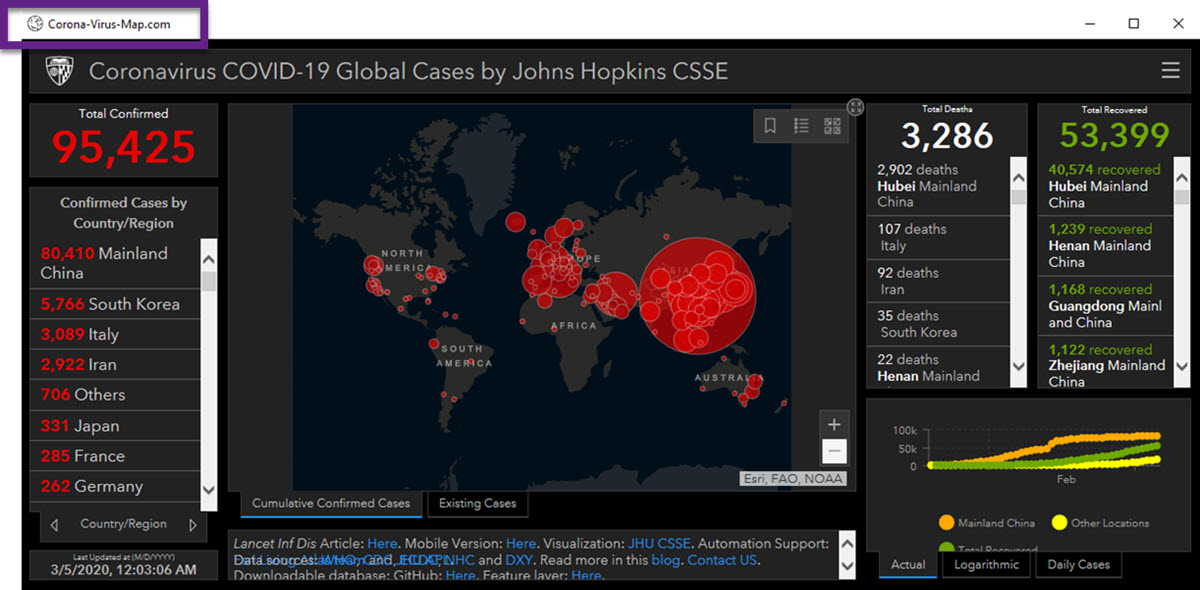

Como se ve en la imagen, a simple vista es un mapa que utiliza datos de la Universidad Johns Hopkins, pero si se observa la URL no corresponde al sitio oficial. Este mapa falso está bajo "corona-virus-map[.]com", mientras que el oficial utiliza el dominio arcgis.com.

Esto es solo una escaparate para distraer a los usuarios mientras instalan un malware llamado AZORult en sus equipos. Al parecer, las versiones de estos mapas falsos solo pueden aplicar esta dinámica en equipos Windows. Se utiliza para robar historial de navegación, cookies, ID/ ontraseñas, criptomonedas y más. También puede descargar malware adicional en máquinas infectadas. AZORult se vende comúnmente en foros clandestinos rusos con el propósito de recopilar datos confidenciales de una computadora infectada.

Esto es solo una escaparate para distraer a los usuarios mientras instalan un malware llamado AZORult en sus equipos. Al parecer, las versiones de estos mapas falsos solo pueden aplicar esta dinámica en equipos Windows. Se utiliza para robar historial de navegación, cookies, ID/ ontraseñas, criptomonedas y más. También puede descargar malware adicional en máquinas infectadas. AZORult se vende comúnmente en foros clandestinos rusos con el propósito de recopilar datos confidenciales de una computadora infectada.

Fuente: Proofpoint | ReasonSecurity

Muchos están aprovechando esta situación para engañar a los usuarios. Tal como descubrió un investigador de Reason Labs, un grupo de delincuetes está utilizando mapas de infección (falsos) para robar información de los usuarios.

Malware por correo

Los principales temas son los centrados en Coronavirus y las preocupaciones sobre las interrupciones económicas a la luz del brote.

Los atacantes también han expandido sus ataques para incluir el robo de credenciales. Los investigadores han visto sitios falsos de Office 365, Adobe y DocuSign destinados a robar credenciales vinculadas a correos electrónicos con temas de Coronavirus.

El ataque, que repite técnicas usuales de la ciberdelincuencia, se basa en el envío de correos electrónicos que incluyen información sobre el coronavirus y resultados falsos de VIH, explicaron desde la firma Proofpoint. Dichos emails presentan un diseño que podría engañar a los usuarios, pues en apariencia provienen del Centro Médico de la Universidad de Vanderbilt, de Estados Unidos.

En los correos se adjunta una hoja de cálculo que titulan "resultados de la prueba" que, al ser descargada, infecta con malware el dispositivo. De este modo, el programa malicioso Koadic inicia su acción, consiguiendo acceso a información sensible, por ejemplo credenciales bancarias y contraseñas.

Tal como nota el sitio Buzzfeed News, farmacéuticas, compañías de seguro y de atención médica han sido algunas de las víctimas de este ataque que surgió a fines de enero. El reporte también da cuenta de otros ataques que usaron el coronavirus como anzuelo, en ocasiones promoviendo curas falsas.

Uso de mapas falsos

Además, diseñan sitios web similares a los mapas oficiales, funcionando como clones, que informan sobre el coronavirus y luego piden que descarguen una aplicación para recibir información actualizada. El usuario puede que no note nada sospechoso ya que sigue la misma interfaz que estos tipos de mapas con actualizaciones de datos y demás.Como se ve en la imagen, a simple vista es un mapa que utiliza datos de la Universidad Johns Hopkins, pero si se observa la URL no corresponde al sitio oficial. Este mapa falso está bajo "corona-virus-map[.]com", mientras que el oficial utiliza el dominio arcgis.com.

Fuente: Proofpoint | ReasonSecurity

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!