Vulnerabilidad crítica en Teamviewer, deja claves en el registro

Se ha hecho pública una vulnerabilidad en Teamviewer, conocido software que permite la conexión remota entre equipos, compartir y controlar escritorios, reuniones en línea, videoconferencias y transferencia de archivos entre sistemas.

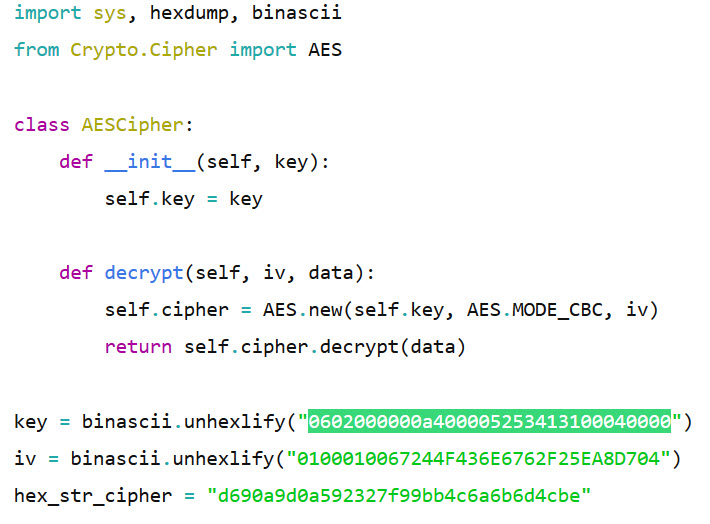

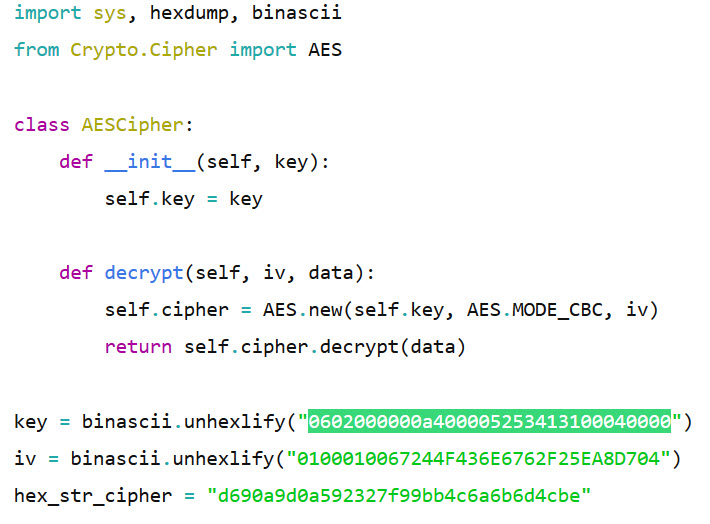

Según el investigador que ha dado con el fallo, TeamViewer almacena las contraseñas de usuario cifradas con AES-128-CBC con la clave 0602000000a400005253413100040000 y con IV (vector de inicialización presente en funciones hash criptográficas) 0100010067244F436E6762F25EA8D704 en el registro de Windows. Si la contraseña de un usuario se reutiliza en cualquier lugar es posible la escalada de privilegios, e incluso si un posible atacante no dispone de derechos RDP (Remote Desktop Protocol) para la máquina objetivo, pero si TeamViewer está instalado, puede usar TeamViewer para conectarse de forma remota.

Además, la investigación afirma que, dado que TeamViewer permite copiar datos o programar tareas para que se ejecuten a través de su servicio que se ejecuta como NT AUTHORITY \ SYSTEM, un usuario con pocos privilegios puede escalar los mismos inmediatamente a SYSTEM con un archivo .bat.

Además, la investigación afirma que, dado que TeamViewer permite copiar datos o programar tareas para que se ejecuten a través de su servicio que se ejecuta como NT AUTHORITY \ SYSTEM, un usuario con pocos privilegios puede escalar los mismos inmediatamente a SYSTEM con un archivo .bat.

La vulnerabilidad se ha identificado con el CVE-2019-18988 pero por el momento la base de datos del NIST no ha asignado el score correspondiente según CVSSv2, si bien ya existe una PoC para obtener las claves.

En este caso, teniendo en cuenta el tipo de software afectado y que el fallo es explotable de forma remota, su criticidad e impacto son altos. El investigador, también ha indicado que ha hecho pública la vulnerabilidad al no haber recibido ningún tipo de respuesta por parte de los responsables de Teamviewer después de haber transcurrido 90 días desde que realizó el reporte de la misma. Por el momento, no se ha detectado actividad dañina en la red relacionada con esta vulnerabilidad.

Hasta la fecha Teamviewer no ha publicado ningún aviso oficial confirmando la vulnerabilidad y por lo tanto, tampoco son conocidas con exactitud las versiones exactas del software que están afectadas. No obstante, el investigador que ha dado a conocer el fallo afirma que todas las versiones de Teamviewer publicadas desde el año 2012, hasta la última versión conocida (v14.7.13736), son vulnerables.

Fuente: CCN-CERT | Whynotsecurity Blog: Teamviewer

Según el investigador que ha dado con el fallo, TeamViewer almacena las contraseñas de usuario cifradas con AES-128-CBC con la clave 0602000000a400005253413100040000 y con IV (vector de inicialización presente en funciones hash criptográficas) 0100010067244F436E6762F25EA8D704 en el registro de Windows. Si la contraseña de un usuario se reutiliza en cualquier lugar es posible la escalada de privilegios, e incluso si un posible atacante no dispone de derechos RDP (Remote Desktop Protocol) para la máquina objetivo, pero si TeamViewer está instalado, puede usar TeamViewer para conectarse de forma remota.

La vulnerabilidad se ha identificado con el CVE-2019-18988 pero por el momento la base de datos del NIST no ha asignado el score correspondiente según CVSSv2, si bien ya existe una PoC para obtener las claves.

En este caso, teniendo en cuenta el tipo de software afectado y que el fallo es explotable de forma remota, su criticidad e impacto son altos. El investigador, también ha indicado que ha hecho pública la vulnerabilidad al no haber recibido ningún tipo de respuesta por parte de los responsables de Teamviewer después de haber transcurrido 90 días desde que realizó el reporte de la misma. Por el momento, no se ha detectado actividad dañina en la red relacionada con esta vulnerabilidad.

Hasta la fecha Teamviewer no ha publicado ningún aviso oficial confirmando la vulnerabilidad y por lo tanto, tampoco son conocidas con exactitud las versiones exactas del software que están afectadas. No obstante, el investigador que ha dado a conocer el fallo afirma que todas las versiones de Teamviewer publicadas desde el año 2012, hasta la última versión conocida (v14.7.13736), son vulnerables.

La vulnerabilidad afecta a información almacenada en el equipo de usuario, no siendo posible acceder a contraseñas que permitan el acceso remoto al equipo en versiones superiores a TeamViewer 8. Para acceder a la información, un atacante debería haber obtenido previamente acceso al sistema, ya que la explotación sólo puede realizarse de forma local.

En este contexto, un atacante que obtenga acceso al sistema podrá descifrar las entradas de registro con la configuración de TeamViewer, que incluyen:

En este contexto, un atacante que obtenga acceso al sistema podrá descifrar las entradas de registro con la configuración de TeamViewer, que incluyen:

- La configuración del proxy para el cliente TeamViewer, incluyendo usuario y contraseña, en los casos en los que el usuario configuró un proxy personalizado, en lugar de usar la configuración del sistema operativo o el navegador.

- La contraseña para acceder al panel de configuración de la instancia local de TeamViewer, si se ha definido esta contraseña.

- Contraseñas de sesión configuradas estáticamente (solo TeamViewer versión 8 o anterior).

- La clave de licencia para el cliente TeamViewer (versión 14 o anterior, la actual es la 15). Esta clave solo existe temporalmente durante la exportación / importación de un archivo de registro o cuando un usuario otorga licencias de puntos finales, que es un caso especial.

Fuente: CCN-CERT | Whynotsecurity Blog: Teamviewer

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!