Análisis del troyano bancario Emotet

Últimamente se están recibiendo nuevas campañas del troyano EMOTET diseñado para robar datos financieros bajo la apariencia de correos que se hacen pasar por contactos de la libreta de direcciones de la víctima, en una nueva estrategia que afecta especialmente a España y Latinoamérica.

Dicho esto, vamos a ver cómo podemos analizarlo y detectarlo, además de algunos consejos para no ser víctima de este tipo de malware.

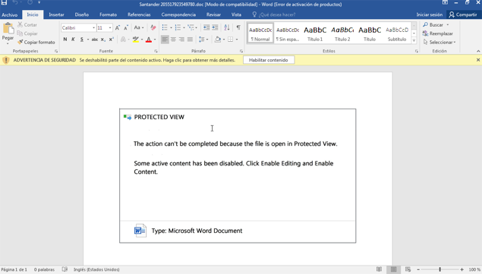

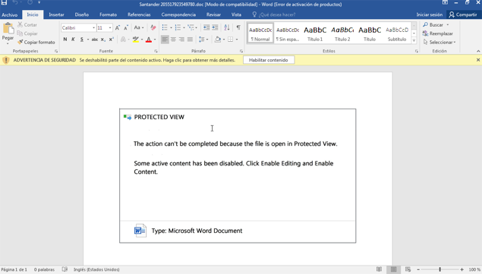

Analizaremos una muestra en todo su proceso, que simular ser un documento del banco Santander (Santander 205517923549780.doc). Como se puede comprobar, el documento no se llega a ejecutar con éxito en esta plataforma debido a alguna protección que lleva y que veremos después.

Lo primero y más importante es cómo llega al usuario, es por correo. Normalmente se recibe un correo desde una cuenta desconocida con un adjunto, un documento de Microsoft Office Word, Excel, PDF, etc.

Por su parte, el segundo remitente que se puede observar en el campo "De:" o en el "Return Path" de la cabecera del correo pertenece al dominio comprometido por los atacantes y usado para realizar el envío masivo de correos.

Si te llega un correo con un adjunto desde una dirección desconocida, la solución es fácil, no se debe abrir nunca, se debe borrarlo directamente. Pero ¿y si llega desde una dirección conocida? La cosa se complica.

El documento de recibido tiene este aspecto:

Salvo que se confíe 100% en el documento, no se debe "Habilitar contenido" en él. Si se utiliza algún antivirus, cosa altamente recomendable, puede que lo detecte y no se ejecuten las macros, en caso contrario, esto es lo que pasará.

Salvo que se confíe 100% en el documento, no se debe "Habilitar contenido" en él. Si se utiliza algún antivirus, cosa altamente recomendable, puede que lo detecte y no se ejecuten las macros, en caso contrario, esto es lo que pasará.

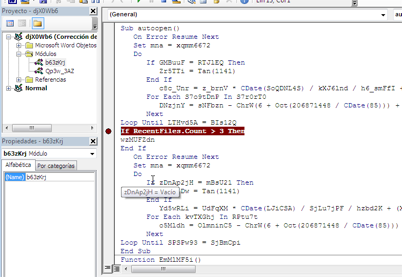

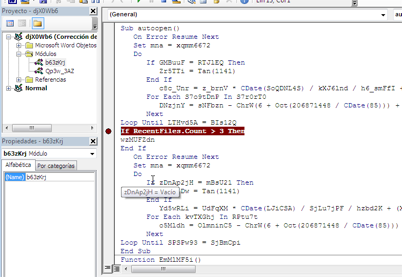

Otras de las muestras que he podido analizar llevan una protección contra plataformas de análisis online como el enlace que os puse arriba (Hybrid Analysis), si no tiene más de 3 documentos abiertos recientemente, no funcionará. Con esto evitan que se sepa desde donde descargarán el troyano.

Recordemos que este solamente es el documento que descarga y ejecuta el troyano.

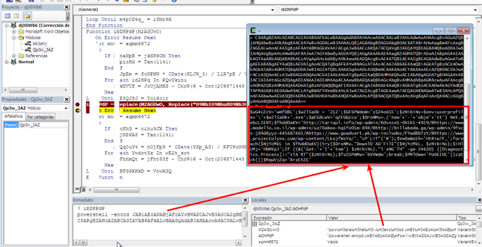

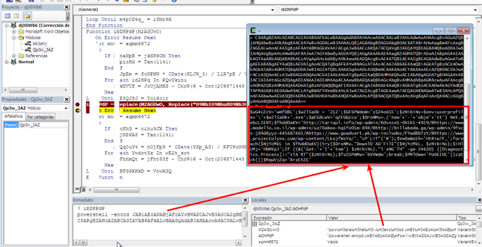

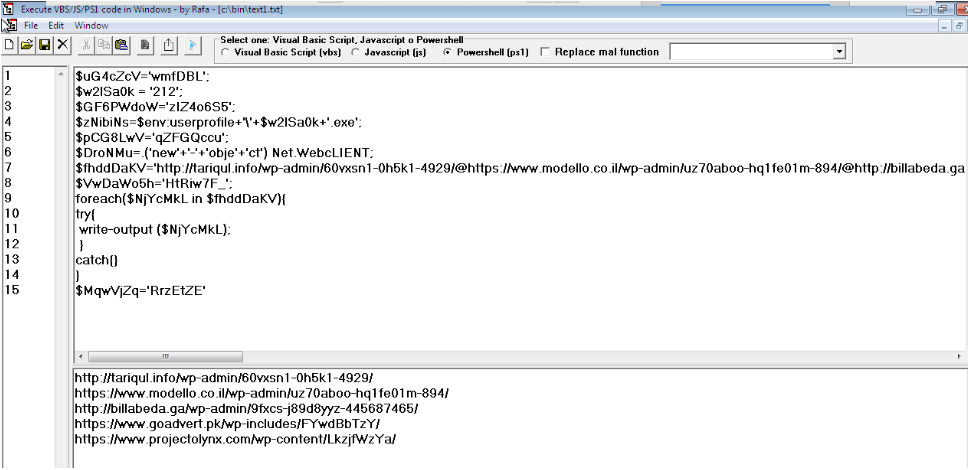

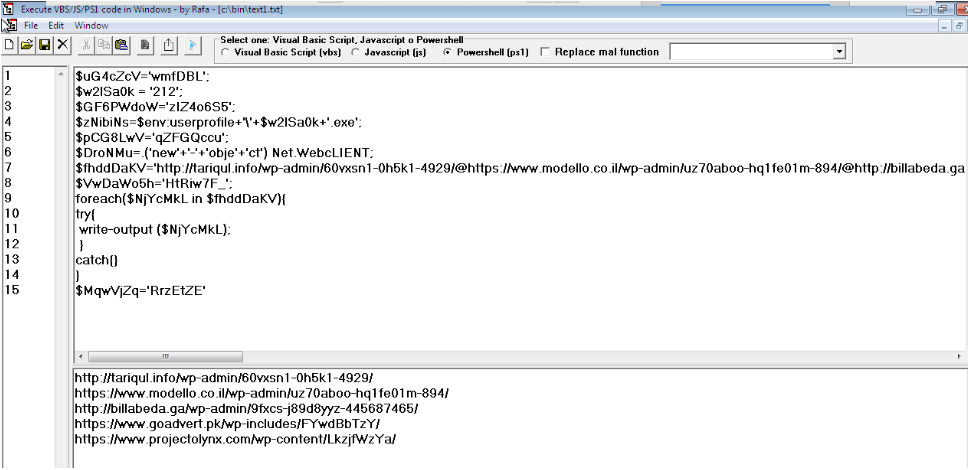

Las macros (ofuscadas, no se ve lo hacen a simple vista) ejecutan un comando Powershell que descarga un malware desde algunas URL.

Las macros (ofuscadas, no se ve lo hacen a simple vista) ejecutan un comando Powershell que descarga un malware desde algunas URL.

Dicho esto, vamos a ver cómo podemos analizarlo y detectarlo, además de algunos consejos para no ser víctima de este tipo de malware.

Analizaremos una muestra en todo su proceso, que simular ser un documento del banco Santander (Santander 205517923549780.doc). Como se puede comprobar, el documento no se llega a ejecutar con éxito en esta plataforma debido a alguna protección que lleva y que veremos después.

Lo primero y más importante es cómo llega al usuario, es por correo. Normalmente se recibe un correo desde una cuenta desconocida con un adjunto, un documento de Microsoft Office Word, Excel, PDF, etc.

Por su parte, el segundo remitente que se puede observar en el campo "De:" o en el "Return Path" de la cabecera del correo pertenece al dominio comprometido por los atacantes y usado para realizar el envío masivo de correos.

Si te llega un correo con un adjunto desde una dirección desconocida, la solución es fácil, no se debe abrir nunca, se debe borrarlo directamente. Pero ¿y si llega desde una dirección conocida? La cosa se complica.

El documento de recibido tiene este aspecto:

Otras de las muestras que he podido analizar llevan una protección contra plataformas de análisis online como el enlace que os puse arriba (Hybrid Analysis), si no tiene más de 3 documentos abiertos recientemente, no funcionará. Con esto evitan que se sepa desde donde descargarán el troyano.

Recordemos que este solamente es el documento que descarga y ejecuta el troyano.

Podemos tomar ese código codificado en Base64 y utilizar vuestra herramienta preferida para decodificarlo (el comando base64 de linux/cygwin etc. sería suficiente).

El script anterior programado para Powershell, descarga el malware desde cualquiera de esas URL, lo guarda en el perfil del usuario con el nombre "212.exe" y lo ejecuta. Si esto ocurre, entonces habría que poner medidas. Hay cientos de soluciones para eliminar el troyano del equipo, para gustos, colores.

El script anterior programado para Powershell, descarga el malware desde cualquiera de esas URL, lo guarda en el perfil del usuario con el nombre "212.exe" y lo ejecuta. Si esto ocurre, entonces habría que poner medidas. Hay cientos de soluciones para eliminar el troyano del equipo, para gustos, colores.

Este proceso también se puede realizar con Cuckoo.

Seguir leyendo en fuente original Ciberseguridad.blog (por Rafa Pedrero)

Este proceso también se puede realizar con Cuckoo.

Seguir leyendo en fuente original Ciberseguridad.blog (por Rafa Pedrero)

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!