Docker actualiza vulnerabilidad en comando "Copy" CVE-2019-14271

En los últimos años, se encontraron varias vulnerabilidades en el comando

copy (cp) en varias plataformas de contenedores, incluidas Docker,

Podman y Kubernetes. El más grave entre ellos fue descubierto y revelado

recientemente en julio. Sorprendentemente, casi no obtuvo atención inmediata,

tal vez debido a una descripción ambigua de CVE y la falta de un

exploit publicado.

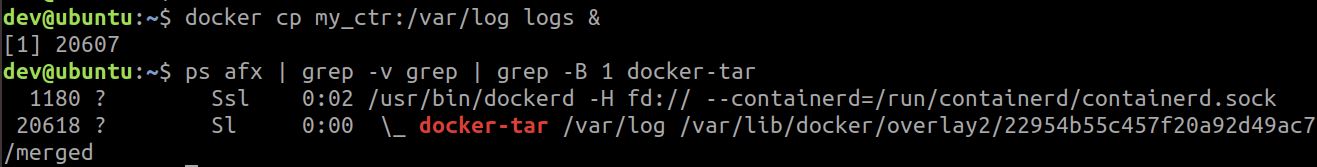

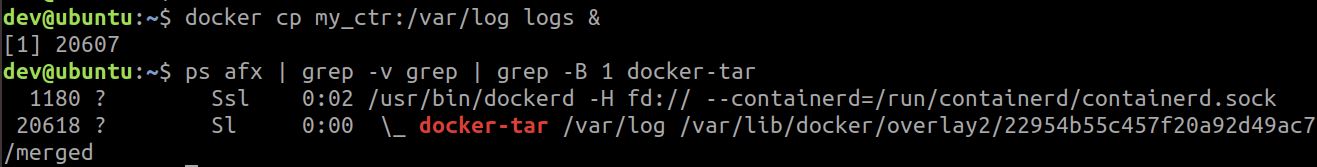

CVE-2019-14271 marca un problema de seguridad en la implementación del comando Docker cp

La vulnerabilidad puede ser explotada, siempre que un contenedor haya sido

comprometido por un ataque previo (por ejemplo, a través de cualquier otra

vulnerabilidad, secretos filtrados, etc.), o cuando un usuario ejecuta una

imagen maliciosa del contenedor desde una fuente no confiable (registry u

otro). Si el usuario ejecuta el comando cp vulnerable para copiar

archivos del contenedor comprometido, el atacante puede escapar y tomar el

control raíz completo del host y todos los demás contenedores en él.

CVE-2019-14271 fue marcado como crítico y corregido en Docker versión 19.03.1. Esta investigación de PaloAlto es una descripción general de CVE-2019-14271 y la primera Prueba de concepto (PoC) de la vulnerabilidad.

CVE-2019-14271 marca un problema de seguridad en la implementación del comando Docker cp

(docker cp container_name:/var/logs /some/host/path) que puede

conducir a un escape de contenedor completo cuando es explotado por un atacante.

Esta es la primera ruptura completa del contenedor desde la

grave vulnerabilidad de runC descubierta en febrero.

CVE-2019-14271 fue marcado como crítico y corregido en Docker versión 19.03.1. Esta investigación de PaloAlto es una descripción general de CVE-2019-14271 y la primera Prueba de concepto (PoC) de la vulnerabilidad.

Ariel Zelivansky y Yuval Avrahami han seguido de cerca el reciente aumento de

las vulnerabilidades de copia en las principales plataformas de contenedores,

y

presentaron sus hallazgos

en

KubeCon + CloudNativeCon 2019

en San Diego el 20 de noviembre.

Fuente:

PaloAlto

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!