WIBattack: otro ataque a tarjetas SIM que puede afectar a millones de personas

A principios de este mes, la empresa de seguridad de ciber telecomunicaciones AdaptiveMobile Security reveló los detalles de Simjacker, un método de ataque que implica el envío de mensajes SMS especialmente diseñados al teléfono móvil objetivo.

Ahora, otros investigadores revelaron una variante de este método de ataque y podría exponer millones de teléfonos móviles a hacking de forma remota. El método de ataque Simjacker que aprovecha el S@T Browser también fue descubierto de forma independiente por los investigadores de Ginno Security Lab, una organización sin fines de lucro de seguridad cibernética. Ginno Security Lab ha denominado el método S@Tattack y recientemente publicó sus hallazgos.

Sin embargo, Ginno Security Lab también ha identificado un segundo método de ataque con tarjeta SIM, uno que involucra el navegador de Internet inalámbrico (WIB), que SmartTrust creó para la navegación basada en el kit de herramientas SIM. Este ataque ha sido denominado WIBattack.

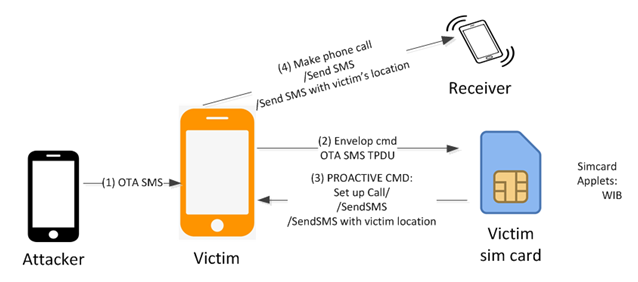

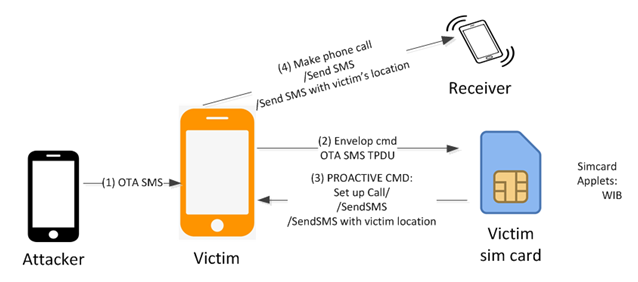

Al igual que el navegador S@T, WIB se puede controlar de forma remota con mensajes SMS Over the Air (OTA), que los operadores móviles suelen utilizar para aprovisionar o cambiar la configuración de red central en un dispositivo.

De manera similar al ataque del navegador S@T, un usuario malintencionado podría abusar de diversas actividades en un dispositivo móvil utilizando mensajes SMS especialmente diseñados. Un atacante puede mostrar texto arbitrario o un ícono en la pantalla sobre todo lo demás, iniciar un navegador y tener acceso a una URL específica, proporcionar información de ubicación, enviar SMS y hacer llamadas telefónicas.

Ambos ataques son difíciles de detectar y sigilosos, no hay ninguna indicación a la víctima de que su dispositivo ha sido atacado.

Ambos ataques son difíciles de detectar y sigilosos, no hay ninguna indicación a la víctima de que su dispositivo ha sido atacado.

Sin embargo, el investigador principal de Ginno Security Lab, que utiliza el apodo en línea Lakatos, dijo que se necesita más conocimiento para explotar WIB en comparación con el navegador S@T, debido al hecho de que la especificación WIB no está documentada.

El investigador dijo que descubrieron estas vulnerabilidades en 2015, pero los detalles se mantuvieron en secreto debido al hecho de que son muy difíciles de parchear y relativamente fáciles de explotar. "Si el atacante sabe que una red no filtra los SMS OTA, puede lanzar ataques masivos dirigidos a un gran número de suscriptores de la red", señaló.

"Ahora nos centramos en encontrar soluciones para proteger a las personas contra las amenazas de las aplicaciones de puerta trasera en las tarjetas SIM. Deberíamos encontrar una solución para proteger a los suscriptores incluso si no necesitamos saber en detalle qué aplicaciones existen en las tarjetas SIM. Estamos desarrollando una aplicación de escaneo SIM que se puede ejecutar en el sistema operativo Android para ayudar a muchas personas que quieren saber si su tarjeta SIM está a salvo de WIB y S@T o no. Publicaremos la aplicación en Google Play cuando la terminemos pronto".

Además de la entrada del blog, Ginno Security Lab creó un video que muestra cómo funciona el WIBattack:

Ginno Security Lab ha informado a la Asociación GSM (GSMA), que representa a los operadores de redes móviles en todo el mundo. GSMA dijo en un comunicado que están considerando la investigación y su impacto en la industria móvil.

Fuente: SecurityWeeks

Ahora, otros investigadores revelaron una variante de este método de ataque y podría exponer millones de teléfonos móviles a hacking de forma remota. El método de ataque Simjacker que aprovecha el S@T Browser también fue descubierto de forma independiente por los investigadores de Ginno Security Lab, una organización sin fines de lucro de seguridad cibernética. Ginno Security Lab ha denominado el método S@Tattack y recientemente publicó sus hallazgos.

Sin embargo, Ginno Security Lab también ha identificado un segundo método de ataque con tarjeta SIM, uno que involucra el navegador de Internet inalámbrico (WIB), que SmartTrust creó para la navegación basada en el kit de herramientas SIM. Este ataque ha sido denominado WIBattack.

Al igual que el navegador S@T, WIB se puede controlar de forma remota con mensajes SMS Over the Air (OTA), que los operadores móviles suelen utilizar para aprovisionar o cambiar la configuración de red central en un dispositivo.

De manera similar al ataque del navegador S@T, un usuario malintencionado podría abusar de diversas actividades en un dispositivo móvil utilizando mensajes SMS especialmente diseñados. Un atacante puede mostrar texto arbitrario o un ícono en la pantalla sobre todo lo demás, iniciar un navegador y tener acceso a una URL específica, proporcionar información de ubicación, enviar SMS y hacer llamadas telefónicas.

Sin embargo, el investigador principal de Ginno Security Lab, que utiliza el apodo en línea Lakatos, dijo que se necesita más conocimiento para explotar WIB en comparación con el navegador S@T, debido al hecho de que la especificación WIB no está documentada.

El investigador dijo que descubrieron estas vulnerabilidades en 2015, pero los detalles se mantuvieron en secreto debido al hecho de que son muy difíciles de parchear y relativamente fáciles de explotar. "Si el atacante sabe que una red no filtra los SMS OTA, puede lanzar ataques masivos dirigidos a un gran número de suscriptores de la red", señaló.

"Ahora nos centramos en encontrar soluciones para proteger a las personas contra las amenazas de las aplicaciones de puerta trasera en las tarjetas SIM. Deberíamos encontrar una solución para proteger a los suscriptores incluso si no necesitamos saber en detalle qué aplicaciones existen en las tarjetas SIM. Estamos desarrollando una aplicación de escaneo SIM que se puede ejecutar en el sistema operativo Android para ayudar a muchas personas que quieren saber si su tarjeta SIM está a salvo de WIB y S@T o no. Publicaremos la aplicación en Google Play cuando la terminemos pronto".

Además de la entrada del blog, Ginno Security Lab creó un video que muestra cómo funciona el WIBattack:

Ginno Security Lab ha informado a la Asociación GSM (GSMA), que representa a los operadores de redes móviles en todo el mundo. GSMA dijo en un comunicado que están considerando la investigación y su impacto en la industria móvil.

Fuente: SecurityWeeks

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!