Cámaras de seguridad vulnerables a hijacking

Cientos de marcas de cámaras de seguridad, monitores para bebés y portero automático "inteligentes" tienen serias vulnerabilidades que permite a un atacante secuestrar dispositivos y espiar a sus propietarios.

Cientos de marcas de cámaras de seguridad, monitores para bebés y portero automático "inteligentes" tienen serias vulnerabilidades que permite a un atacante secuestrar dispositivos y espiar a sus propietarios.El investigador Paul Marrapese descubrió graves fallos en un componente del software IoT, iLnkP2P. Utilizado para que el usuario pueda conectarse a sus dispositivos mediante P2P. Un atacante podría explotar estos fallos para encontrar cámaras vulnerables para luego poder acceder a ellas sin que el propietario se de cuenta.

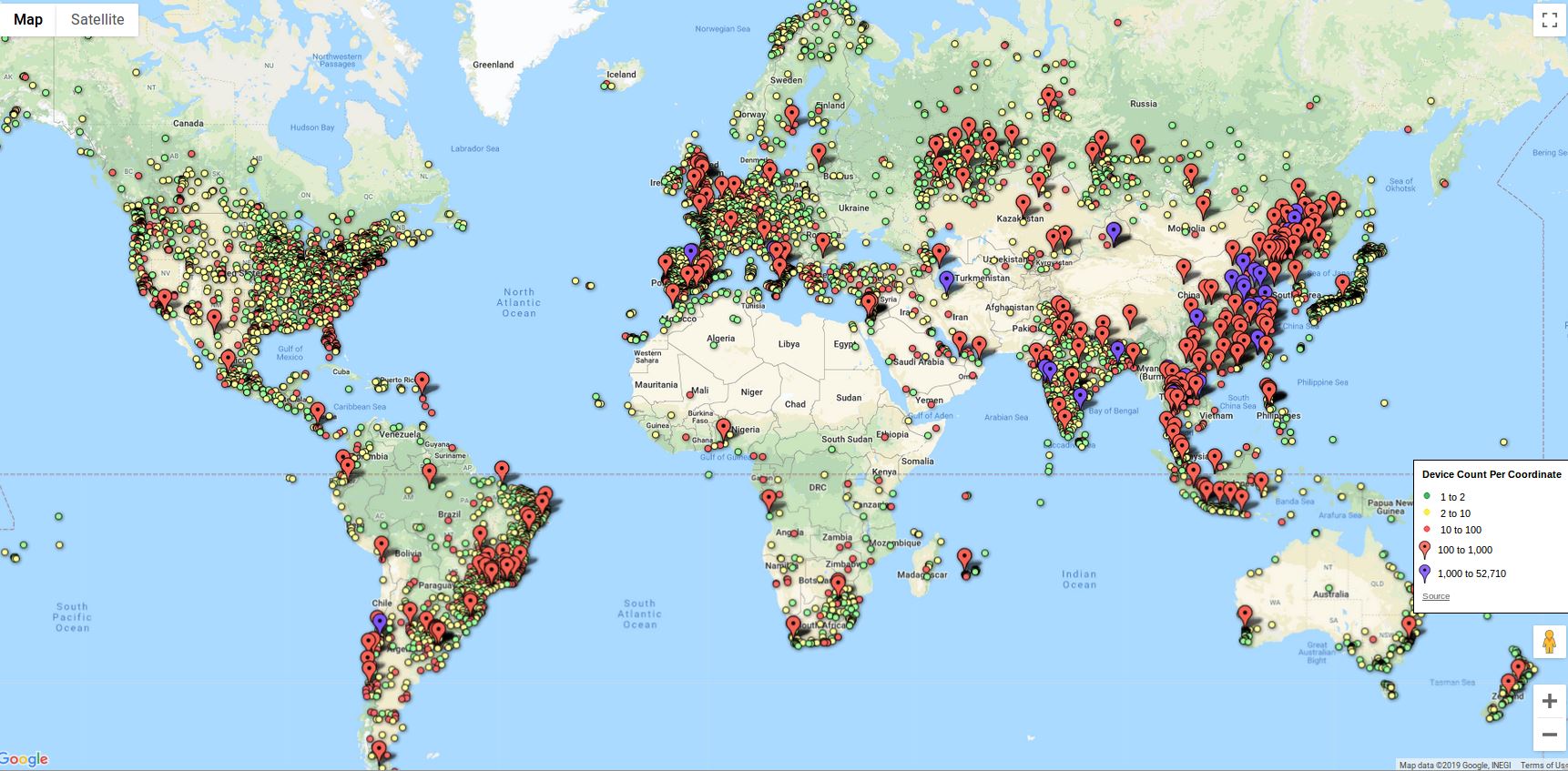

Hasta ahora, según https://hacked.camera/ se han identificado más de 2 millones de dispositivos vulnerables, incluyendo los distribuidos por las marcas HiChip, TENVIS, SV3C, VStarcam, Wanscam, NEO Coolcam, Sricam, Eye Sight y HVCAM. Desafortunadamente el componente chino iLnkP2P se utiliza muchas otras marcas, dificultando la identificación de dispositivos vulnerables.

FFFF-123456-ABCDE, donde FFFF es el prefijo del dispositivo. Puedes comprobar aquí si se encuentra en la tabla de afectados. Según comenta Paul en su comunicado, la mejor opción para que esta vulnerabilidad no te afecte es comprar un nuevo dispositivo de otra marca de confianza que no se vea afectada por este problema, ya que es improbable que los proveedores solucionen este fallo, y por lo general estos dispositivos tienen otros problemas de seguridad que ponen en riesgo a sus propietarios.

Si no es posible desechar el dispositivo es posible neutralizar la funcionalidad P2P bloqueando el trafico saliente al puerto UDP 32100. Aunque eso solo evitará que se acceda desde redes externas, pudiéndose acceder desde la red local.

El componente iLnkP2P es una de las soluciones P2P que utilizan los fabricantes, que a día de hoy tiene asignados varios identificadores de fallos reconocidos:

- CVE-2019-11219: Vulnerabilidad de enumeración de iLnkP2P que permite a los atacantes descubrir los dispositivos que están en linea. Debido a la naturaleza P2P, un atacante puede conectarse directamente a un dispositivo sin pasar por las restricciones del cortafuegos.

- CVE-2019-11220: Vulnerabilidad de autenticación en iLnkP2P que permite a los atacantes interceptar conexiones y realizar ataques Man-In-The-Middle, a través del cual se puede robar la contraseña y tomar el control.

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!