Operation Sharpshooter, APT que afecta a más de 87 industrias

Según un comunicado de la empresa McAfee, la llamada Operation Sharpshooter [PDF] tiene como objetivo compañías nucleares, de defensa, energéticas y financieras.

Raj Samani, científico jefe y miembro de McAfee, comenta: "A pesar de su sofisticación, esta campaña depende de un cierto grado de ingeniería social que, con la vigilancia y la comunicación de las empresas, puede mitigarse fácilmente. Las empresas deben encontrar la combinación correcta de personas, procesos y tecnología para protegerse de manera efectiva del ataque original, detectar la amenaza tal como aparece y, si están dirigidos, corregir rápidamente los sistemas".

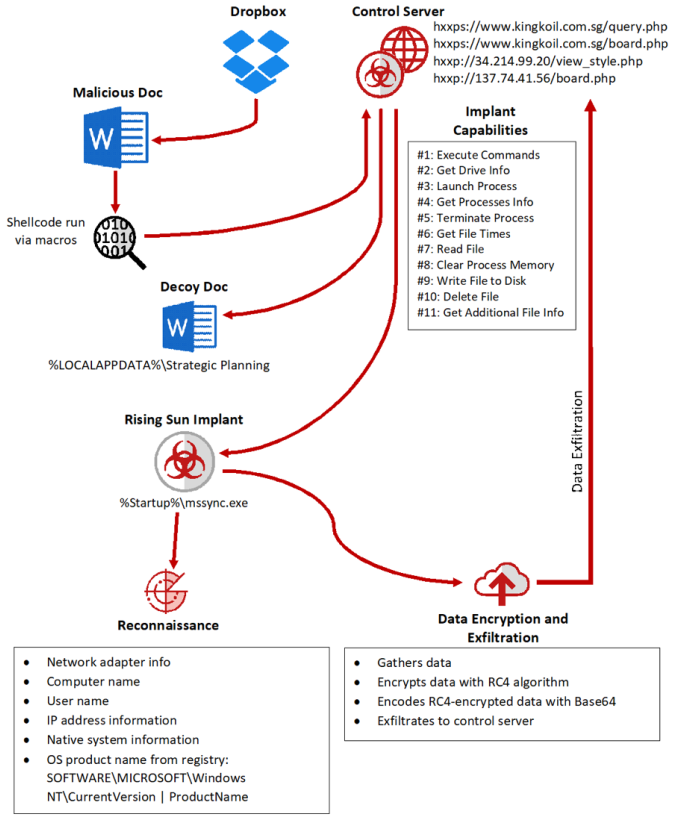

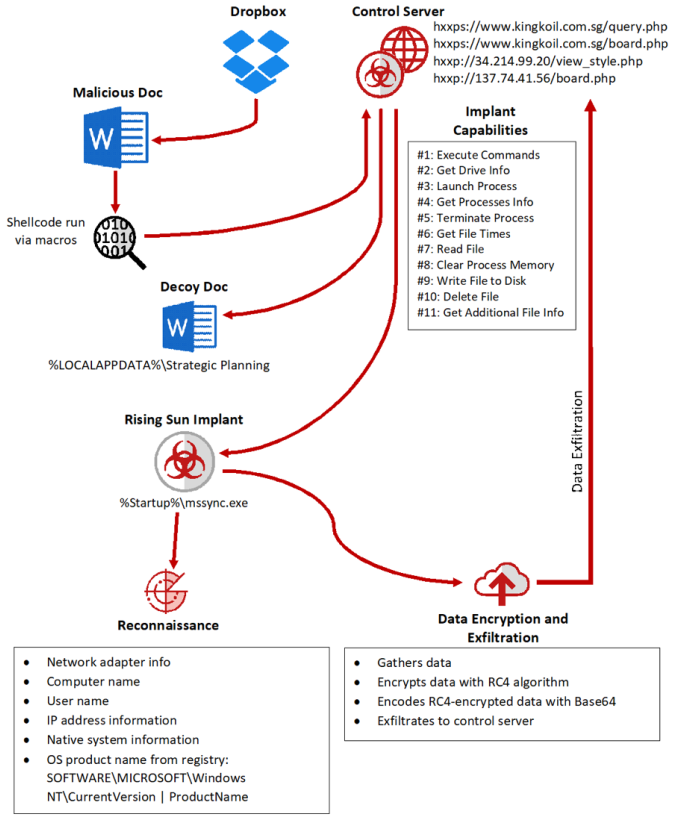

Según su análisis, el implante Rising Sun utiliza el código fuente del troyano Duuzer, desarrollado en 2015 por Lazarus Group, en un nuevo framework para infiltrarse en estas industrias clave.

Los numerosos vínculos técnicos de la Operación Sharpshooter con el Grupo Lazarus parecen "demasiado obvios para llegar de inmediato a la conclusión de que son responsables de los ataques, y en su lugar indican una operación de falsa bandera". La investigación de McAfee se centra en cómo opera este actor, el impacto global y cómo detectar el ataque.

Los numerosos vínculos técnicos de la Operación Sharpshooter con el Grupo Lazarus parecen "demasiado obvios para llegar de inmediato a la conclusión de que son responsables de los ataques, y en su lugar indican una operación de falsa bandera". La investigación de McAfee se centra en cómo opera este actor, el impacto global y cómo detectar el ataque.

Esta campaña, se disfraza como actividad legítima de reclutamiento de empleos en la industria y recopila información para monitorear la posible explotación. Su análisis también indica técnicas similares asociadas con otras campañas de reclutamiento de empleos.

Basados en la telemetría de McAfee y su análisis, en octubre y noviembre de 2018, el implante Rising Sun apareció en 87 organizaciones en todo el mundo, principalmente en los Estados Unidos. Basándose en otras campañas con un comportamiento similar, la mayoría de las organizaciones objetivo hablan inglés o tienen una oficina regional que habla inglés. McAfee también ha observado que la mayoría de los objetivos eran organizaciones de defensa y relacionadas con el gobierno.

El malware se mueve en varios pasos. Los atacantes están llevando a cabo ataques de phishing con un vínculo que apunta a documentos de Word. Los mensajes están en inglés e incluyen descripciones de trabajos en compañías desconocidas, las URL asociadas con los documentos pertenecen a una dirección IP con sede en EE. UU. y al servicio Dropbox. El vector de ataque inicial es un documento que contiene una macro armada para descargar la siguiente etapa, que se ejecuta en la memoria y reúne inteligencia. Los datos de la víctima se envían datos cifrados con RC4 a un servidor C2 para su monitoreo por parte de los actores, quienes luego determinan los siguientes pasos.

El malware se mueve en varios pasos. Los atacantes están llevando a cabo ataques de phishing con un vínculo que apunta a documentos de Word. Los mensajes están en inglés e incluyen descripciones de trabajos en compañías desconocidas, las URL asociadas con los documentos pertenecen a una dirección IP con sede en EE. UU. y al servicio Dropbox. El vector de ataque inicial es un documento que contiene una macro armada para descargar la siguiente etapa, que se ejecuta en la memoria y reúne inteligencia. Los datos de la víctima se envían datos cifrados con RC4 a un servidor C2 para su monitoreo por parte de los actores, quienes luego determinan los siguientes pasos.

Fuente: SecurityAffairs

Raj Samani, científico jefe y miembro de McAfee, comenta: "A pesar de su sofisticación, esta campaña depende de un cierto grado de ingeniería social que, con la vigilancia y la comunicación de las empresas, puede mitigarse fácilmente. Las empresas deben encontrar la combinación correcta de personas, procesos y tecnología para protegerse de manera efectiva del ataque original, detectar la amenaza tal como aparece y, si están dirigidos, corregir rápidamente los sistemas".

Según su análisis, el implante Rising Sun utiliza el código fuente del troyano Duuzer, desarrollado en 2015 por Lazarus Group, en un nuevo framework para infiltrarse en estas industrias clave.

Esta campaña, se disfraza como actividad legítima de reclutamiento de empleos en la industria y recopila información para monitorear la posible explotación. Su análisis también indica técnicas similares asociadas con otras campañas de reclutamiento de empleos.

Basados en la telemetría de McAfee y su análisis, en octubre y noviembre de 2018, el implante Rising Sun apareció en 87 organizaciones en todo el mundo, principalmente en los Estados Unidos. Basándose en otras campañas con un comportamiento similar, la mayoría de las organizaciones objetivo hablan inglés o tienen una oficina regional que habla inglés. McAfee también ha observado que la mayoría de los objetivos eran organizaciones de defensa y relacionadas con el gobierno.

Fuente: SecurityAffairs

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!