Nueva técnica de hacking contra WPA/WPA2

Un investigador de seguridad ha revelado una nueva técnica de hacking WiFi que facilita el trabajo de descifrar las contraseñas WiFi de la mayoría de los routers modernos.

Publicado por el desarrollador principal de la popular herramienta de descifrado de contraseñas Hashcat, Jens 'Atom' Steube, el nuevo hack de WiFi funciona específicamente contra las redes Wi-Fi WPA y WPA2 con funciones de itinerancia basadas en Pairwise Master Key Identifier (PMKID) habilitadas, y puede utilizarse para recuperar las contraseñas de inicio de sesión PSK (Clave precompartida).

El nuevo método fue descubierto accidentalmente por Steube mientras analizaba el estándar de seguridad WPA3, de reciente lanzamiento, y podría permitir a los atacantes recuperar las contraseñas de inicio de sesión de clave precompartida (PSK) sin necesidad de capturar el handshake previamente.

Los métodos previamente conocidos requieren que los atacantes esperen a que alguien inicie sesión en la red y para capturar el handshake de 4 vías completo de EAPOL (Extensible Authentication Protocol over LAN).

Los métodos previamente conocidos requieren que los atacantes esperen a que alguien inicie sesión en la red y para capturar el handshake de 4 vías completo de EAPOL (Extensible Authentication Protocol over LAN).

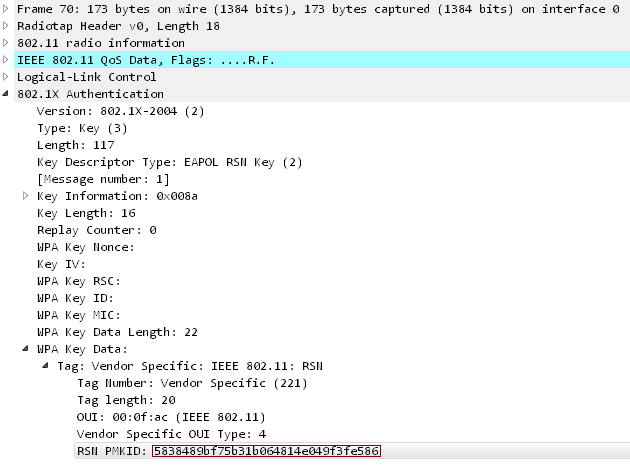

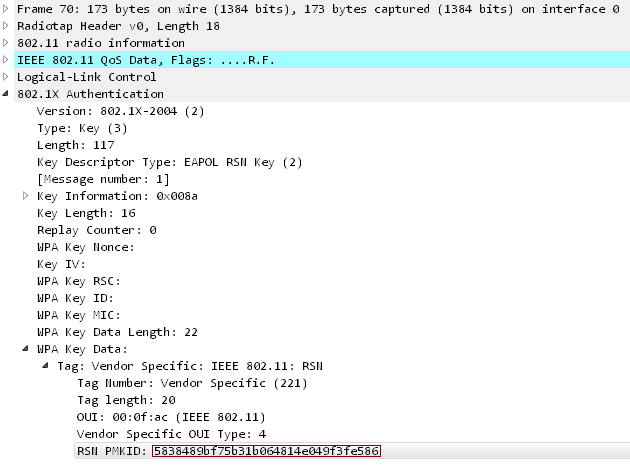

Este nuevo ataque ya no requiere que otro usuario esté en la red objetivo para capturar las credenciales. En cambio, se realiza sobre RSN IE (Robust Security Network Information Element) utilizando un solo frame EAPOL después de solicitarlo desde el punto de acceso.

RSN es un protocolo para establecer comunicaciones seguras a través de una red inalámbrica 802.11 y contine PMKID, la clave necesaria para establecer una conexión entre un cliente y un punto de acceso, como una de sus capacidades.

Paso 1: un atacante puede usar la herramienta, como hcxdumptool (v4.2.0 o superior), para solicitar el PMKID desde el punto de acceso específico y volcar el frame recibido en un archivo.

"En este momento, no sabemos para qué proveedores o en cuántos routera funciona esta técnica, pero creemos que funcionará contra todas las redes 802.11i/p/q/r con funciones de itinerancia habilitadas (la mayoría de los enrutadores modernos)" dijo Steube.

Dado que el nuevo hack solo funciona contra redes con funciones con roaming habilitadas y requiere forzar la contraseña, se recomienda a los usuarios proteger su red WiFi con una contraseña segura que sea difícil de descifrar.

Este hack tampoco funciona contra el protocolo de seguridad inalámbrico de próxima generación WPA3, ya que el nuevo protocolo es "mucho más difícil de atacar debido a su moderno protocolo de establecimiento de claves llamado Simultaneous Authentication of Equals (SAE)" .

Fuente: THN

Publicado por el desarrollador principal de la popular herramienta de descifrado de contraseñas Hashcat, Jens 'Atom' Steube, el nuevo hack de WiFi funciona específicamente contra las redes Wi-Fi WPA y WPA2 con funciones de itinerancia basadas en Pairwise Master Key Identifier (PMKID) habilitadas, y puede utilizarse para recuperar las contraseñas de inicio de sesión PSK (Clave precompartida).

El nuevo método fue descubierto accidentalmente por Steube mientras analizaba el estándar de seguridad WPA3, de reciente lanzamiento, y podría permitir a los atacantes recuperar las contraseñas de inicio de sesión de clave precompartida (PSK) sin necesidad de capturar el handshake previamente.

Este nuevo ataque ya no requiere que otro usuario esté en la red objetivo para capturar las credenciales. En cambio, se realiza sobre RSN IE (Robust Security Network Information Element) utilizando un solo frame EAPOL después de solicitarlo desde el punto de acceso.

RSN es un protocolo para establecer comunicaciones seguras a través de una red inalámbrica 802.11 y contine PMKID, la clave necesaria para establecer una conexión entre un cliente y un punto de acceso, como una de sus capacidades.

Paso 1: un atacante puede usar la herramienta, como hcxdumptool (v4.2.0 o superior), para solicitar el PMKID desde el punto de acceso específico y volcar el frame recibido en un archivo.

$ ./hcxdumptool -o test.pcapng -i wlp39s0f3u4u5 --enable_status$ ./hcxpcaptool -z test.16800 test.pcapng$ ./hashcat -m 16800 test.16800 -a 3 -w 3 '?l?l?l?l?l?lt!'"En este momento, no sabemos para qué proveedores o en cuántos routera funciona esta técnica, pero creemos que funcionará contra todas las redes 802.11i/p/q/r con funciones de itinerancia habilitadas (la mayoría de los enrutadores modernos)" dijo Steube.

Dado que el nuevo hack solo funciona contra redes con funciones con roaming habilitadas y requiere forzar la contraseña, se recomienda a los usuarios proteger su red WiFi con una contraseña segura que sea difícil de descifrar.

Este hack tampoco funciona contra el protocolo de seguridad inalámbrico de próxima generación WPA3, ya que el nuevo protocolo es "mucho más difícil de atacar debido a su moderno protocolo de establecimiento de claves llamado Simultaneous Authentication of Equals (SAE)" .

Fuente: THN

Hola,

ResponderBorrarPara este comando

hashcat -m 16800 test.16800 -a 3 -w 3 '?l?l?l?l?l?lt!'

'?l?l?l?l?l?lt!' es el parámetro de caracteres que puede contener la contraseña? Es decir, el atacante tendría que adivinar si deje la longitud de mi contraseña por default o si la cambie por una más corta o larga?

Digamos que cambió mi contraseña regularmente, que probabilidad hay que un hacker capture el hash y tenga unas cuatro tarjetas gráficas para romper mi clave cada semana y/o cuanto se tardaría?

Si pones una clave realmente dificil es muy muy poco probable que la desifren, no hace falta cambiarla. Utiliza mayusculas, minusculas, numeros, y sera poco probable que la decifren.

Borrarhola consulta se puede hack una cuenta wpa wpa2 sin que ingrese o este conectado algun cliente ? gracias

ResponderBorrarAsi es ulises, sin necesidad de clientes conectados.

BorrarEn el 1er paso, qué significa el comando que ingresaron? "wlp39s0f3u4u5"

ResponderBorrarEn teoria ¿ podria un atacante ganar acceso a router ( o movil desde donde se comparte internet) e incluso al dispositivo mismo y obtener todos los datos de los mismos. O inclusive instalar algún troyano, ransomware o crear una puerta trasera para futuras actividades?

ResponderBorrar